En algunas fases de recopilación de información los pentesters requieren escanear algunas de las direcciones IP que se usan con más frecuencia. Según expertos en cómputo forense del Instituto Internacional de Seguridad Cibernética (IICS), el escaneo es una de las fases más importantes del proceso de pruebas de penetración. Las direcciones IP más comunes suelen ser de enrutadores o buscadores y se emplean para verificar la actividad regular de nuestro objetivo al navegar en Internet. Hoy analizaremos la herramienta Masscan.

Según expertos en cómputo forense del Instituto Internacional de Seguridad Cibernética (IICS), Masscan es de gran ayuda en las fases de escaneo de pentesting/VAPT.

Masscan es una herramienta que escanea internet en muy poco tiempo. Utiliza escaneo asíncrono similar a nmap. Esta herramienta utiliza puertos personalizados o IP para escanear el objetivo. Masscan es la herramienta más rápida para buscar puertos abiertos. Para mostrarle, hemos probado en Kali Linux 2018.4 en vmware. Exploraremos las direcciones IP locales, las IP de todo un país y mostraremos el análisis de paquetes en wirehark, para comprobar el funcionamiento de Masscan en la red.

Escanear redes locales

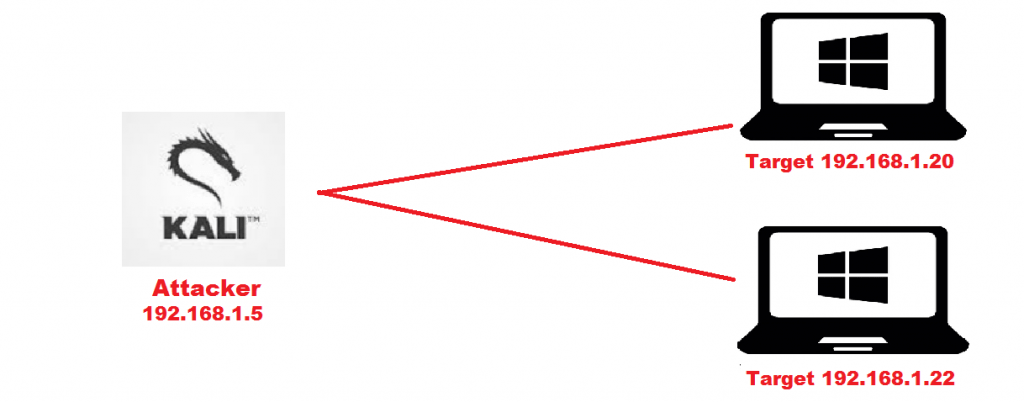

- Aquí hemos creado una red local en 3 computadoras para mostrarle cómo escanear paquetes Masscan

- 192.168.1.20 y 192.168.1.22 ambos son la máquina de destino, ambos se ejecutan en la plataforma de Windows. Y la máquina atacante es la Kali Linux 2018.4

Configurar la IP de la máquina virtual

- Para asignar direcciones IP estáticas, vaya a Panel de control/Red e Internet/Conexiones de red

- Ir a propiedades de conexión de área local. Ir a la conexión IPv4. Ingrese IP 192.168.1.20

- Replicar el proceso anterior con otro tipo de computadora IP 192.168.1.22

- Después de crear la red local. Puede verificar haciendo ping a ambas direcciones IP. Abra cmd en ambas computadoras y escriba ping 192.168.1.20 y a otra computadora ping 192.168.1.22

- Ahora para hacer ping desde Kali Linux tiene que crear una red virtual en el vmware

- Vaya a la configuración de red de Kali Linux ingrese IP estática. Vaya a la configuración de WiFi, seleccione el tipo de manual 192.168.1.23 en IPv4 e ingrese la máscara de subred 255.255.255.0

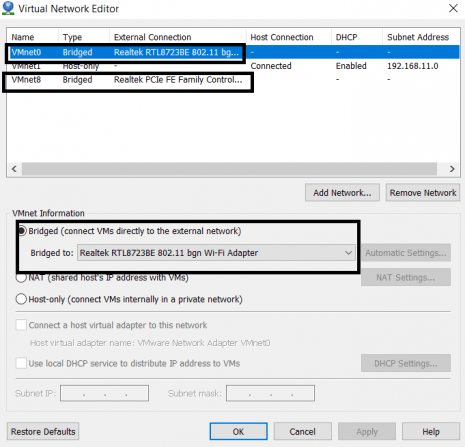

- Ir al editor de red virtual de vmware en Windows

- Seleccione el editor de red como se muestra a continuación. Recuerde seleccionar las configuraciones apropiadas

- Como se muestra arriba, haga clic en Vmnet0 y seleccione la tarjeta de interfaz de red

- Luego haga clic en Vmnet8 y seleccione Ethernet local

- Haz click en apply y ok

- Después de asignar Luego vaya a la configuración de Kali Vmware y abra la configuración de red. Seleccione el adaptador de red virtual

Instalación de Masscan en Kali

- Después de asignar direcciones IP estáticas a las computadoras de destino y Kali Linux, instale la biblioteca requerida en Kali Linux antes de usar Masscan

- Escriba sudo apt-get install git gcc make libpcap-dev en el terminal Kali Linux

root@kali:/home/iicybersecurity/Downloads/masscan# sudo apt-get install git gcc make libpcap-dev

Reading package lists… Done

Building dependency tree

Reading state information… Done

make is already the newest version (4.2.1-1.2).

make set to manually installed.

The following package was automatically installed and is no longer required:

php7.2

Use 'sudo apt autoremove' to remove it.

The following additional packages will be installed:

cpp cpp-8 g++ g++-8 gcc-8 gcc-8-base git-man lib32gcc1 lib32stdc++6 libasan5 libatomic1 libcc1-0 libgcc-8-dev libgcc1 libgfortran5

libgomp1 libitm1 liblsan0 libmpx2 libobjc-8-dev libobjc4 libpcap0.8-dev libquadmath0 libstdc++-8-dev libstdc++6 libtsan0 libubsan1

Suggested packages:

cpp-doc gcc-8-locales g++-multilib g++-8-multilib gcc-8-doc libstdc++6-8-dbg gcc-multilib autoconf automake libtool bison gcc-doc

gcc-8-multilib libgcc1-dbg libgomp1-dbg libitm1-dbg libatomic1-dbg libasan5-dbg liblsan0-dbg libtsan0-dbg libubsan1-dbg

libmpx2-dbg libquadmath0-dbg git-daemon-run | git-daemon-sysvinit git-doc git-el git-email git-gui gitk gitweb git-cvs

git-mediawiki git-svn libstdc++-8-doc

The following NEW packages will be installed:

libpcap-dev libpcap0.8-dev

The following packages will be upgraded:

cpp cpp-8 g++ g++-8 gcc gcc-8 gcc-8-base git git-man lib32gcc1 lib32stdc++6 libasan5 libatomic1 libcc1-0 libgcc-8-dev libgcc1

libgfortran5 libgomp1 libitm1 liblsan0 libmpx2 libobjc-8-dev libobjc4 libquadmath0 libstdc++-8-dev libstdc++6 libtsan0 libubsan1

28 upgraded, 2 newly installed, 0 to remove and 1094 not upgraded.

Need to get 266 kB/37.1 MB of archives.

After this operation, 2,753 kB of additional disk space will be used.

Do you want to continue? [Y/n] Y

Get:1 https://ftp.yzu.edu.tw/Linux/kali kali-rolling/main amd64 libpcap0.8-dev amd64 1.8.1-6 [240 kB]

Get:2 https://ftp.yzu.edu.tw/Linux/kali kali-rolling/main amd64 libpcap-dev amd64 1.8.1-6 [25.9 kB]

Fetched 266 kB in 9s (28.6 kB/s)

Reading changelogs… Done

(Reading database … 342760 files and directories currently installed.)

Preparing to unpack …/0-libquadmath0_8.2.0-13_amd64.deb …

Unpacking libquadmath0:amd64 (8.2.0-13) over (8.2.0-7) …

Preparing to unpack …/1-libubsan1_8.2.0-13_amd64.deb …

-------------------------------SNIP------------------------------

Unpacking libubsan1:amd64 (8.2.0-13) over (8.2.0-7) …

Preparing to unpack …/2-lib32gcc1_1%3a8.2.0-13_amd64.deb …

Unpacking lib32gcc1 (1:8.2.0-13) over (1:8.2.0-7) …

Preparing to unpack …/3-libitm1_8.2.0-13_amd64.deb …

Unpacking libitm1:amd64 (8.2.0-13) over (8.2.0-7) …

Preparing to unpack …/4-libgfortran5_8.2.0-13_amd64.deb …

Unpacking libgfortran5:amd64 (8.2.0-13) over (8.2.0-7) …

Preparing to unpack …/5-libasan5_8.2.0-13_amd64.deb …

Unpacking libasan5:amd64 (8.2.0-13) over (8.2.0-7) …

Preparing to unpack …/6-lib32stdc++6_8.2.0-13_amd64.deb …

Unpacking lib32stdc++6 (8.2.0-13) over (8.2.0-7) …

Preparing to unpack …/7-gcc-8-base_8.2.0-13_amd64.deb …

Unpacking gcc-8-base:amd64 (8.2.0-13) over (8.2.0-7) …

Setting up gcc-8-base:amd64 (8.2.0-13) …

(Reading database … 342760 files and directories currently installed.)

Preparing to unpack …/libstdc++6_8.2.0-13_amd64.deb …

Unpacking libstdc++6:amd64 (8.2.0-13) over (8.2.0-7) …

Setting up libstdc++6:amd64 (8.2.0-13) …

(Reading database … 342760 files and directories currently installed.)

Preparing to unpack …/00-libgomp1_8.2.0-13_amd64.deb …

Unpacking libgomp1:amd64 (8.2.0-13) over (8.2.0-7) …

Preparing to unpack …/01-libatomic1_8.2.0-13_amd64.deb …

Unpacking libatomic1:amd64 (8.2.0-13) over (8.2.0-7) …

Preparing to unpack …/02-liblsan0_8.2.0-13_amd64.deb …

Unpacking liblsan0:amd64 (8.2.0-13) over (8.2.0-7) …

Preparing to unpack …/03-libtsan0_8.2.0-13_amd64.deb …

Unpacking libtsan0:amd64 (8.2.0-13) over (8.2.0-7) …

Preparing to unpack …/04-libmpx2_8.2.0-13_amd64.deb …

Unpacking libmpx2:amd64 (8.2.0-13) over (8.2.0-7) …

Preparing to unpack …/05-cpp-8_8.2.0-13_amd64.deb …

Unpacking cpp-8 (8.2.0-13) over (8.2.0-7) …

Preparing to unpack …/06-libcc1-0_8.2.0-13_amd64.deb …

Unpacking libcc1-0:amd64 (8.2.0-13) over (8.2.0-7) …

Preparing to unpack …/07-gcc-8_8.2.0-13_amd64.deb …

Unpacking gcc-8 (8.2.0-13) over (8.2.0-7) …

Preparing to unpack …/08-g++-8_8.2.0-13_amd64.deb …

Unpacking g++-8 (8.2.0-13) over (8.2.0-7) …

Preparing to unpack …/1-gcc_4%3a8.2.0-2_amd64.deb …

Unpacking gcc (4:8.2.0-2) over (4:8.1.0-1) …

Preparing to unpack …/2-cpp_4%3a8.2.0-2_amd64.deb …

Unpacking cpp (4:8.2.0-2) over (4:8.1.0-1) …

Preparing to unpack …/3-git_1%3a2.20.1-1_amd64.deb …

Unpacking git (1:2.20.1-1) over (1:2.19.1-1) …

Preparing to unpack …/4-git-man_1%3a2.20.1-1_all.deb …

Unpacking git-man (1:2.20.1-1) over (1:2.19.1-1) …

- Escriba git clone https://github.com/robertdavidgraham/masscan.git

root@kali:/home/iicybersecurity/Downloads# git clone https://github.com/robertdavidgraham/masscan.git

Cloning into 'masscan'…

remote: Enumerating objects: 20, done.

remote: Counting objects: 100% (20/20), done.

remote: Compressing objects: 100% (16/16), done.

remote: Total 4101 (delta 6), reused 8 (delta 4), pack-reused 4081

Receiving objects: 100% (4101/4101), 2.56 MiB | 17.00 KiB/s, done.

Resolving deltas: 100% (2778/2778), done.

- Luego escriba cd masscan

- Escriba make y luego make install

root@kali:/home/iicybersecurity/Downloads/masscan# make

clang -g -ggdb -Wall -O3 -c src/crypto-base64.c -o tmp/crypto-base64.o

clang -g -ggdb -Wall -O3 -c src/crypto-blackrock2.c -o tmp/crypto-blackrock2.o

clang -g -ggdb -Wall -O3 -c src/event-timeout.c -o tmp/event-timeout.o

clang -g -ggdb -Wall -O3 -c src/in-binary.c -o tmp/in-binary.o

clang -g -ggdb -Wall -O3 -c src/in-filter.c -o tmp/in-filter.o

clang -g -ggdb -Wall -O3 -c src/in-report.c -o tmp/in-report.o

clang -g -ggdb -Wall -O3 -c src/logger.c -o tmp/logger.o

clang -g -ggdb -Wall -O3 -c src/main-conf.c -o tmp/main-conf.o -DGIT=\"1.0.5-51-g6c15edc\"

clang -g -ggdb -Wall -O3 -c src/main-dedup.c -o tmp/main-dedup.o

clang -g -ggdb -Wall -O3 -c src/main-initadapter.c -o tmp/main-initadapter.o

clang -g -ggdb -Wall -O3 -c src/main-listscan.c -o tmp/main-listscan.o

clang -g -ggdb -Wall -O3 -c src/main-ptrace.c -o tmp/main-ptrace.o

clang -g -ggdb -Wall -O3 -c src/main-readrange.c -o tmp/main-readrange.o

clang -g -ggdb -Wall -O3 -c src/main-src.c -o tmp/main-src.o

clang -g -ggdb -Wall -O3 -c src/main-status.c -o tmp/main-status.o

clang -g -ggdb -Wall -O3 -c src/main-throttle.c -o tmp/main-throttle.o

clang -g -ggdb -Wall -O3 -c src/main.c -o tmp/main.o

src/main.c:282:24: warning: passing 'const struct RangeList *' to parameter of type 'struct RangeList *' discards qualifiers

[-Wincompatible-pointer-types-discards-qualifiers]

rangelist_sort(&masscan->targets);

---------------------------SNIP---------------------------------

src/ranges.h:200:34: note: passing argument to parameter 'targets' here

rangelist_sort(struct RangeList *targets);

^

src/main.c:284:24: warning: passing 'const struct RangeList *' to parameter of type 'struct RangeList *' discards qualifiers

[-Wincompatible-pointer-types-discards-qualifiers]

rangelist_sort(&masscan->ports);

^~~~~~~

src/ranges.h:200:34: note: passing argument to parameter 'targets' here

rangelist_sort(struct RangeList *targets);

^

2 warnings generated.

clang -g -ggdb -Wall -O3 -c src/masscan-app.c -o tmp/masscan-app.o

clang -g -ggdb -Wall -O3 -c src/out-binary.c -o tmp/out-binary.o

clang -g -ggdb -Wall -O3 -c src/out-certs.c -o tmp/out-certs.o

clang -g -ggdb -Wall -O3 -c src/out-grepable.c -o tmp/out-grepable.o

clang -g -ggdb -Wall -O3 -c src/out-json.c -o tmp/out-json.o

clang -g -ggdb -Wall -O3 -c src/out-ndjson.c -o tmp/out-ndjson.o

clang -g -ggdb -Wall -O3 -c src/out-null.c -o tmp/out-null.o

clang -g -ggdb -Wall -O3 -c src/out-redis.c -o tmp/out-redis.o

clang -g -ggdb -Wall -O3 -c src/out-tcp-services.c -o tmp/out-tcp-services.o

clang -g -ggdb -Wall -O3 -c src/out-text.c -o tmp/out-text.o

clang -g -ggdb -Wall -O3 -c src/out-unicornscan.c -o tmp/out-unicornscan.o

clang -g -ggdb -Wall -O3 -c src/out-xml.c -o tmp/out-xml.o

clang -g -ggdb -Wall -O3 -c src/output.c -o tmp/output.o

clang -g -ggdb -Wall -O3 -c src/pixie-backtrace.c -o tmp/pixie-backtrace.o

- Escriba masscan

root@kali:/home/iicybersecurity/Downloads/masscan# masscan

usage:

masscan -p80,8000-8100 10.0.0.0/8 --rate=10000

scan some web ports on 10.x.x.x at 10kpps

masscan --nmap

list those options that are compatible with nmap

masscan -p80 10.0.0.0/8 --banners -oB

save results of scan in binary format to

masscan --open --banners --readscan -oX

read binary scan results in and save them as xml in

- Escriba masscan para ver el menú de ayuda

- Inicie Wireshark en Kali Linux o en la máquina host, seleccione la interfaz de red y vea el análisis de paquetes

- Si wireshark no está instalado en Kali Linux, instale desde https://packages.qa.debian.org/w/wireshark.html

- Para Windows, visite https://www.wireshark.org/download.html

Escanear objetivos

- Para escanear escriba masscan -p0-1000 192.168.1.20 –router-mac <enter mac address>

- 192.168.1.20 es el equipo objetivo

- Para conocer la dirección mac, abra cmd escriba getmac en los objetivos

- -p se utiliza para entrar al puerto. Puede dar un rango de puertos -p0-5000 o puede especificar y los puertos de su elección

- –router-mac se usa para ingresar direcciones mac del objetivo

root@kali:/home/iicybersecurity# masscan -p0-1000 192.168.1.20 --router-mac <enter mac addresses>

Starting masscan 1.0.6 (https://bit.ly/14GZzcT) at 2019-01-10 12:03:11 GMT

-- forced options: -sS -Pn -n --randomize-hosts -v --send-eth

Initiating SYN Stealth Scan

Scanning 1 hosts [1001 ports/host]

Discovered open port 443/tcp on 192.168.1.20

Discovered open port 135/tcp on 192.168.1.20

Discovered open port 912/tcp on 192.168.1.20

Discovered open port 139/tcp on 192.168.1.20

Discovered open port 445/tcp on 192.168.1.20

Discovered open port 902/tcp on 192.168.1.20

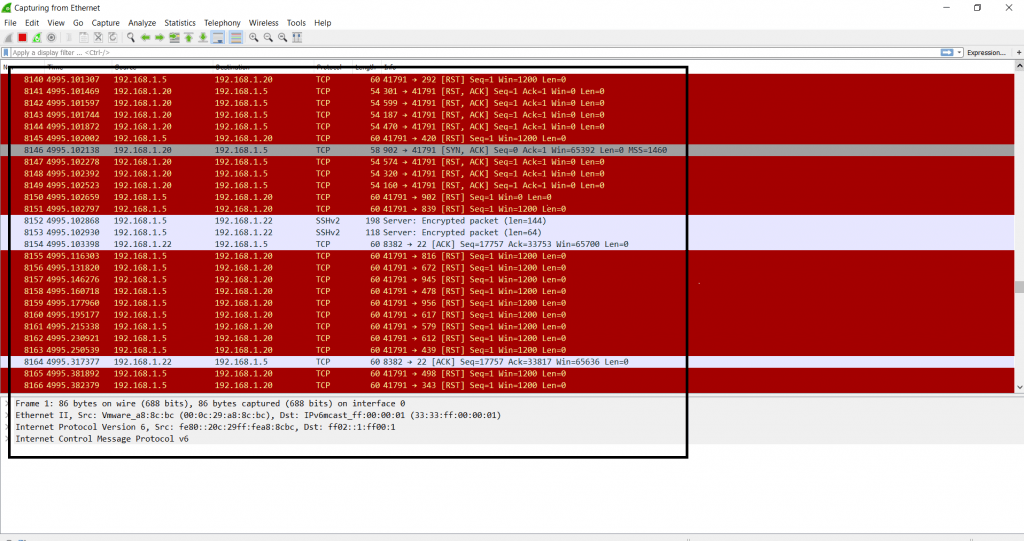

- Después de ejecutar la consulta anterior, masscan muestra la lista de puertos abiertos en el sistema operativo de destino. Si comienzas el wireshark en la máquina de destino 192.168.1.20, puedes ver que no. de paquetes que se recuperan de la máquina del atacante 192.168.1.5 como se muestra a continuación

- La captura de pantalla de arriba muestra la transferencia de paquetes TCP de cada paquete. La información anterior se puede utilizar en otras actividades de hacking

- Escriba masscan -p0-1000 192.168.1.22 –router-mac <enter mac address>

- 192.168.1.22 es el equipo objetivo

- Para saber la dirección mac, abrir cmd y escribir getmac

- -p se utiliza para entrar al puerto. Puede dar un rango de puertos -p0-1000 o puede especificar y los puertos de su elección.

- –router-mac se usa para ingresar direcciones mac del objetivo

root@kali:/home/iicybersecurity# masscan -p0-1000 192.168.1.22 --router-mac <enter mac address>

Starting masscan 1.0.6 (https://bit.ly/14GZzcT) at 2019-01-10 12:21:21 GMT

-- forced options: -sS -Pn -n --randomize-hosts -v --send-eth

Initiating SYN Stealth Scan

Scanning 1 hosts [1001 ports/host]

Discovered open port 135/tcp on 192.168.1.22

Discovered open port 445/tcp on 192.168.1.22

Discovered open port 139/tcp on 192.168.1.22

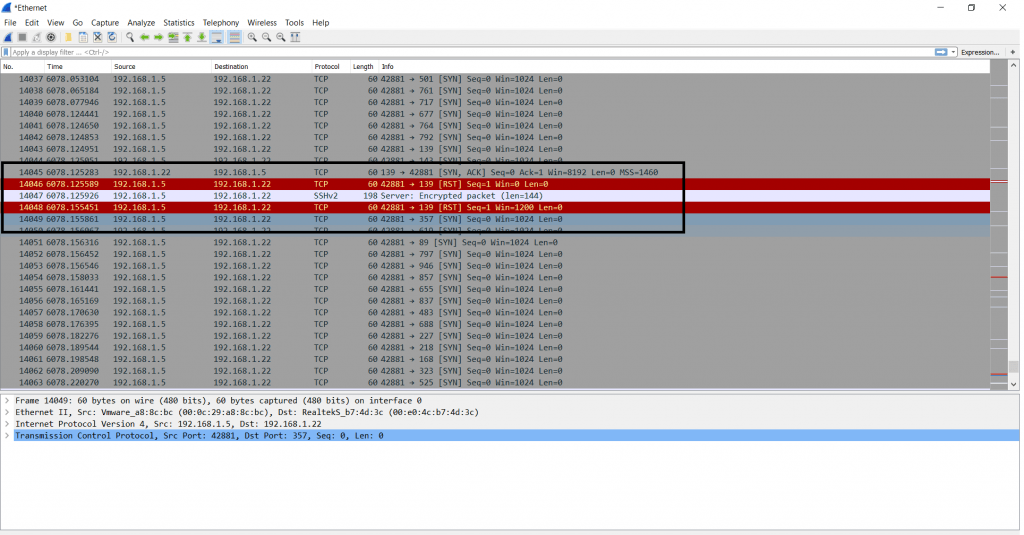

- Después de ejecutar la consulta anterior, masscan muestra la lista de puertos que están abiertos en el sistema operativo de destino. La lista anterior se puede utilizar para hacer un escenario para atacar aún más

- Si comienzas con wireshark en la máquina de destino 192.168.1.22, puedes ver que no. de paquetes que se recuperan de la máquina del atacante 192.168.1.5 como se muestra a continuación

- La captura de pantalla de arriba muestra la transferencia de paquetes TCP de cada paquete. Como muestra el handshake de 3 vías

- La información anterior se puede utilizar en otras actividades de hacking

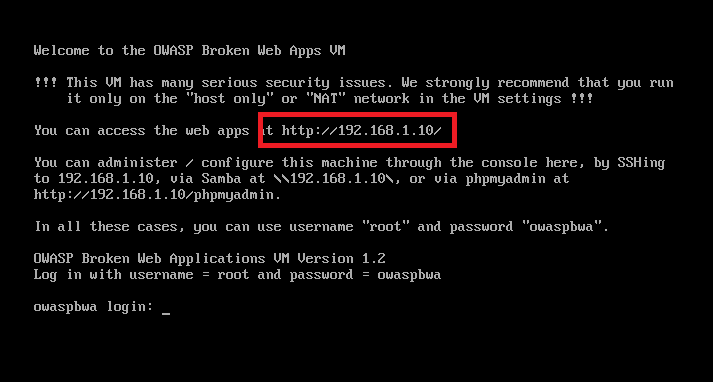

Escanear IPs vulnerables

- Hay muchas fuentes donde puede utilizar la herramienta para la prueba. A continuación, hemos utilizado OWASP iso para escanear puertos abiertos

- Owasp iso es el más popular para probar sus habilidades de hacking

- Para descargar iso, vaya a https://sourceforge.net/projects/owaspbwa/

- Después de descargar la isop owasp. Abra iso en vmware. Simplemente comience iso

- Después de iniciar iso, verá su dirección IP como se muestra a continuación

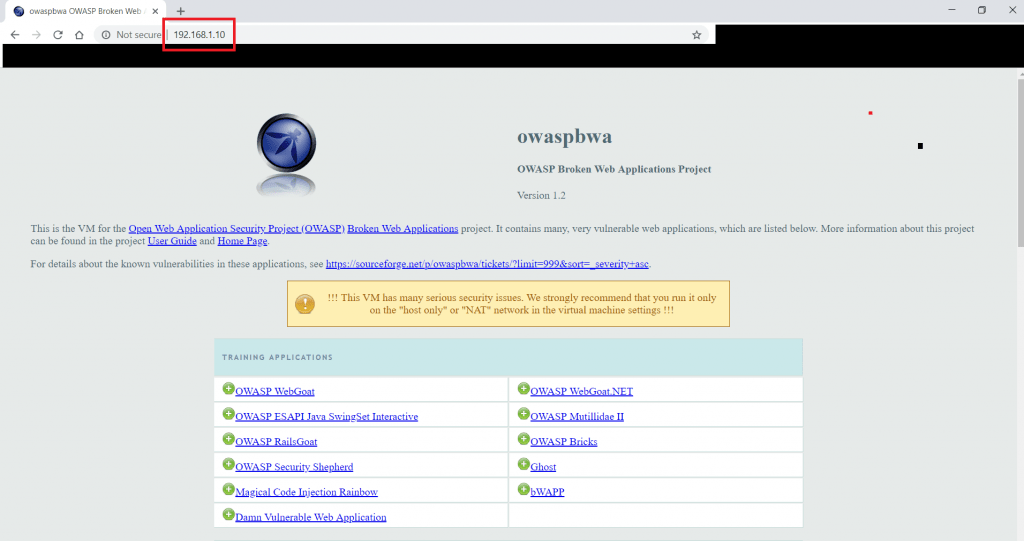

- Ingrese la IP 192.168.1.10 en el navegador web para verificar si iso funciona como se muestra a continuación

- Como puedes ver, iso está trabajando

- Ahora para escanear el tipo de dirección IP anterior masscan -p0-8000 192.168.1.10

- -p se utiliza para ingresar rangos de puertos

- Luego escriba la dirección IP

root@kali:/home/iicybersecurity# masscan -p0-8000 192.168.1.10

Starting masscan 1.0.6 (https://bit.ly/14GZzcT) at 2019-01-10 18:11:29 GMT

-- forced options: -sS -Pn -n --randomize-hosts -v --send-eth

Initiating SYN Stealth Scan

Scanning 1 hosts [8001 ports/host]

Discovered open port 445/tcp on 192.168.1.10

Discovered open port 443/tcp on 192.168.1.10

Discovered open port 143/tcp on 192.168.1.10

Discovered open port 80/tcp on 192.168.1.10

Discovered open port 139/tcp on 192.168.1.10

Discovered open port 5001/tcp on 192.168.1.10

Discovered open port 22/tcp on 192.168.1.10

- La consulta anterior muestra los puertos abiertos de la dirección IP de destino. La información anterior se puede utilizar en otras actividades de hacking

Como se explicó en el curso de piratería ética del Instituto Internacional de Seguridad Cibernética, el escaneo de cualquier IP aleatoria con un gran no de puertos puede ralentizar el Kali Linux. Utilice solo puertos limitados. O dar cualquier rango de puerto corto. No escanee ninguna IP pública. Tus distros de Linux pueden ser bloqueados. Si escaneas grandes no. de puertos, su ISP puede bloquearlo como grande no. De solicitud se envía a IP pública. Enviando grande no. Los paquetes pueden ralentizar el internet.

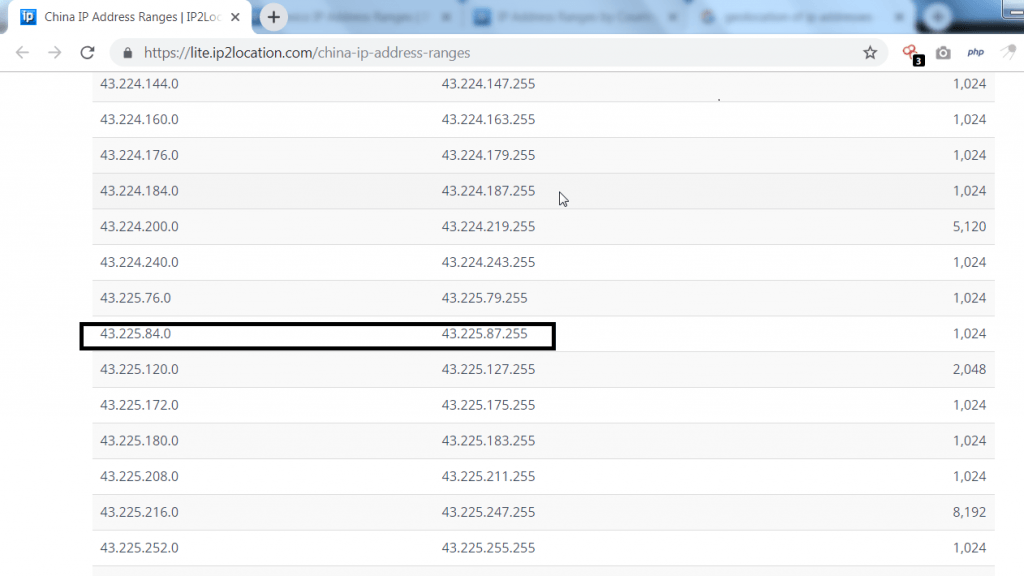

Analizar rangos de IP por país

- Masscan puede escanear con diferentes rangos de IP y diferentes puertos. Aquí hemos tomado los rangos de propiedad intelectual de China. Para los rangos de IP, vaya a https://lite.ip2location.com/china-ip-address-ranges

- Escriba masscan -v -sS 43.225.84.0-43.225.87.255 -p0-100

- -v se utiliza para aumentar el nivel de verbosidad

- 17.50.48.0-17.50.55.255 es el rango de IP utilizado en el escaneo

- -sS se utiliza para hacer que TCP syn scan siempre esté activado

- -p se utiliza para rangos de puerto. hemos utilizado -p0-100

root@kali:~/Downloads/masscan# masscan -v -sS 43.225.84.0-43.225.87.255 -p0-100

Starting masscan 1.0.4 (https://bit.ly/14GZzcT) at 2019-04-10 05:28:06 GMT

-- forced options: -sS -Pn -n --randomize-hosts -v --send-eth

Initiating SYN Stealth Scan

Scanning 1024 hosts [101 ports/host]

THREAD: status: starting thread

THREAD: xmit: starting thread #0 0:00:00 remaining, found=0

maxrate = 100.00

THREAD: recv: starting thread #0

THREAD: recv: starting main loop

Discovered open port 53/tcp on 43.225.87.113

Discovered open port 53/tcp on 43.225.87.45

Discovered open port 53/tcp on 43.225.87.51

Discovered open port 80/tcp on 43.225.87.31

Discovered open port 53/tcp on 43.225.87.39

Discovered open port 53/tcp on 43.225.87.81

Discovered open port 53/tcp on 43.225.87.34

Discovered open port 53/tcp on 43.225.87.104

Discovered open port 53/tcp on 43.225.87.63

Discovered open port 53/tcp on 43.225.87.22

Discovered open port 80/tcp on 43.225.87.195

Discovered open port 53/tcp on 43.225.87.78

Discovered open port 53/tcp on 43.225.87.65

Discovered open port 80/tcp on 43.225.87.69

Discovered open port 53/tcp on 43.225.87.162

Discovered open port 80/tcp on 43.225.87.70

Discovered open port 53/tcp on 43.225.87.133

Discovered open port 80/tcp on 43.225.87.157

Discovered open port 80/tcp on 43.225.87.118

Discovered open port 80/tcp on 43.225.87.55

Discovered open port 53/tcp on 43.225.87.200

-----------------------------SNIP---------------------------------

Discovered open port 53/tcp on 43.225.87.163

Discovered open port 80/tcp on 43.225.87.201

Discovered open port 53/tcp on 43.225.87.109

Discovered open port 53/tcp on 43.225.87.59

Discovered open port 80/tcp on 43.225.87.28

Discovered open port 53/tcp on 43.225.87.24

Discovered open port 80/tcp on 43.225.87.160

Discovered open port 53/tcp on 43.225.87.54

Discovered open port 80/tcp on 43.225.87.198

Discovered open port 80/tcp on 43.225.87.187

Discovered open port 53/tcp on 43.225.87.77

Discovered open port 53/tcp on 43.225.87.120

Discovered open port 80/tcp on 43.225.87.72

Discovered open port 53/tcp on 43.225.87.83

Discovered open port 53/tcp on 43.225.87.194

- La consulta anterior muestra el escaneo SYN de inicialización, con un rango de puertos de 0 a 100 El hilo comenzó desde la puerta de enlace predeterminada con la velocidad máxima de paquetes. Aquí se envían 100 paquetes por defecto. También puede enviar grandes no. de paquetes para escanear rangos de IP

- Mientras tanto también hemos intentado enviar grandes no. de paquetes, después de enviar paquetes grandes, nuestro internet se atascó. Proveedor de red puede bloquear su dirección IP

- Para enviar grandes no. de los paquetes que necesita el adaptador Ethernet de 10 gbps y el controlador especial llamado PF RING ZC. Descargue el controlador desde: https://www.ntop.org/products/packet-capture/pf_ring/pf_ring-zc-zero-copy/

- Mientras se escanea con rangos de IP dados. Masscan ha encontrado el puerto 80,53 abierto en los rangos de IP. El puerto 53 se usa para las transferencias de zona (usadas en la enumeración dns) que se pueden omitir enviando paquetes UDP con un puerto igual a 53.

- Al escanear con nmap, no se ejecutó con esta dirección IP

- Escriba nmap -v 43.225.84.0/255

- -v se utiliza para aumentar el nivel de verbosidad

root@kali:~# nmap -v 43.225.84.0/255

Starting Nmap 7.70 ( https://nmap.org ) at 2019-04-10 05:45 UTC

Illegal netmask in "43.225.84.0/255". Assuming /32 (one host)

Initiating Ping Scan at 05:45

Scanning 43.225.84.0 [4 ports]

Completed Ping Scan at 05:45, 3.04s elapsed (1 total hosts)

Nmap scan report for 43.225.84.0 [host down]

Read data files from: /usr/bin/../share/nmap

Note: Host seems down. If it is really up, but blocking our ping probes, try -Pn

Nmap done: 1 IP address (0 hosts up) scanned in 3.13 seconds

Raw packets sent: 8 (304B) | Rcvd: 0 (0B)

- Nmap no escanea, ya que tenemos que usar NMAP con la opción -Pn, ya que el ping podría estar bloqueado. Así que, en general, MASSCAN es relativamente más rápido que NMAP en cualquier host porque el escáner de puertos de bloqueo de rango de direcciones IP de destino. Pero en masscan todo el rango de ip estaba escaneando porque masscan tiene su propia pila TCP/IP. Mientras que nmap se basa en protocolos de red comunes

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad