INTRODUCCIÓN

Para realizar pentesting de cualquier sitio web tenemos que usar alguna técnica automática o manual y encontrar todas las URL. Una vez que podamos obtener todos los parámetros, estamos listos para comenzar el proceso de fuzzing en los parámetros. Investigadores en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) mencionan que esta es una técnica de prueba de software automatizada en la que insertamos datos aleatorios en parámetros para descubrir errores de seguridad o lagunas en el sitio web.

ParamSpider se utiliza para rastrear todos los parámetros en la URL objetivo mediante el archivo de Internet. Con esto podemos encontrar los archivos .jpg, .png, .svg y de texto especificando la extensión deseada; primero establecemos los parámetros para desechar el dominio objetivo, esta herramienta utiliza la técnica de fuzzing predeterminada. Esta herramienta es simple, fácil de usar y, además, también podemos encontrar URL vulnerables utilizando esta herramienta.

ENTORNO

- Sistema Operativo: Kali Linux 2020 de 64 bits

- Versión de Kernel: 5.6.0

PASOS DE INSTALACIÓN

- Use este comando para clonar el proyecto

- git clone https://github.com/devanshbatham/ParamSpider

root@kali:/home/iicybersecurity# git clone https://github.com/devanshbatham/ParamSpider

Cloning into 'ParamSpider'...

remote: Enumerating objects: 219, done.

remote: Counting objects: 100% (219/219), done.

remote: Compressing objects: 100% (151/151), done.

remote: Total 219 (delta 117), reused 138 (delta 61), pack-reused 0

Receiving objects: 100% (219/219), 181.94 KiB | 185.00 KiB/s, done.

Resolving deltas: 100% (117/117), done.

- Use el comando cd para ingresar al directorio ParamSpider

root@kali:/home/iicybersecurity# cd ParamSpider/

root@kali:/home/iicybersecurity/ParamSpider#

- A continuación, use el comando pip3 install -r requirements.txt para instalar los requisitos

root@kali:/home/iicybersecurity/ParamSpider# pip3 install -r requirements.txt

Collecting certifi==2020.4.5.1

Downloading certifi-2020.4.5.1-py2.py3-none-any.whl (157 kB)

|████████████████████████████████| 157 kB 68 kB/s

Requirement already satisfied: chardet==3.0.4 in /usr/lib/python3/dist-packages (from -r requirements.txt (line 2)) (3.0.4)

Collecting idna==2.9

Downloading idna-2.9-py2.py3-none-any.whl (58 kB)

|████████████████████████████████| 58 kB 33 kB/s

Collecting requests==2.23.0

Downloading requests-2.23.0-py2.py3-none-any.whl (58 kB)

|████████████████████████████████| 58 kB 78 kB/s

Collecting urllib3==1.25.8

======================================================================================================SNIP================================================================================================================================

Attempting uninstall: requests

Found existing installation: requests 2.21.0

Uninstalling requests-2.21.0:

Successfully uninstalled requests-2.21.0

Successfully installed certifi-2020.4.5.1 idna-2.9 requests-2.23.0 urllib3-1.25.8

- Ahora, use el comando python3 paramspider.py -h para encontrar las opciones de ayuda

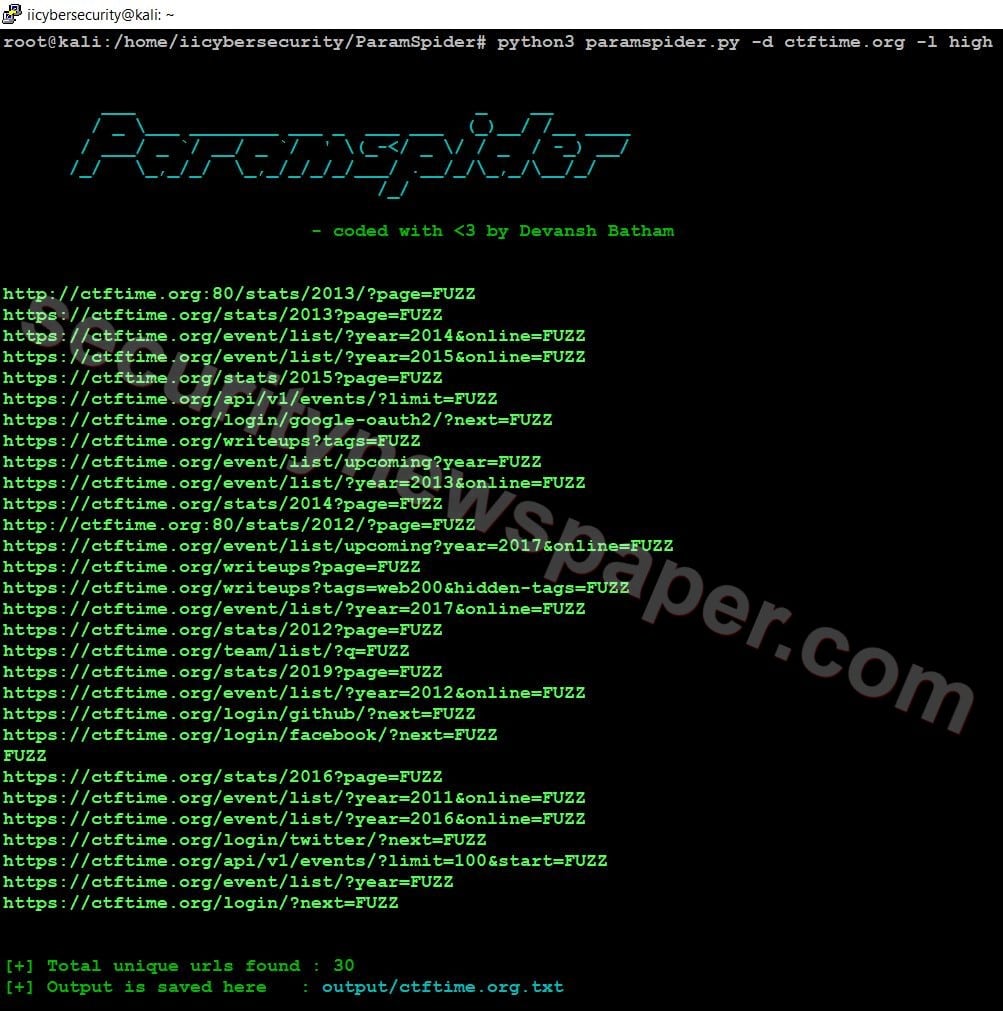

- Ahora, use el comando python3 paramspider.py –domain <target.com> -l <level> para iniciar la herramienta

- También podemos establecer el nombre del archivo de salida usando el comando -o <nombre de archivo>

- Obtuvimos las URL objetivo con diferentes parámetros. Como podemos ver arriba, obtuvimos todos los parámetros con palabras clave FUZZ, que pueden reemplazarse con nuestros caracteres de ofuscación

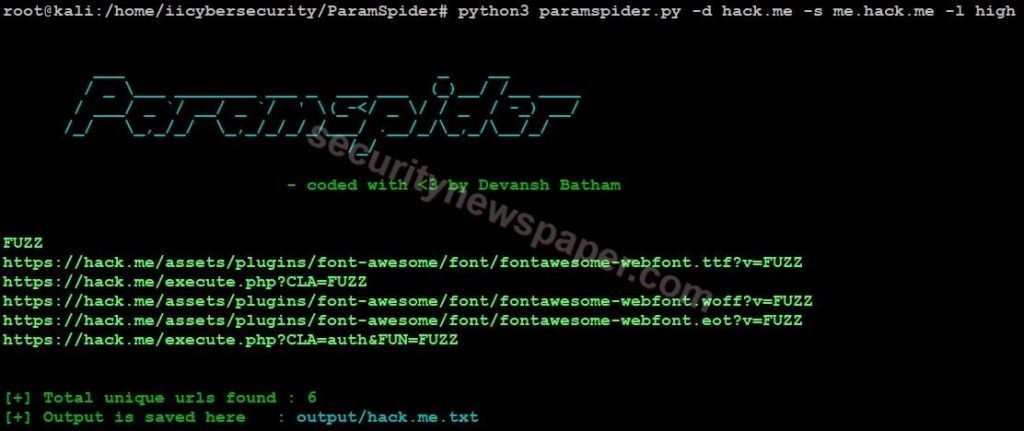

- También podemos usar la opción de subdominio desechar los datos de destino mediante el uso del comando python3 paramspider.py –domain <target.com> -s <subdominio>

- Obtuvimos seis resultados únicos del objetivo

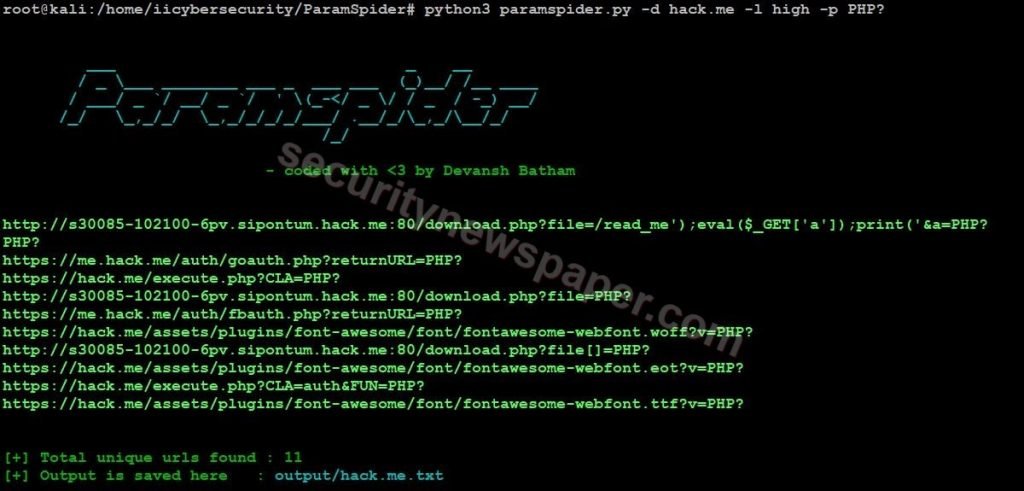

- Aquí también podemos establecer el parámetro específico para eliminar del dominio objetivo al usar el comando python3 paramspider.py –domain <target.com> -p <Parámetro específico>

CONCLUSIÓN

Hemos visto cómo podemos eliminar los parámetros del dominio de destino, con esto podemos encontrar los diferentes parámetros para FUZZ y ayudarnos a encontrar lagunas o vulnerabilidades en el sitio web.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad