Trape es una herramienta de código abierto para realizar actividades de seguimiento para desplegar ataques de ingeniería social en tiempo real. Fue creada para generar conciencia en las personas, demostrando cómo un atacante puede acceder a información confidencial, como la ubicación de la víctima más allá del análisis de dirección IP.

Expertos en seguridad en redes del Instituto Internacional de Seguridad Cibernética afirman que Trape puede ser útil para descubrir múltiples detalles de la víctima, además de que esta herramienta puede ser utilizada para desplegar ataques de hacking masivo.

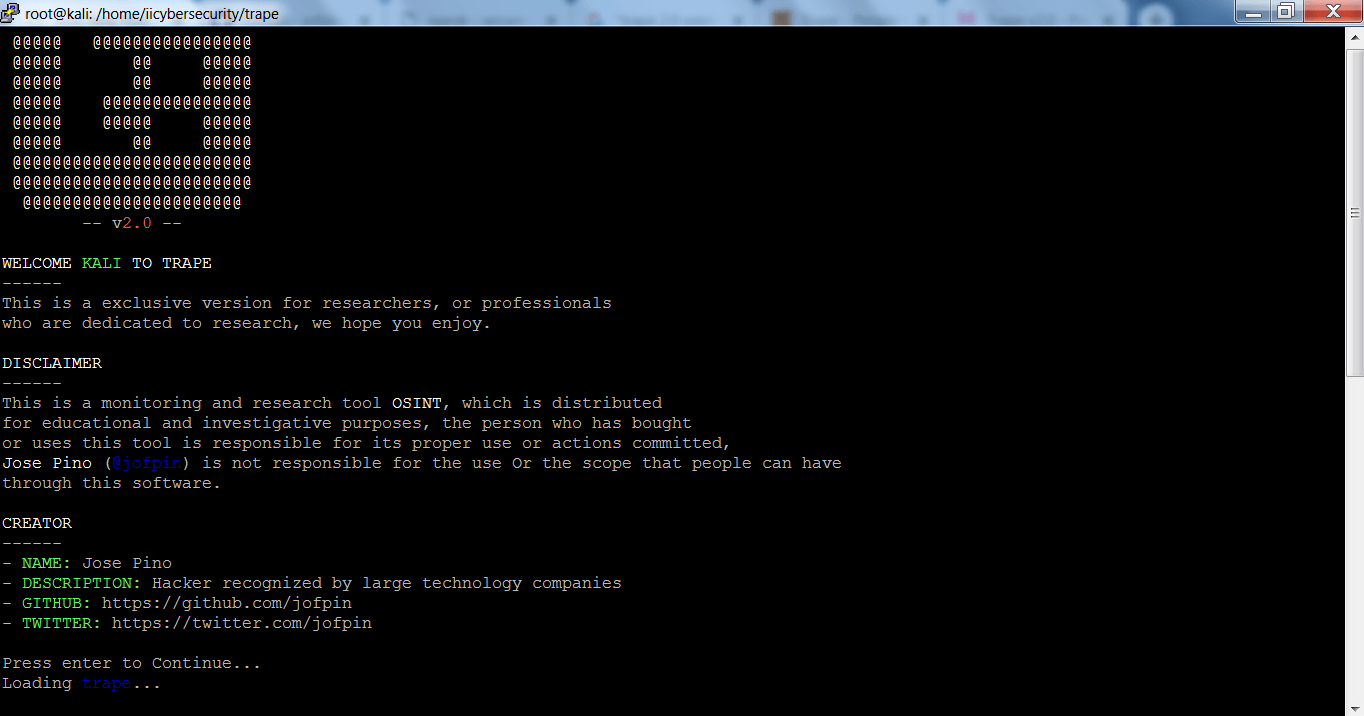

Esta demostración ha sido realizada en Kali Linux.

Instalación de Trape

- Trape no viene preinstalado en ninguna distribución de Linux. Para instalar Trape vaya al enlace github: git clone https://github.com/jofpin/trape.git

- Después de clonar, teclee cd trape

- Luego escriba ls

- Instale las bibliotecas por Trape con pip install -r requirements.txt

root@kali:/home/iicybersecurity# cd trape root@kali:/home/iicybersecurity/trape# ls core database.db README.md requirements.txt static templates trape.py version.txt root@kali:/home/iicybersecurity/trape# pip install -r requirements.txt Requirement already satisfied: Flask in /usr/local/lib/python2.7/dist-packages (from -r requirements.txt (line 1)) Requirement already satisfied: Flask-Login in /usr/local/lib/python2.7/dist-packages (from -r requirements.txt (line 2)) Requirement already satisfied: Flask-Session in /usr/local/lib/python2.7/dist-packages (from -r requirements.txt (line 3)) Requirement already satisfied: flask-socketio in /usr/local/lib/python2.7/dist-packages (from -r requirements.txt (line 4)) Requirement already satisfied: flask_cors in /usr/local/lib/python2.7/dist-packages (from -r requirements.txt (line 6)) Requirement already satisfied: itsdangerous in /usr/lib/python2.7/dist-packages (from -r requirements.txt (line 7)) Requirement already satisfied: Jinja2 in /usr/lib/python2.7/dist-packages (from -r requirements.txt (line 8)) Requirement already satisfied: MarkupSafe in /usr/lib/python2.7/dist-packages (from -r requirements.txt (line 9)) Requirement already satisfied: python-engineio in /usr/local/lib/python2.7/dist-packages (from -r requirements.txt (line 10)) Requirement already satisfied: python-socketio in /usr/local/lib/python2.7/dist-packages (from -r requirements.txt (line 11)) Requirement already satisfied: six in /usr/lib/python2.7/dist-packages (from -r requirements.txt (line 12)) Requirement already satisfied: Werkzeug in /usr/lib/python2.7/dist-packages (from -r requirements.txt (line 13)) Requirement already satisfied: eventlet in /usr/local/lib/python2.7/dist-packages (from -r requirements.txt (line 14)) Requirement already satisfied: requests in /usr/local/lib/python2.7/dist-packages (from -r requirements.txt (line 15)) Requirement already satisfied: monotonic>=1.4 in /usr/local/lib/python2.7/dist-packages (from eventlet->-r requirements.txt (line 14)) Requirement already satisfied: dnspython>=1.15.0 in /usr/local/lib/python2.7/dist-packages (from eventlet->-r requirements.txt (line 14)) Requirement already satisfied: greenlet>=0.3 in /usr/lib/python2.7/dist-packages (from eventlet->-r requirements.txt (line 14)) Requirement already satisfied: enum34; python_version < "3.4" in /usr/lib/python2.7/dist-packages (from eventlet->-r requirements.txt (line 14)) Requirement already satisfied: idna<2.8,>=2.5 in /usr/local/lib/python2.7/dist-packages (from requests->-r requirements.txt (line 15)) Requirement already satisfied: chardet<3.1.0,>=3.0.2 in /usr/lib/python2.7/dist-packages (from requests->-r requirements.txt (line 15)) Requirement already satisfied: urllib3<1.25,>=1.21.1 in /usr/local/lib/python2.7/dist-packages (from requests->-r requirements.txt (line 15)) Requirement already satisfied: certifi>=2017.4.17 in /usr/local/lib/python2.7/dist-packages (from requests->-r requirements.txt (line 15))

- Escriba python trape.py

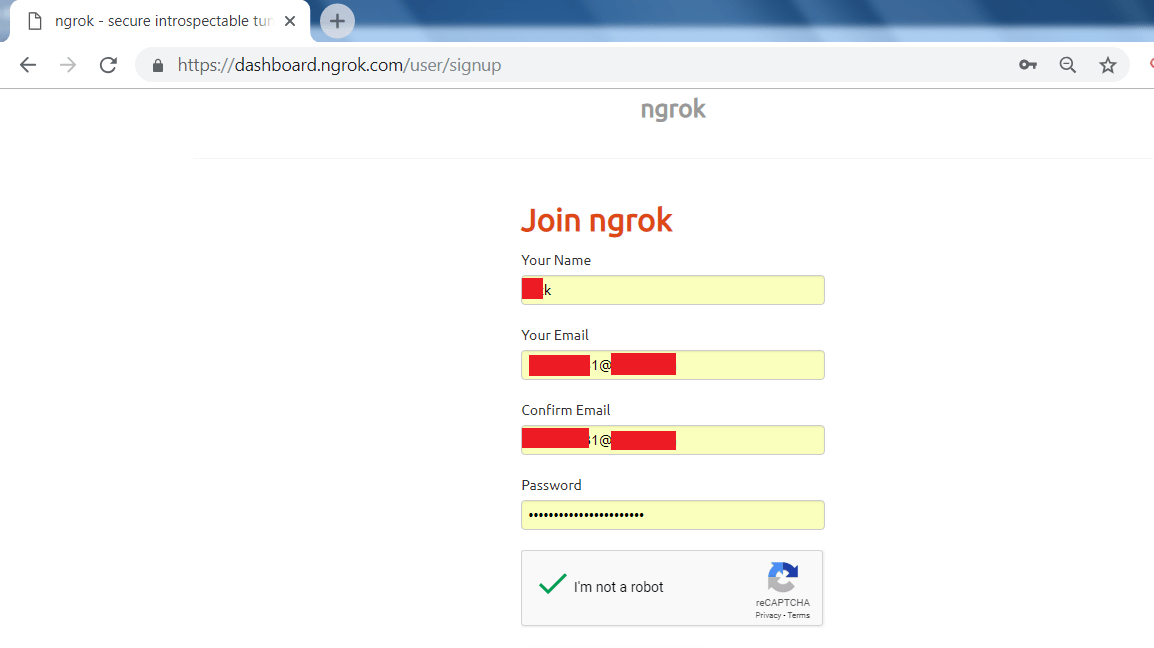

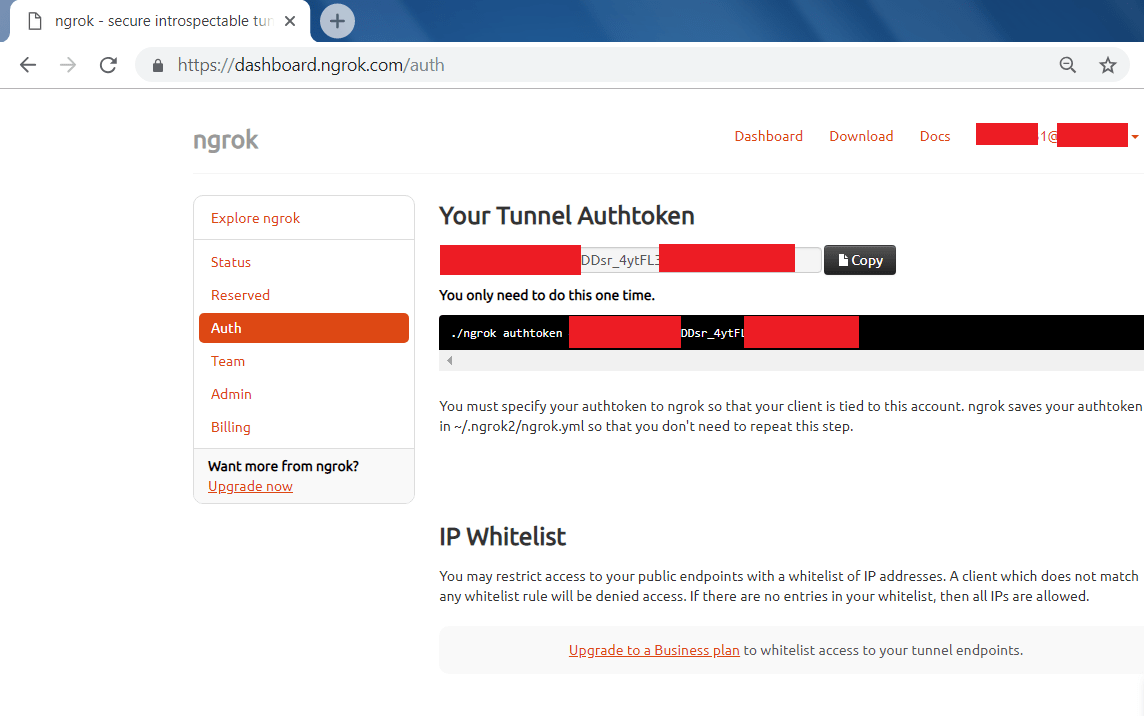

- Para usar Trape, debe tener una cuenta de ngrok, pues aquí se obtiene el token para acceder a Trape

- ngrok es una herramienta de proxy inverso que crea un túnel seguro desde un punto final público. Captura todo el tráfico para una inspección detallada

- Para crear una cuenta ngrok vaya a: https://dashboard.ngrok.com/user/signup

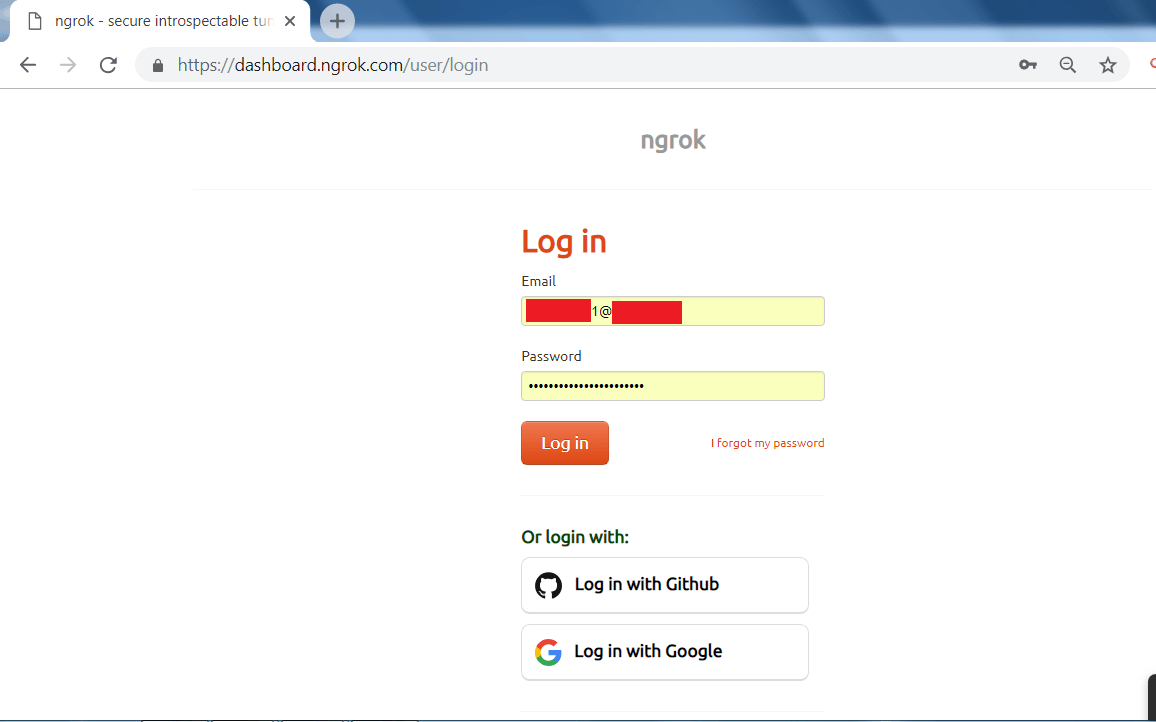

- Después de crear una cuenta, inicie sesión con sus credenciales:

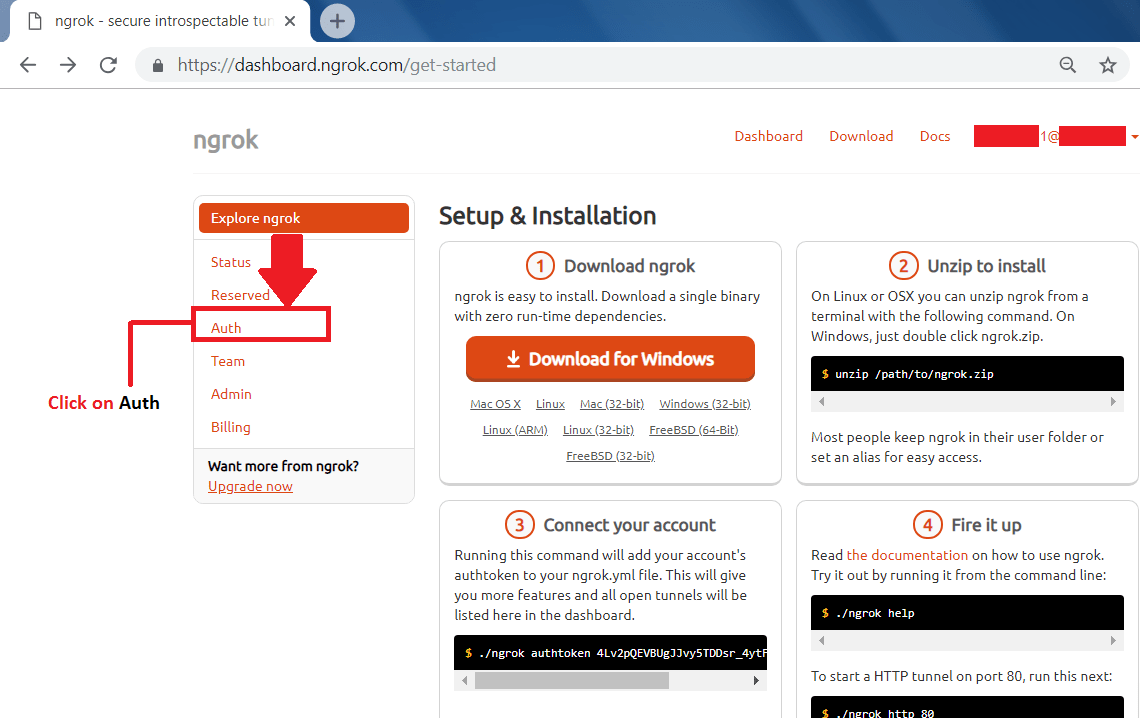

- Después de iniciar sesión en su cuenta:

- Vaya a la pestaña Auth para obtener el token de acceso de ngrok

- Ejemplo de token de autenticación: xxxxxxxEVBUxxxxxxTDDsr_4ytFLxxUSxxxxxxxxxxZF

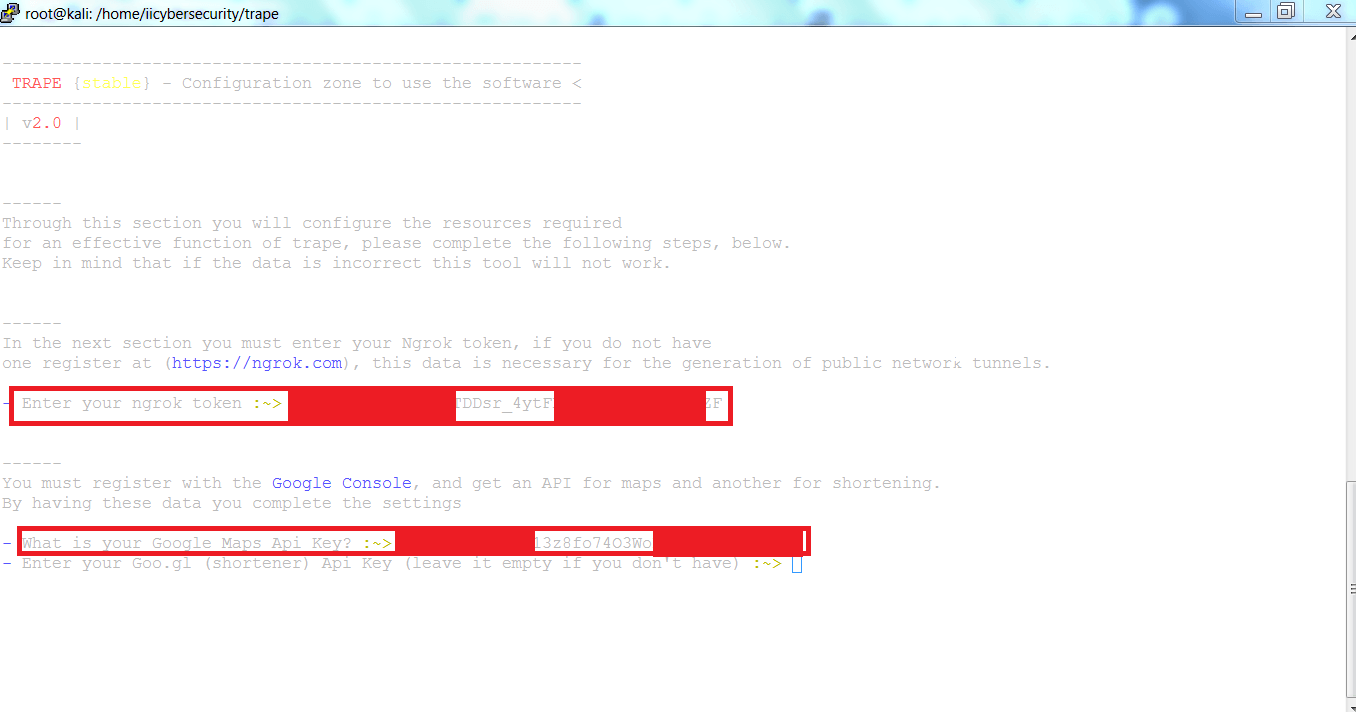

- Después de obtener el token de acceso, debe ingresar el token de acceso donde ha iniciado el trape en la consola de Linux

- Después de crear una api de Ngrox, ahora cree una API de Google Maps

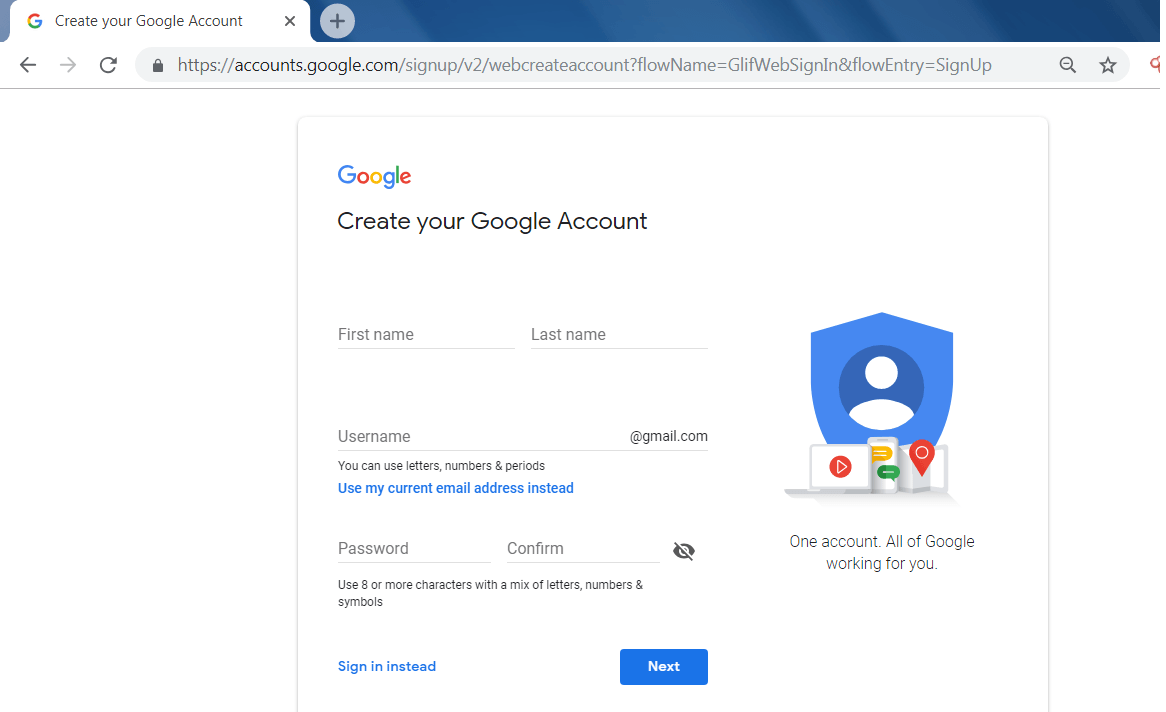

- Para obtener una API de Google Maps, debe tener una cuenta de Google

- Vaya a este enlace: https://accounts.google.com/signup

- Después de crear una cuenta en Google

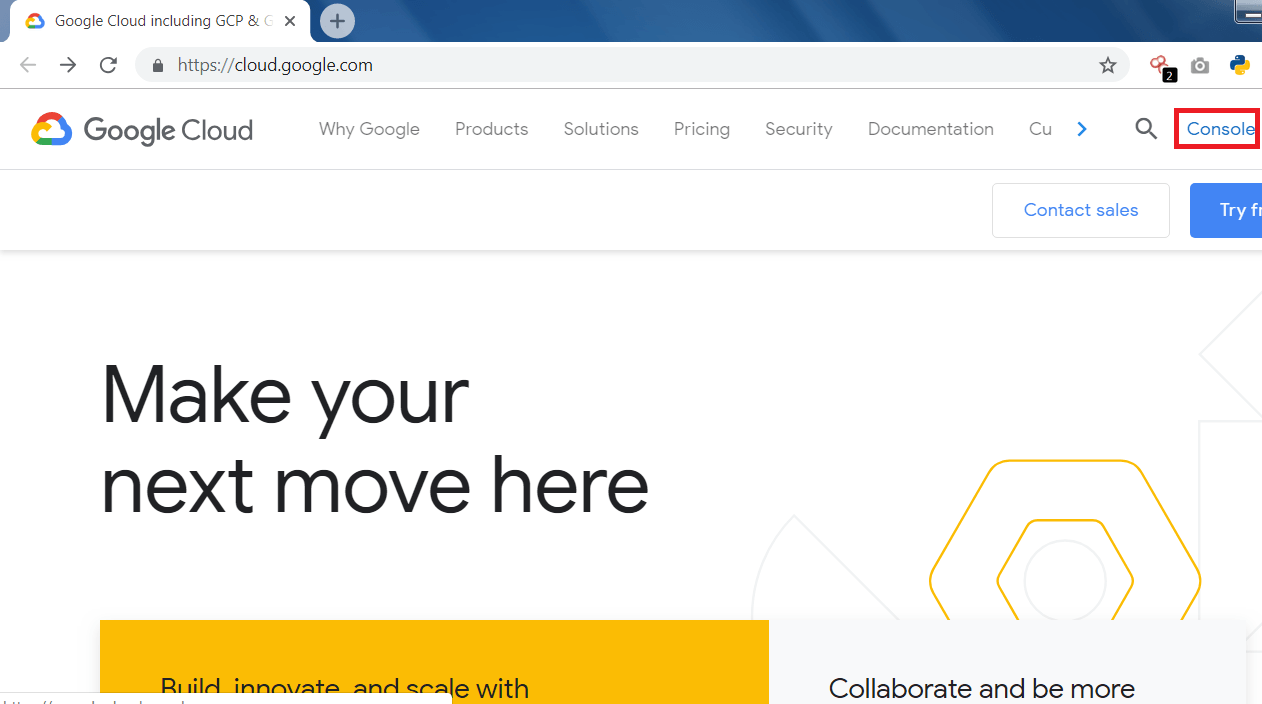

- Haga clic en este enlace: https://cloud.google.com/

- Haga clic en la pestaña de la consola marcada en rojo

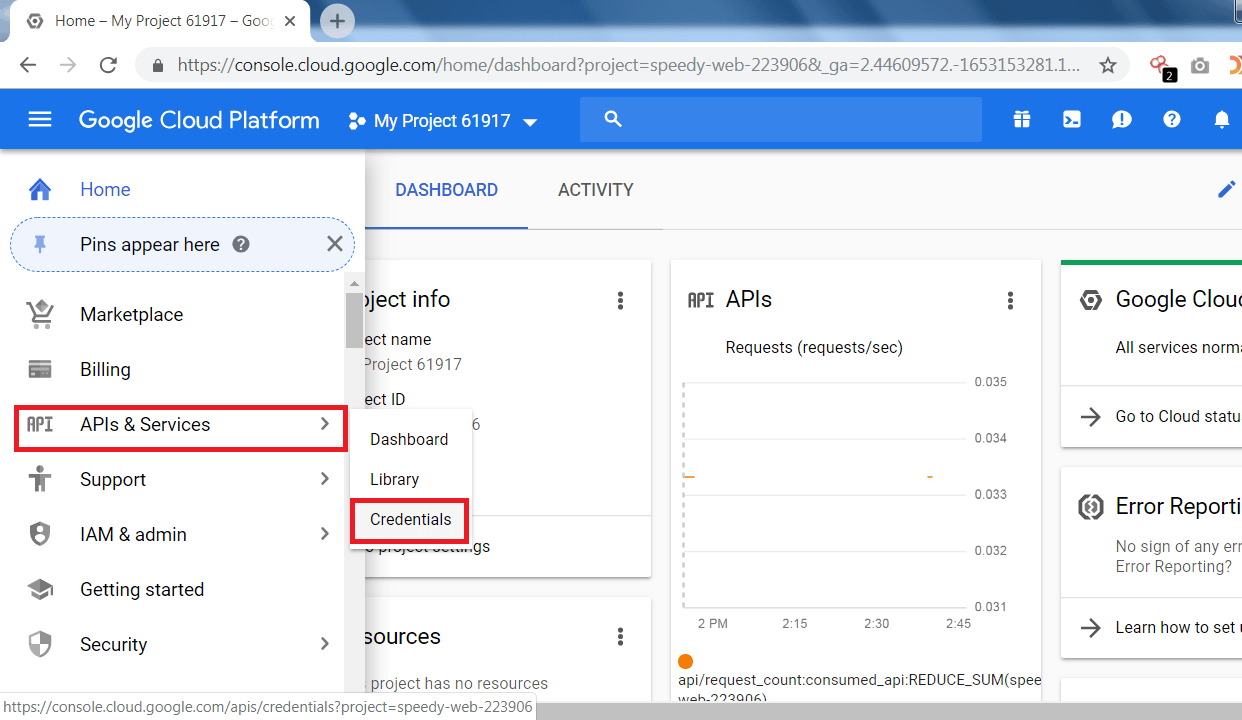

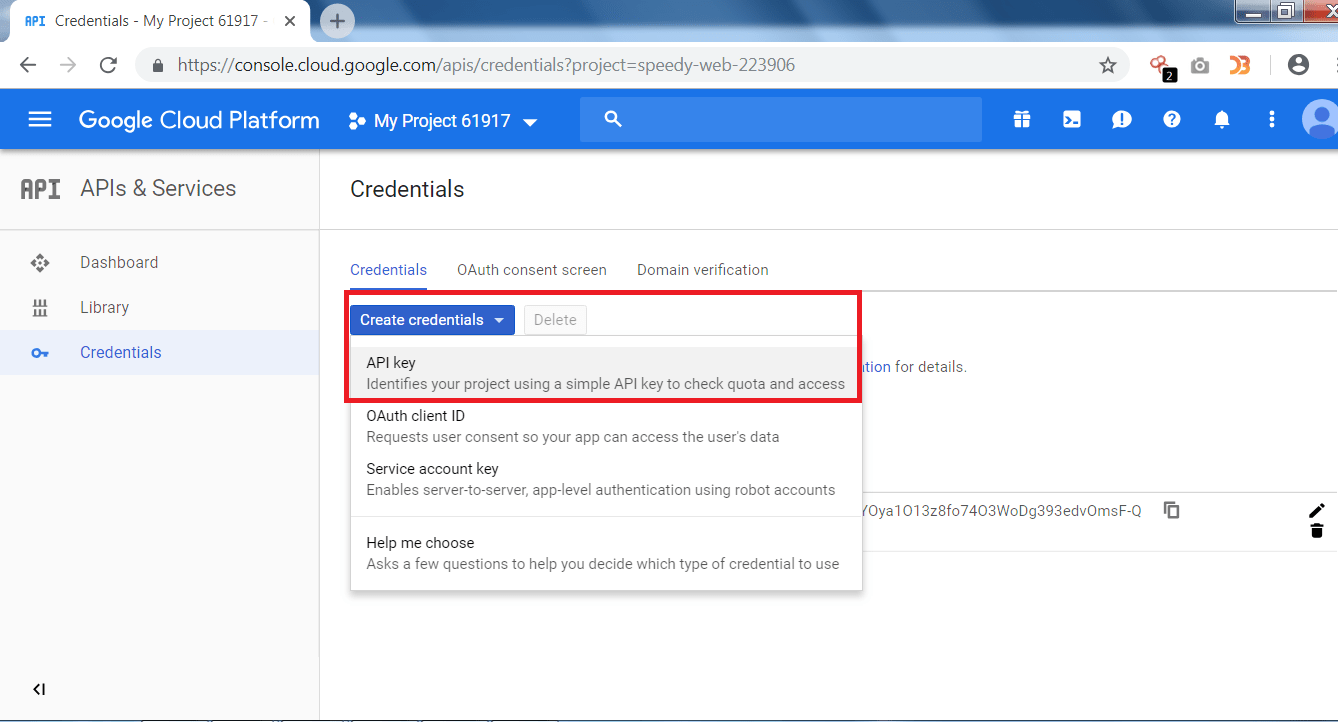

- Vaya a APIs y Servicios y haga clic en Credenciales

- Luego haga clic en Crear credenciales y luego en la clave API

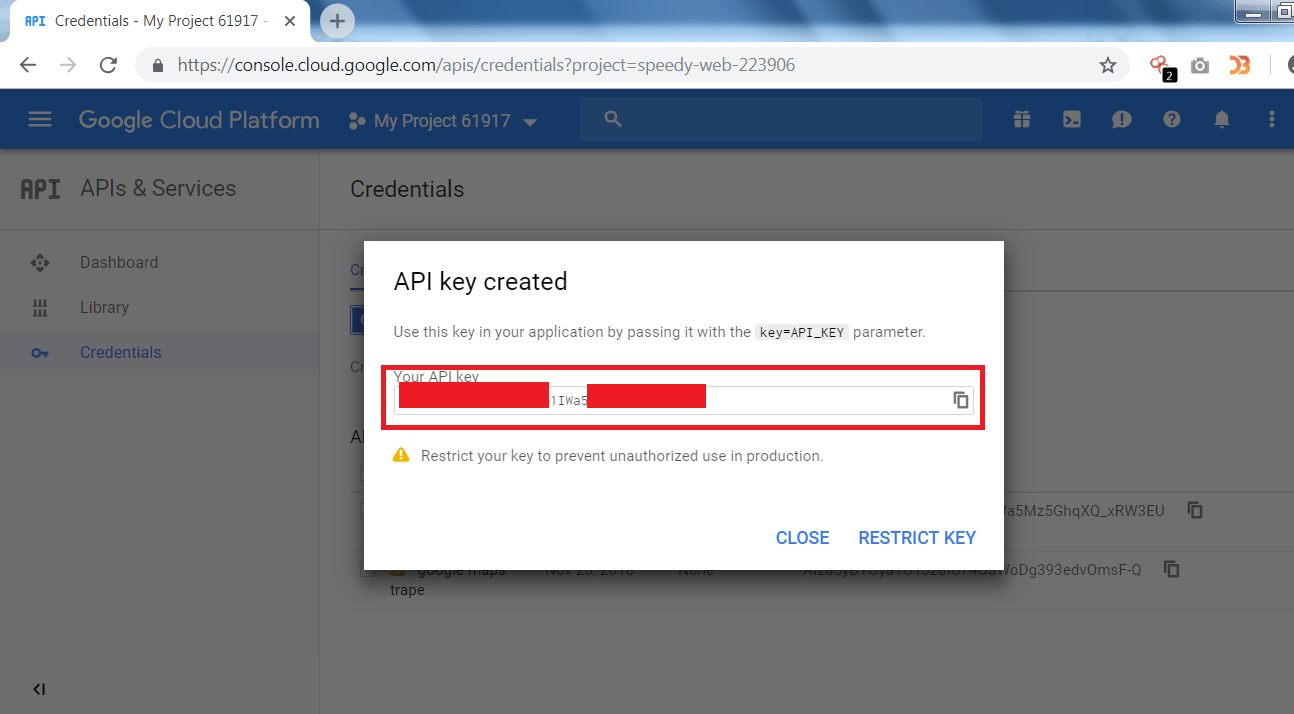

- Después de hacer clic en Crear Credenciales, se generará una nueva clave API como se muestra a continuación

- Después de generar ambas claves API, tiene que configurar los API de Google Maps en Trape

- Ahora escriba python trape.py

- Después de iniciar Trape, ingrese los API como se muestra a continuación

- Después de ingresar las dos API

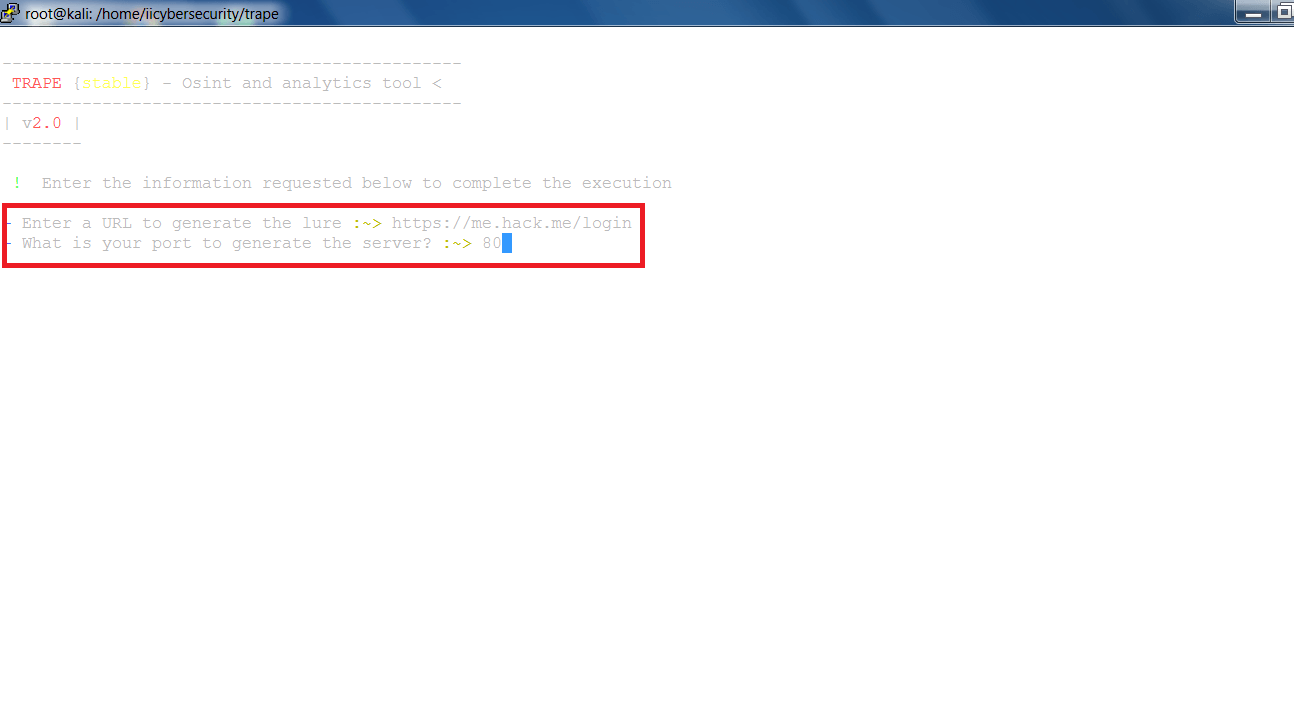

- Ahora ingrese la URL que se usará para clonar: https://me.hack.me/login

- Luego ingrese el puerto número 80

- Ahora teclee enter para iniciar la página de clonación

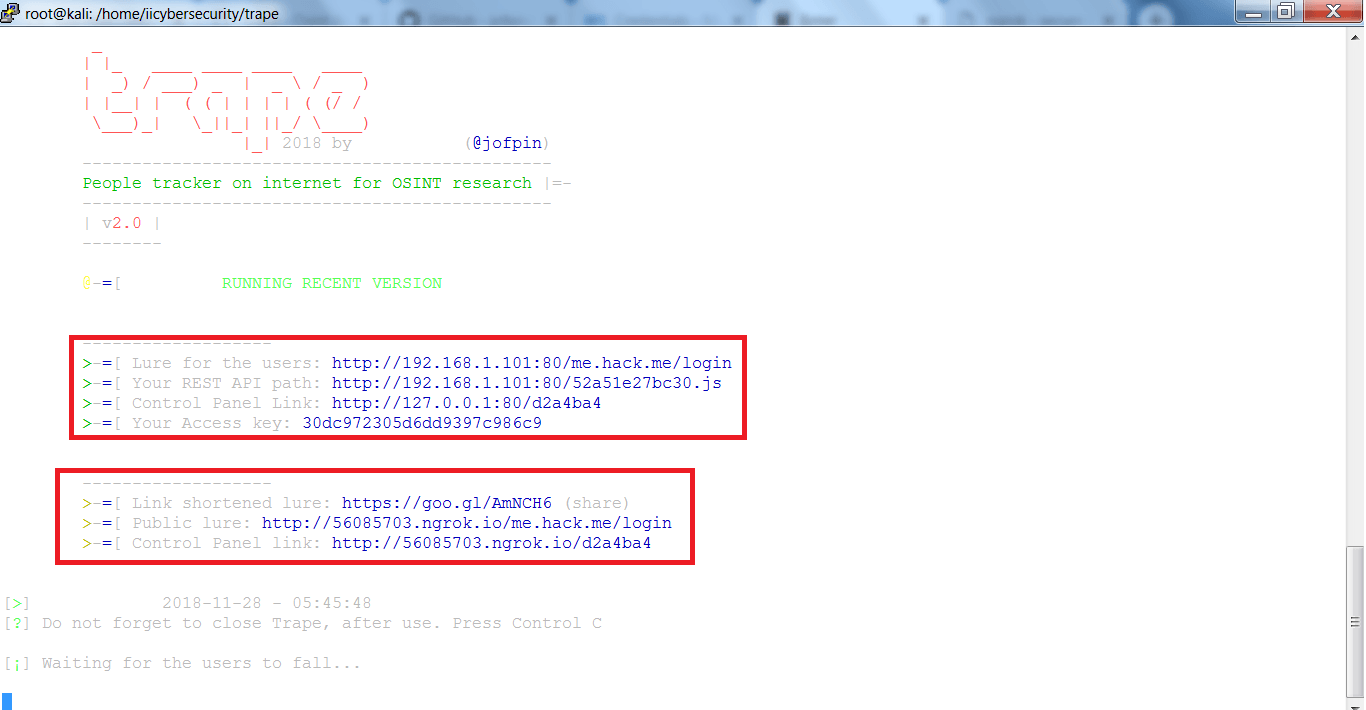

- Después de comenzar, puede ver el enlace Lure for the users y el señuelo público para usar en phising

- La ruta de la API de descanso mostrará el JavaScript que se está utilizando en la página de clonación

- También puede usar Link Shortened Lure para enviarlo al objetivo a medida que se vuelve más seguro para el atacante. Link Shortened Lure es una URL de Google corta

- Los enlaces del Panel de control se utilizan para acceder a la página web temporal del hacker desde donde el hacker puede ver toda la información recopilada

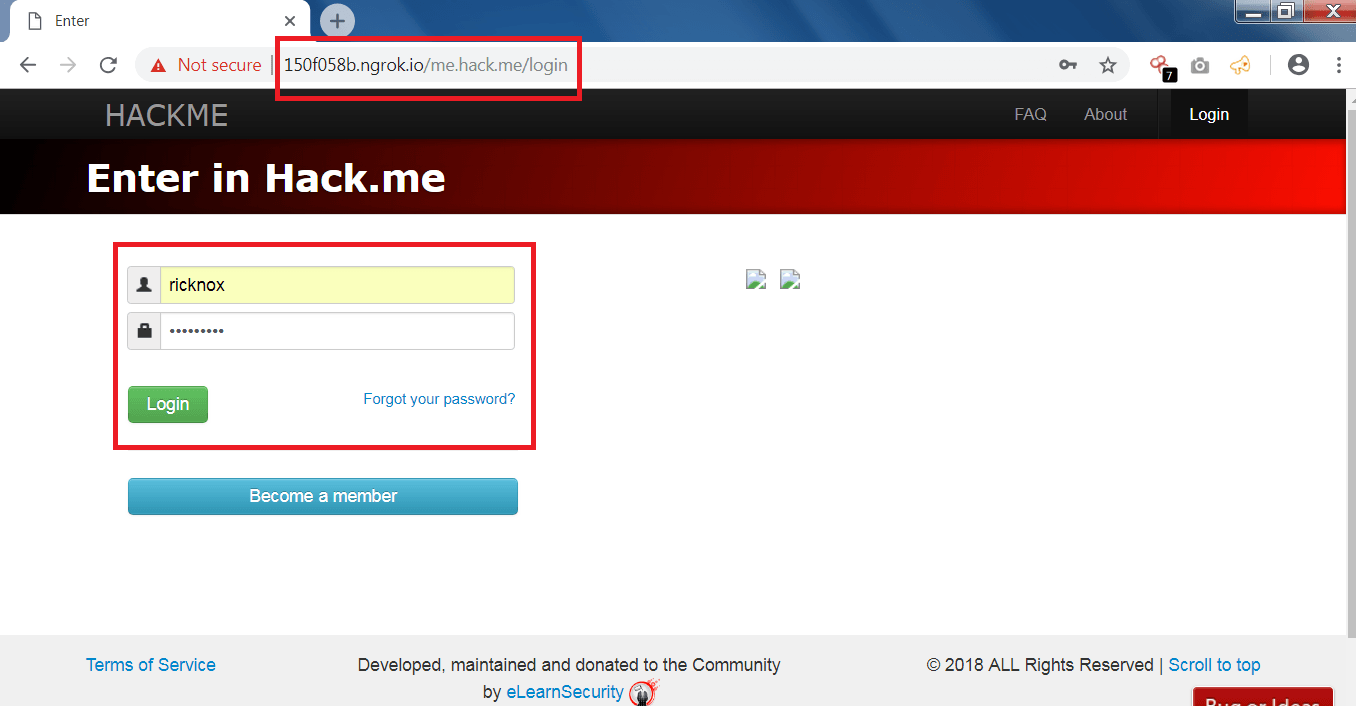

- Ahora, en la computadora de la víctima, debe abrir la página clonada utilizando cualquiera de las URL, estamos utilizando la URL del señuelo público en la computadora de la víctima

- En la página de phish ingrese las credenciales

- Al hacer clic en Iniciar sesión, un usuario se conectará a través de los túneles de Trape

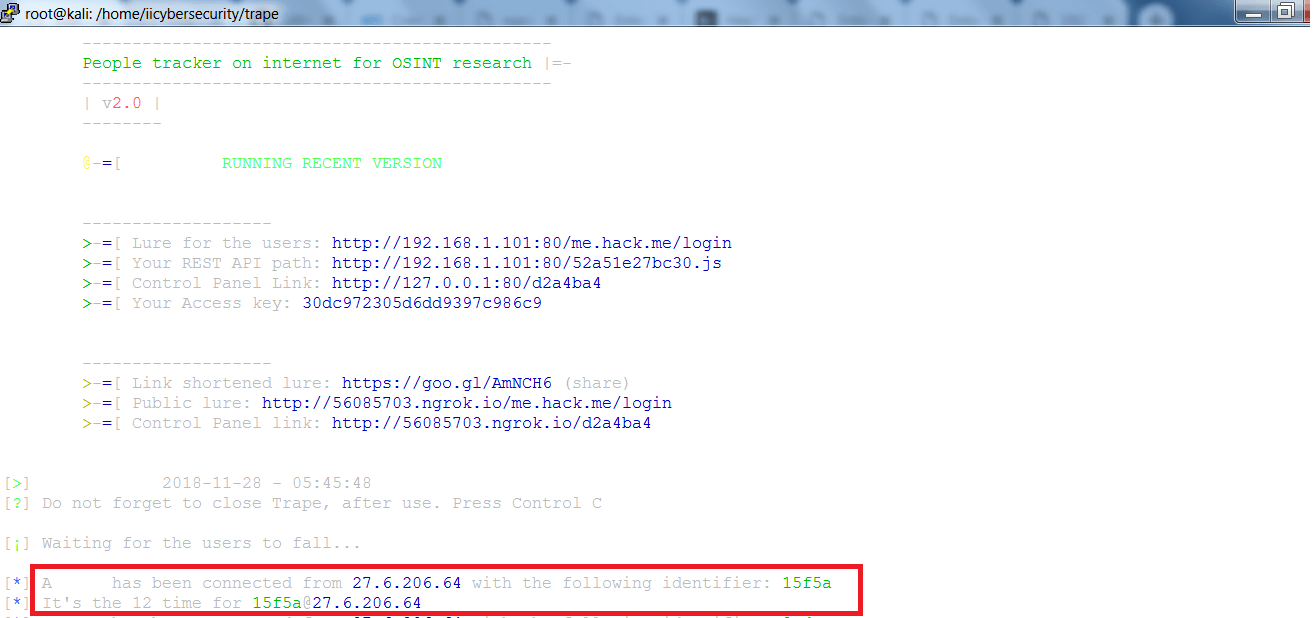

- Ahora, se conectará un objetivo que muestra su dirección IP pública y el identificador como se muestra a continuación

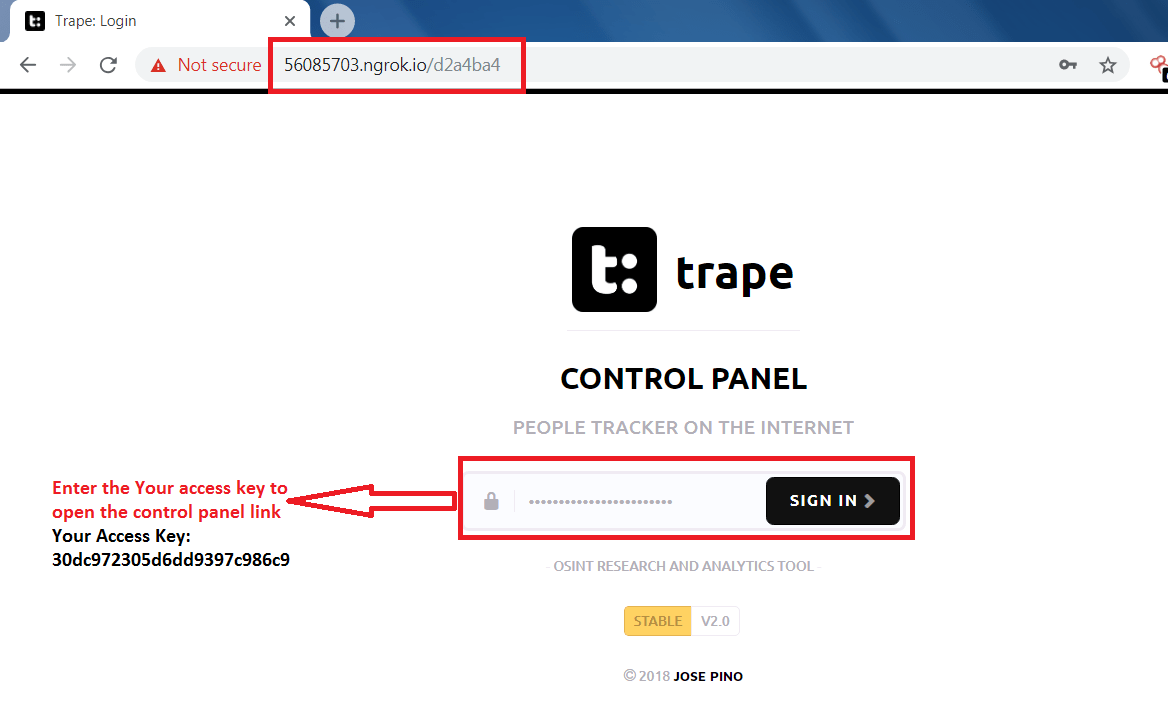

- Para acceder a las funciones principales abrir el panel de control como se muestra a continuación:

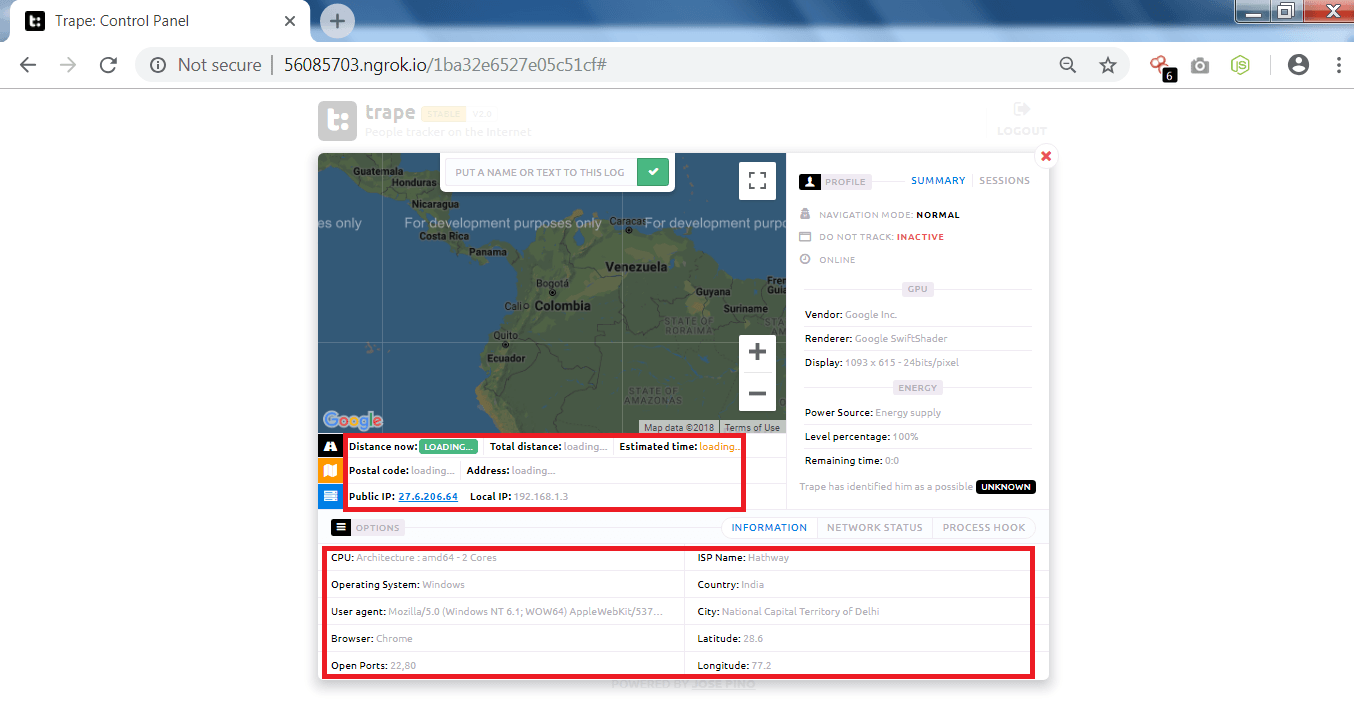

- Después de introducir la clave de acceso. Puedes ver la información que trape ha reunido

- Trape ha recopilado gran cantidad de información como el sistema operativo, CPU, el ISP local, el país y la ciudad, los puertos abiertos y el navegador desde el que el destino accede a la URL clonada

- Una característica principal de Trape es la ubicación en los mapas de Google, que puede revelar la ubicación en tiempo real del usuario

- En algunos casos, si Google Maps no se está cargando, es posible que Internet funcione de forma lenta o que deba comprobar su clave API de Google

- Si la clave está configurada correctamente, debe configurar la cuenta de facturación de ngrok para ver la ubicación en tiempo real en el panel de control de Trape

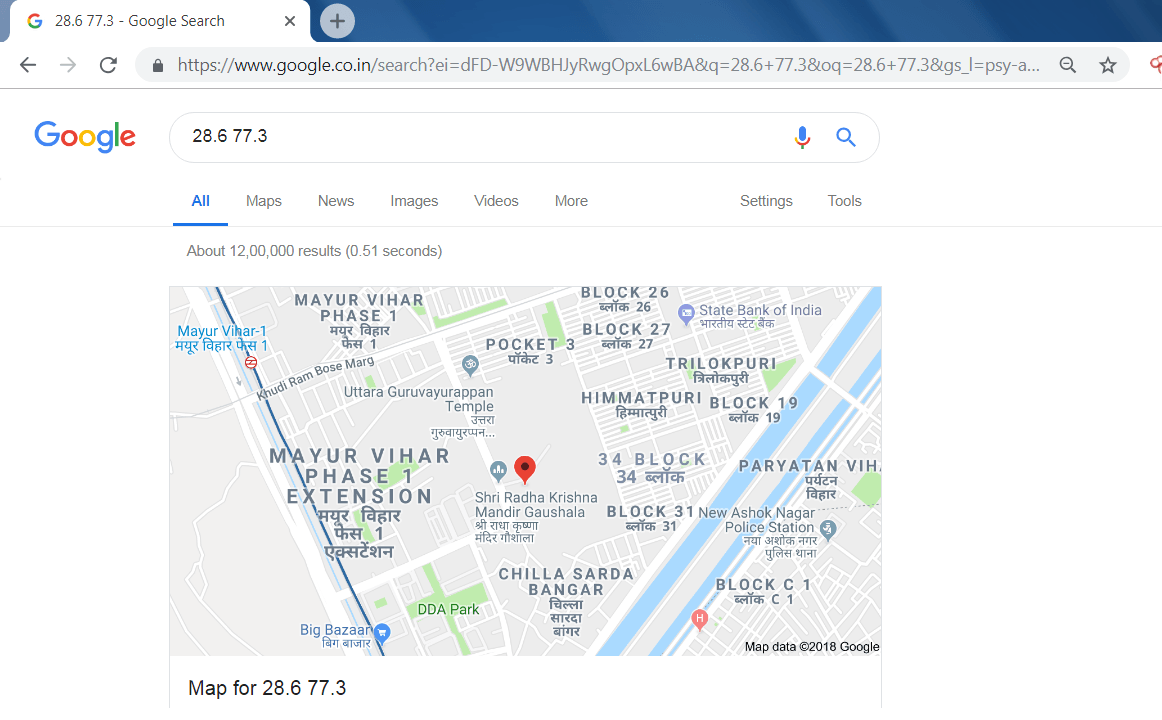

- Puede usar la latitud y la longitud para conocer la ubicación del objetivo

- Simplemente busque la latitud y la longitud en la búsqueda de Google y podrá ver su ubicación en tiempo real

- Trape ha brindado mucha información sobre el objetivo. Esta información revela detalles sensibles sobre el objetivo que se pueden utilizar en otras actividades de hacking

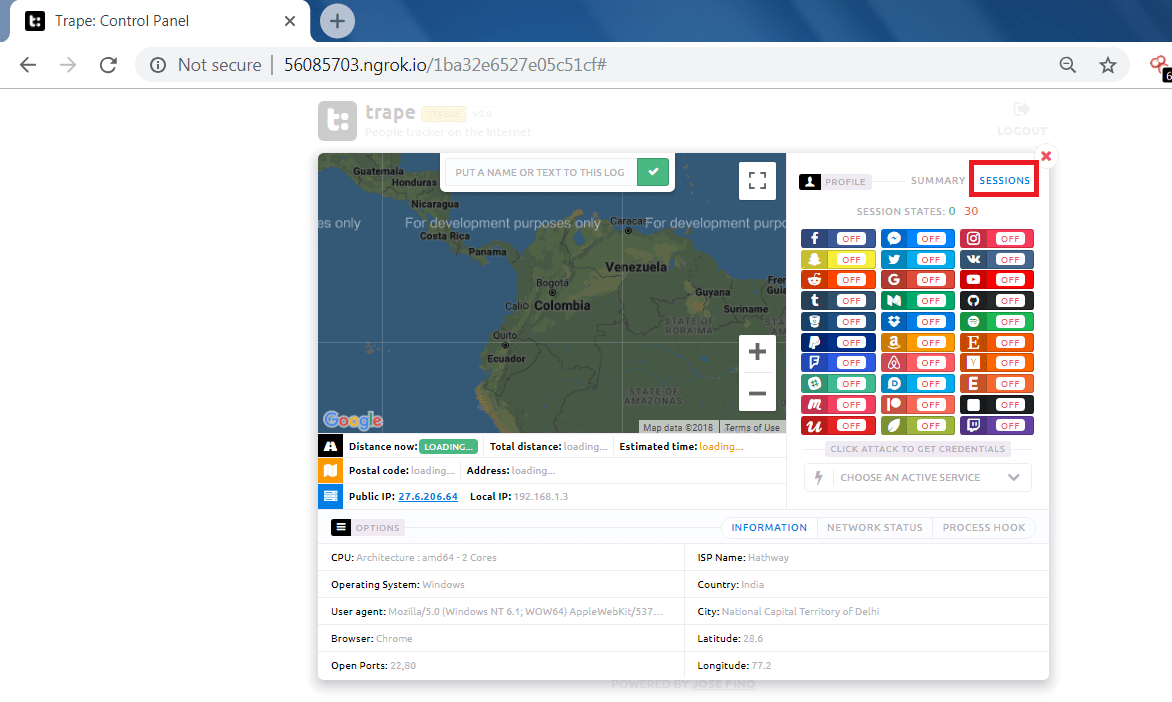

- Trape también puede ser utilizado para ejecutar ataques en plataformas de redes sociales

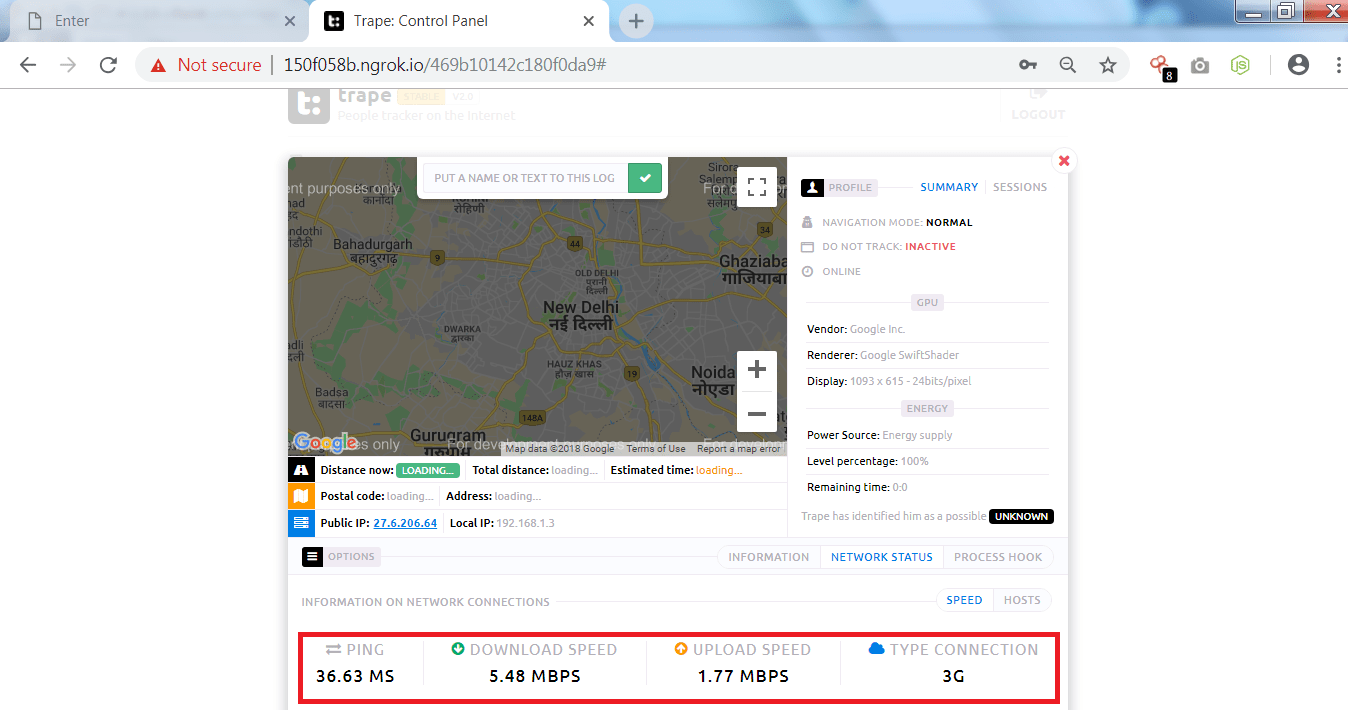

- Trape también muestra la velocidad del ISP objetivo (Proveedor de servicios de Internet)

- Al hacer clic en el estado de la red, se puede ver la descarga de Target. Esta herramienta incluso muestra el ping del objetivo y el tipo de conexión

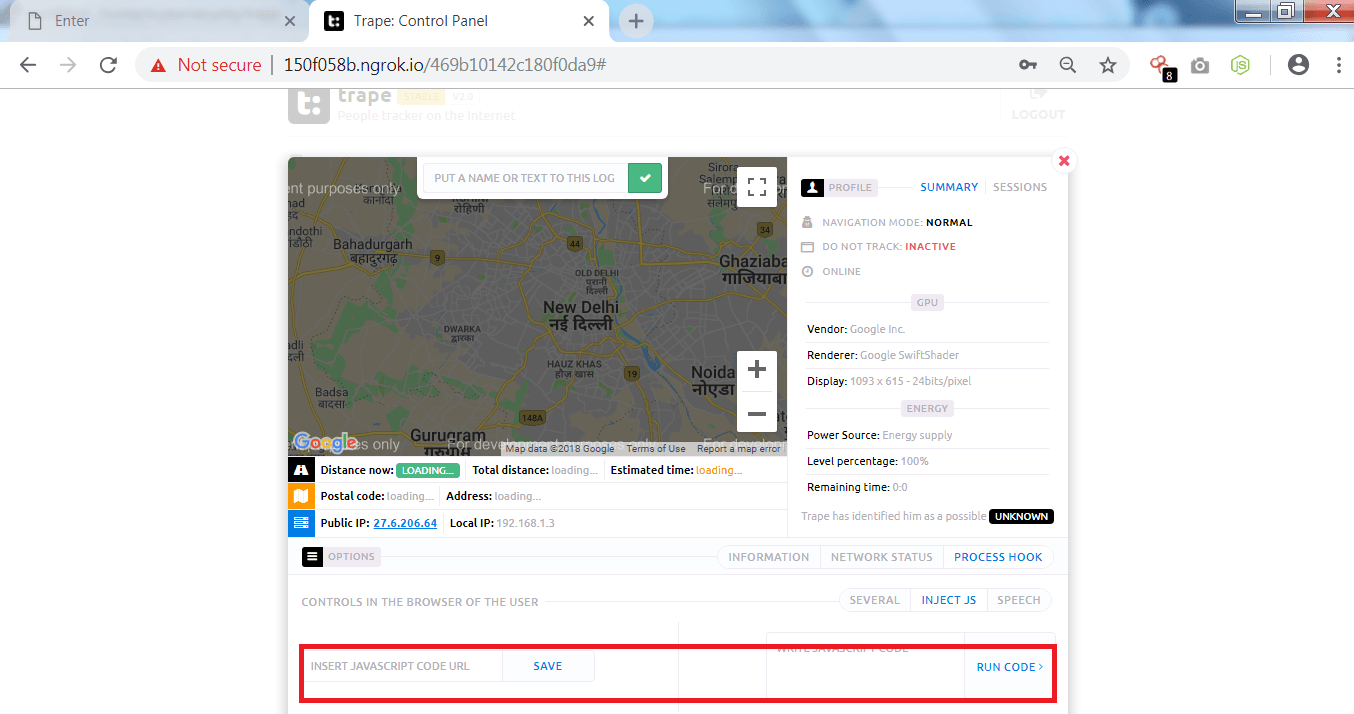

- Esta herramienta también proporciona inyección de código JavaScript en la víctima

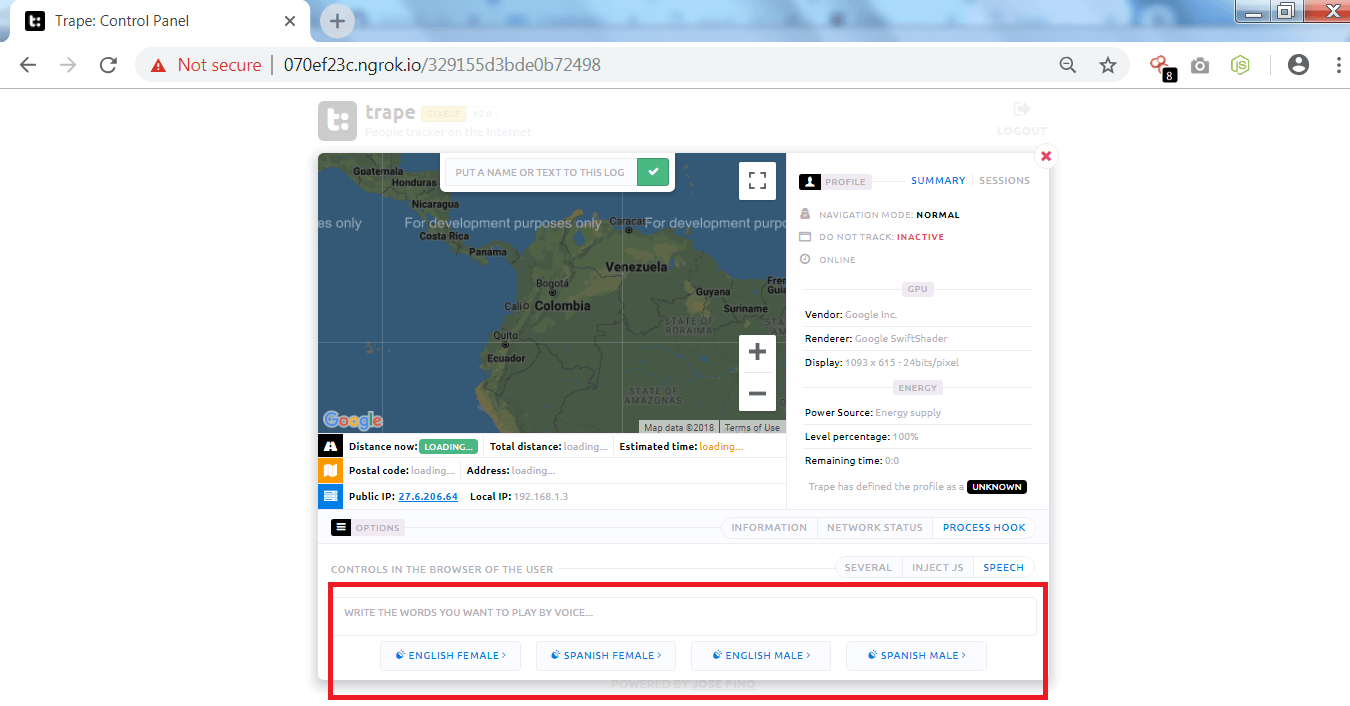

- Trape también proporciona el envío de audio, simplemente debe escribir en el cuadro marcado en rojo y hacer clic en el idioma que se muestra a continuación

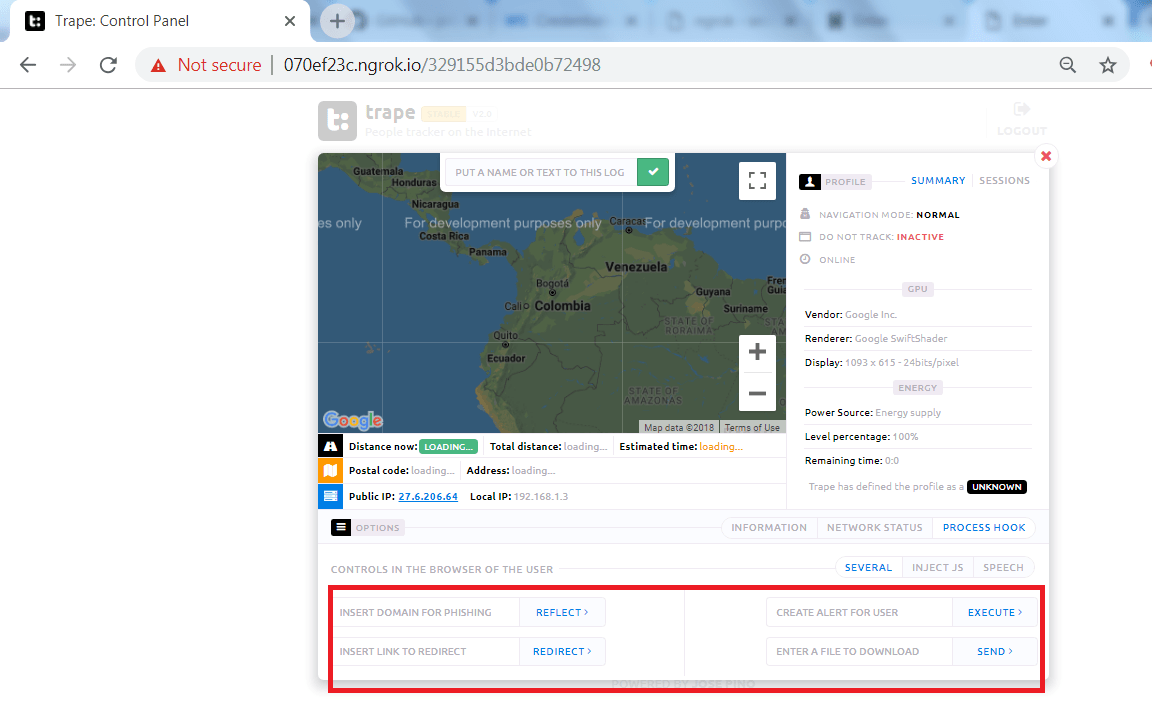

- Trape ofrece muchas funciones, como enviar una página de phishing o un atacante puede enviar los archivos al objetivo. Crea la ventana emergente para el usuario como se muestra a continuación

Trape ofrece muchas funciones que se pueden usar en otras actividades de pirhackingtería, como hacer un DDOS (ataque de denegación de servicio) que envía malware que puede hackear la computadora del objetivo. Trape también muestra la ubicación en tiempo real que ataca directamente a la privacidad de cualquier usuario.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad