El protocolo de enrutamiento más importante para Internet se llama BGP . Hace posible que los sistemas autónomos (ASes), que son grupos de direcciones IP que un registrador arrienda a una organización durante un cierto período de tiempo, compartan información de enrutamiento y accesibilidad entre sí.

Cuando BGP deja de funcionar, un sistema autónomo (AS) podría volverse inaccesible porque otros AS no pueden enrutar sus paquetes hacia él. Como resultado, el AS inalcanzable se separa del resto de Internet. Cuando los actores de amenazas explotan BGP, el tráfico de la red puede redirigirse a través de sitios que no estaban destinados a pasar.

Debido al hecho de que BGP no se creó originalmente teniendo en cuenta la seguridad, existen interrupciones de enrutamiento en Internet que pueden ser inadvertidas o deliberadas. Se sabe desde hace mucho tiempo que el BGP original tenía varias fallas que podrían provocar grandes eventos y cortes de Internet. Por ejemplo, en una situación que ocurrió en 2018, el tráfico destinado a direcciones IP asociadas a Google fue redirigido a través de China Telecom durante más de una hora. El proveedor de servicios de Internet ruso Rostelecom hizo un anuncio sobre rutas para secciones de la red de Apple en julio de 2022. Como consecuencia, es posible que las conexiones a los servicios de Apple se desvíen a través de Rusia durante más de 12 horas. Usando análisis manual y fuzzing, los expertos investigó siete implementaciones de BGP ampliamente utilizadas, tres de las cuales eran de código abierto (FRRouting, BIRD y OpenBGPd) y cuatro de las cuales eran de código cerrado (Mikrotik RouterOS, Juniper JunOS, Cisco IOS y Arista EOS).

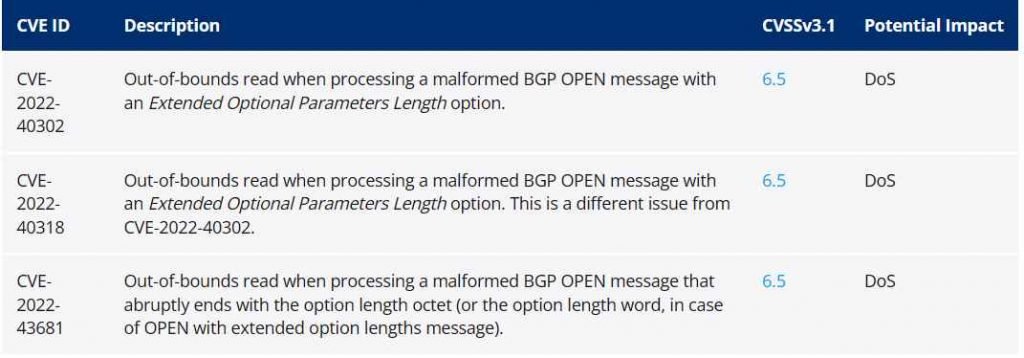

La versión más reciente de Free Range Routing (FRRouting) en ese momento era la versión 8.4, que se publicó el 7 de noviembre de 2022. Descubrieron tres nuevas vulnerabilidades en esta versión. La siguiente tabla proporciona un resumen de las fallas que pueden ser aprovechadas. Los problemas se señalaron al equipo de FRRouting, quien luego los corrigió. Las fallas “podrían ser explotadas por atacantes para lograr una condición DoS en pares BGP vulnerables”, lo que daría como resultado que el par perdiera todas las sesiones BGP y tablas de enrutamiento y no pudiera responder.

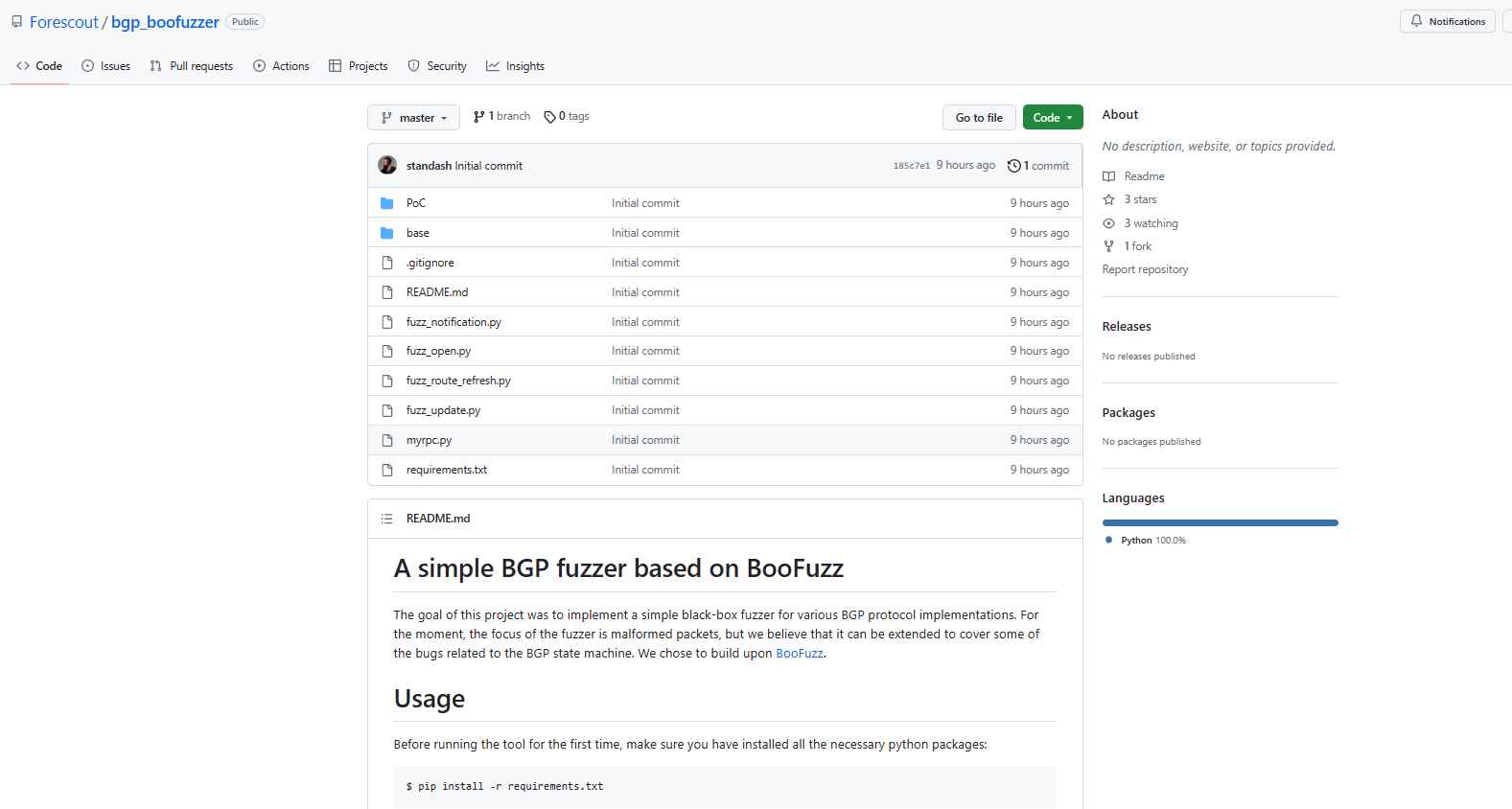

Como parte de este estudio, proporcionarán una herramienta de código abierto que permitirá a las empresas evaluar la seguridad de las suites BGP que utilizan internamente, así como una herramienta para que los investigadores la utilicen para descubrir nuevas vulnerabilidades en las implementaciones de BGP.

La herramienta está precargada con una serie de secuencias de comandos que demuestran las vulnerabilidades que descubrimos y proporcionan casos de prueba para los mensajes BGP OPEN, UPDATE, ROTE REFRESH y NOTIFICATION. Se puede acceder a estos scripts inmediatamente después de instalar la herramienta. Mientras que las pruebas de concepto se pueden ejecutar directamente en un dispositivo para determinar si contiene una vulnerabilidad, los casos de prueba se pueden ejecutar en nuevas implementaciones para buscar vulnerabilidades.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad