Todos prefieren usar sistemas operativos con todas las herramientas de prueba de penetración agrupadas en una, y HackingTool es una de estas herramientas. Este es un marco de código abierto ideal para pruebas de penetración.

Esta herramienta tiene 73 herramientas de hacking de diferente rango. En este marco, tenemos todas las herramientas en un solo lugar, que el pentester necesita durante sus investigaciones. Los expertos en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) también están de acuerdo en que es más fácil para los hackers/pentesters contar con esta herramienta. En esta publicación demostraremos el proceso paso a paso sobre el uso de HackingTool.

ENTORNO

- Sistema operativo: Kali Linux 2020 64 bit

- Versión de Kernel: 5.6.0

PASOS DE INSTALACIÓN

- Use este comando para clonar el proyecto

- git clone https://github.com/Z4nzu/hackingtool

root@kali:/home/iicybersecurity# git clone https://github.com/Z4nzu/hackingtool

Cloning into 'hackingtool'...

remote: Enumerating objects: 24, done.

remote: Counting objects: 100% (24/24), done.

remote: Compressing objects: 100% (23/23), done.

remote: Total 174 (delta 9), reused 0 (delta 0), pack-reused 150

Receiving objects: 100% (174/174), 666.21 KiB | 853.00 KiB/s, done.

Resolving deltas: 100% (91/91), done.

- Use este comando para proporcionar permisos de archivo e ingresar al directorio.

- chmod -R 755 hackingtool && cd hackingtool

root@kali:/home/iicybersecurity# chmod -R 755 hackingtool && cd hackingtool

root@kali:/home/iicybersecurity/hackingtool#

- A continuación, use el comando sudo pip3 install -r requirement.txt para instalar los requerimientos

root@kali:/home/iicybersecurity/hackingtool# sudo pip3 install -r requirement.txt

Requirement already satisfied: lolcat in /usr/local/lib/python3.8/dist-packages (from -r requirement.txt (line 1)) (1.4)

Requirement already satisfied: boxes in /usr/local/lib/python3.8/dist-packages (from -r requirement.txt (line 2)) (0.0.0)

Requirement already satisfied: flask in /usr/lib/python3/dist-packages (from -r requirement.txt (line 3)) (1.1.2)

Requirement already satisfied: requests in /usr/lib/python3/dist-packages (from -r requirement.txt (line 4)) (2.23.0)

- Ahora, use el comando python3 hackingtool.py para iniciar la herramienta

- La herramienta fue lanzada con éxito

- Aquí, vemos 15 módulos diferentes

- A continuación se detallan los diferentes módulos:

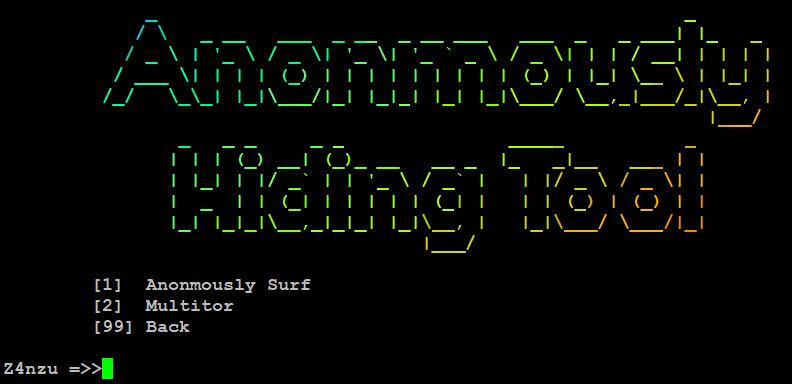

ANONSURF

¿Qué es Anonsurf?

Este es un lugar donde podemos escondernos cambiando nuestra ubicación. Esta herramienta establece la configuración de iptables para establecer un proxy transparente a través de la red TOR. Esta herramienta envía todo nuestro tráfico saliente a través de la red TOR, por lo que al usar esto podemos estar seguros mientras navegamos por Internet.

- Aquí, elija 00 AnonSurf

- Ahora, elija la opción 1 para navegar anónimamente. Antes de lanzar esta herramienta, tenemos que descargar la herramienta eligiendo la opción 1

sh: 2: boxes: not found

sh: 1: echo: echo: I/O error

[1]install [2]Run [3]Stop [99]Main Menu >> 1

Cloning into 'kali-anonsurf'...

remote: Enumerating objects: 321, done.

remote: Total 321 (delta 0), reused 0 (delta 0), pack-reused 321

Receiving objects: 100% (321/321), 167.72 KiB | 377.00 KiB/s, done.

Resolving deltas: 100% (99/99), done.

--2020-07-06 10:36:14-- https://geti2p.net/_static/i2p-debian-repo.key.asc

Resolving geti2p.net (geti2p.net)... 91.143.92.136, 2a02:180:a:65:2456:6542:1101:1010

Connecting to geti2p.net (geti2p.net)|91.143.92.136|:443... connected.

HTTP request sent, awaiting response... 200 OK

=============================================================================================================SNIP==============================================================================================================================

Processing triggers for systemd (245.6-1) ...

Processing triggers for man-db (2.9.3-1) ...

Processing triggers for kali-menu (2020.3.1) ...

dpkg-deb: building package 'kali-anonsurf' in 'kali-anonsurf.deb'.

Selecting previously unselected package kali-anonsurf.

(Reading database ... 525307 files and directories currently installed.)

Preparing to unpack kali-anonsurf.deb ...

Unpacking kali-anonsurf (1.2.2.2) ...

Setting up kali-anonsurf (1.2.2.2) ...

Processing triggers for systemd (245.6-1) ...

Processing triggers for kali-menu (2020.3.1) ...

- Ahora, elija la opción 1 para seleccionar la herramienta anonsurf y elija la opción 2 para ejecutar la herramienta

sh: 2: boxes: not found

sh: 1: echo: echo: I/O error

[1]install [2]Run [3]Stop [99]Main Menu >> 2

* killing dangerous applications

* cleaning some dangerous cache elements

[ i ] Stopping IPv6 services:

[ i ] Starting anonymous mode:

* Modified resolv.conf to use Tor and Private Internet Access DNS

* All traffic was redirected through Tor

[ i ] You are under AnonSurf tunnel

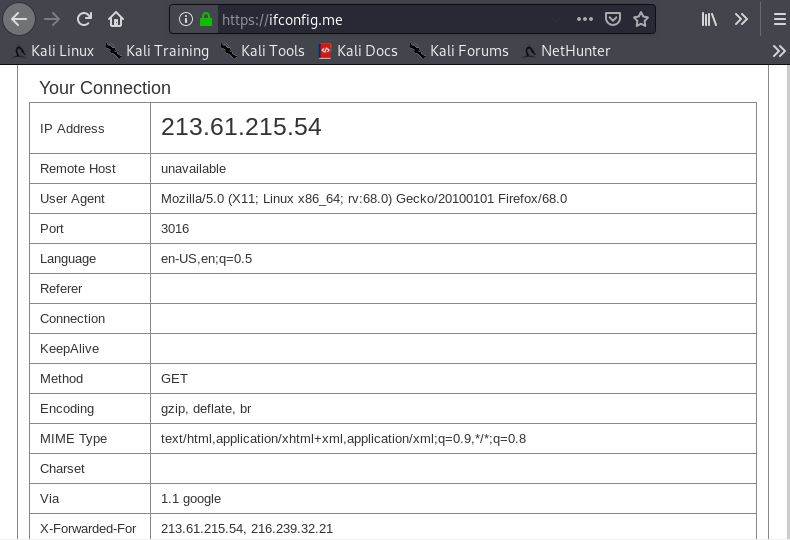

- Hemos iniciado con éxito la red Tor

- Ahora, escriba ifconfig.me en el navegador para verificar nuestra IP

- Hemos modificado nuestra ubicación con éxito

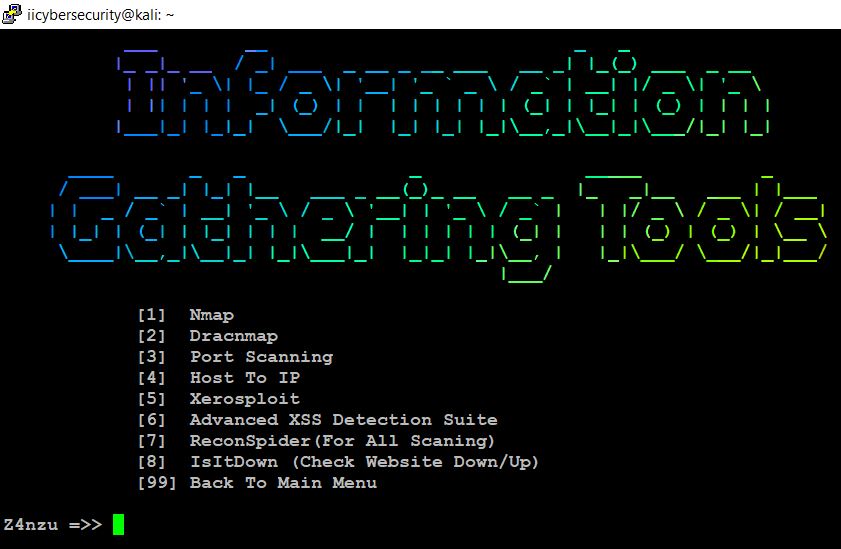

RECOPILACIÓN DE INFORMACIÓN

¿Qué es la recopilación de información?

Este es el proceso de recolección de información única sobre el objetivo. Este proceso puede ser activo o pasivo.

- Ahora, elija la opción 1 para usar la recopilación de información

- Lanzamos el módulo de recopilación de información con éxito

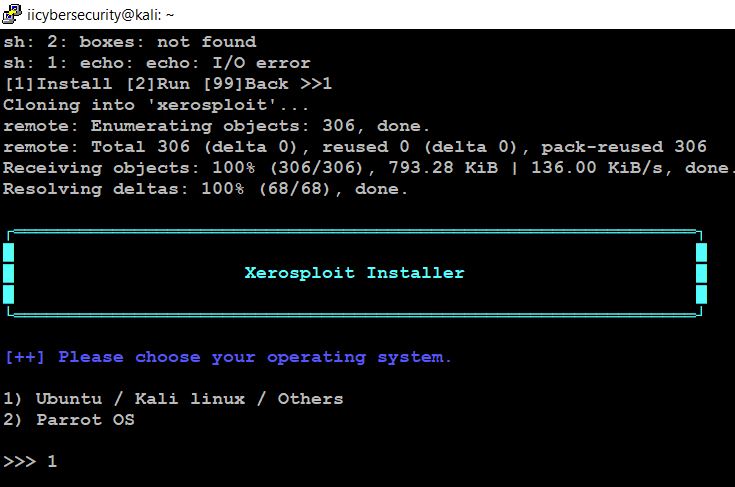

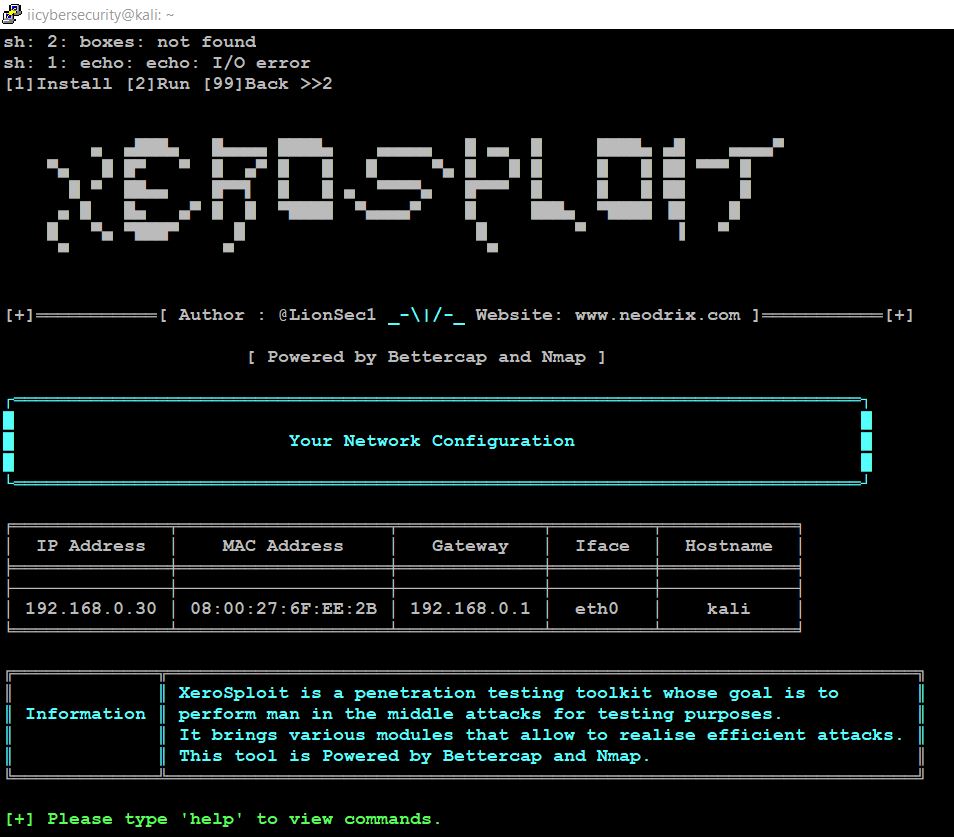

- Ahora, elija la opción 5 para usar la herramienta “Xerosplit”

- Antes de ejecutar la herramienta, tenemos que instalarla seleccionando la opción 1 Instalar

- Clona automáticamente el archivo y tenemos que elegir el sistema operativo, dependiendo de esto descargará los requisito

[++] Installing Xerosploit ...

Hit:1 http://deb.i2p2.no unstable InRelease

Hit:2 http://mirror.neostrada.nl/kali kali-rolling InRelease

Reading package lists... Done

Reading package lists... Done

Building dependency tree

Reading state information... Done

build-essential is already the newest version (12.8).

build-essential set to manually installed.

git is already the newest version (1:2.27.0-1).

=================================================================================================================SNIP========================================================================================================================

Installing ri documentation for network_interface-0.0.2

Parsing documentation for pcaprub-0.13.0

Installing ri documentation for pcaprub-0.13.0

Parsing documentation for packetfu-1.1.13

Installing ri documentation for packetfu-1.1.13

Parsing documentation for xettercap-1.5.7xerob

Installing ri documentation for xettercap-1.5.7xerob

Done installing documentation for em-proxy, net-dns, network_interface, pcaprub, packetfu, xettercap after 7 seconds

6 gems installed

- Ahora, elija la opción 5 para la herramienta Xerosploit, luego elija la opción 2 para ejecutar la herramienta xerosploit

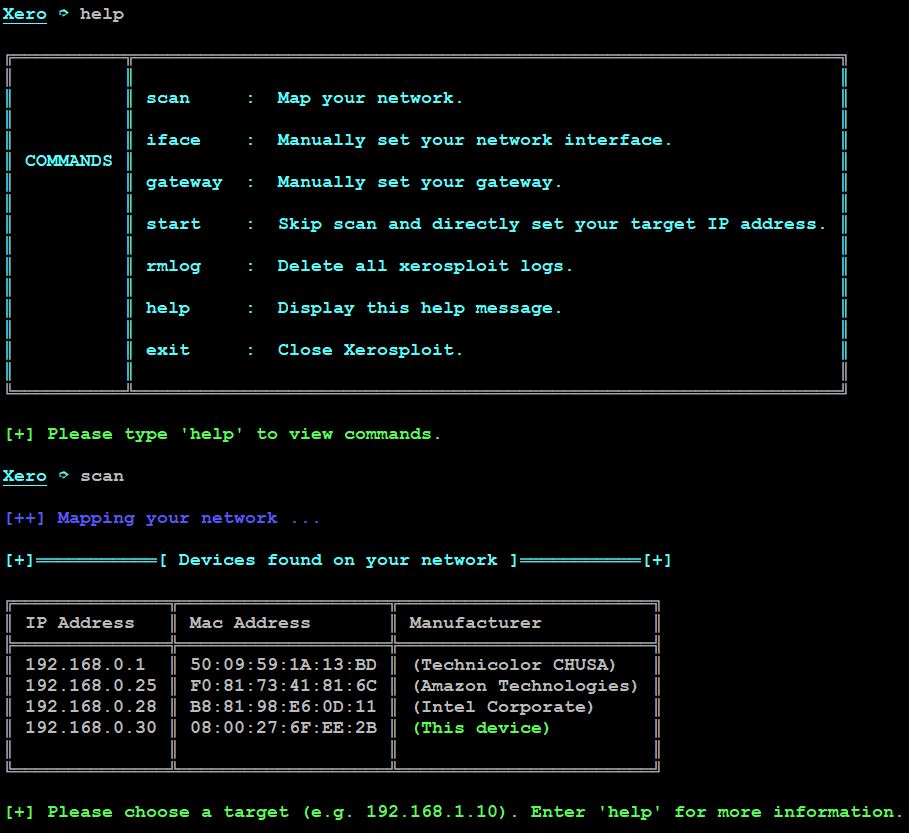

- Ahora, escriba help para ver las opciones

- Aquí, hemos seleccionado la opción “scan“. Esto recopilará todas las direcciones IP y MAC, que están conectadas a una LAN (red de área local)

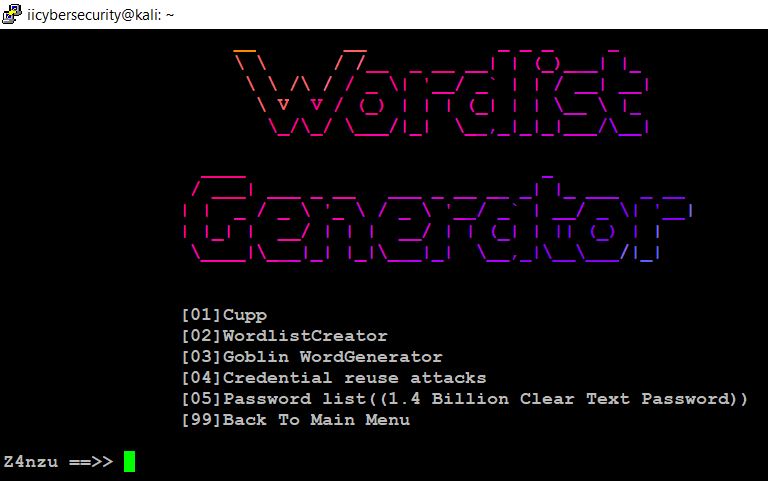

GENERADOR DE WORDLIST

Goblin se usa para generar la lista de palabras. Esta lista de palabras es útil para las técnicas de descifrado de contraseñas en ataques de fuerza bruta, entre otros.

- Elija la opción 3 para ejecutar la herramienta Goblin wordCreator

sh: 1: boxes: not found

sh: 1: echo: echo: I/O error

[1]Install [2]Run [99]Back >>2

------------------

G 0 B L ! N 2.0 | WORDGENERATOR

~ by: UndeadSec and Sam Junior:@un00mz

------------------

[!] provide a size scale [eg: "1 to 8" = 1:8] : 1:3

[?] Do you want to enter personal data ? [y/N]: y

[*] Fist Name: vemula

[*] Last Name: nandu

[*] Birthday: 20

[*] Month: may

[*] Year: 1996

[!] Insert a name for your wordlist file: wordlist

[?] Do you want to use uppercase characters? (y/n): n

[?] Do you want to use special characters? (y/n): n

[?] Do you want to use numeric characters? (y/n): y

- Primero, elija la opción 1 para instalar la herramienta y sus requerimientos, luego elija la opción 2 para iniciar la herramienta

- Aquí, pide usar el tamaño de escala para la longitud de la lista de palabras. Luego le pedirá que use algunos datos personales y seleccione la opción requerida. Entonces la herramienta comienza a generar la lista de palabras

v

e

Q

p

l

a

=============================================================================================================SNIP===============================================================================================================================

003

004

005

006

007

008

009

000

- Generamos la lista con éxito

- Si desea generar una lista de palabras fuera de línea, también puede usar la herramienta Crunch

ATAQUE INALÁMBRICO

¿Qué es un ataque inalámbrico?

El ataque inalámbrico puede ser de muchos tipos, como un ataque Man-in-The-Middle (MiTM), ataques de denegación de servicios (DoS), entre otros.

En este módulo tenemos 7 herramientas diferentes:

- WIFI – Pumpkin: Esta herramienta ayuda a los hackers a crear redes WiFi falsas. Si alguien se conecta a estas redes, podremos rastrear sus actividades

- Pixiewps: la herramienta Pixiewps se utiliza para forzar la fuerza bruta del pin WPS fuera de línea. Esta herramienta está incorporada en lenguaje C

- Fluxion: Esta es una herramienta de hacking WiFi que no necesita ninguna lista de palabras para descifrar una contraseña. Con esta herramienta, podemos hackear dos formas diferentes de revelar manualmente el acceso WIFI oculto y cómo acceder al wifi oculto

- WIFITE: Esta herramienta se usa para atacar redes WiFi y robar las credenciales de acceso. Para esto, se lleva a cabo un ataque de diccionario con una gran cantidad de lista de palabras. No se requiere de un adaptador inalámbrico

- EvilTwin: Esta es una herramienta de hacking empleada para configurar una red WiFi falsa. Si un usuario se conecta a esta red, será fácil extraer sus credenciales de acceso

Si desea aprender más sobre el uso de estas herramientas, puede solicitar información del curos de hacking ético que ofrece el Instituto Internacional de Seguridad Cibernética (IICS).

HERRAMIENTAS DE INYECCIÓN SQL

¿Qué es SQLMap?

SQLMap es una herramienta de inyección automática de SQL. Podemos usar esta herramienta para descubrir vulnerabilidades de inyección SQL en una página web y robar los datos confidenciales del servidor de la base de datos. Esta es una herramienta de prueba de código abierto y penetración.

HERRAMIENTAS DE ATAQUE DE PHISHING

El objetivo principal de un ataque de phishing es robar las credenciales de la víctima creando una página de inicio de sesión falsa.

- Setoolkit: Este es un kit de herramientas de ingeniería social. Podemos usar esta herramienta para crear una página web falsa y robar las credenciales de la víctima. También podemos crear la carga útil diferente para evitar la máquina de la víctima

- SocialFish: Esta herramienta se utiliza para un ataque de phishing. Con esta herramienta, podemos crear páginas de suplantación de identidad (phishing) para robar las credenciales de la víctima y recopilar esas credenciales mediante servidores de recopiladores de tráfico

- ShellFish: Esta es una herramienta utilizada con la que podremos crear páginas de phishing de 18 sitios web populares para robar las credenciales de la víctima. Las redes sociales más populares están disponibles en ShellFish

- BlackEye: Con esta herramienta podemos crear 32 páginas de phishing populares para robar las credenciales de la víctima, incluyendo sitios de redes sociales

- I See You: Además de credenciales de inicio de sesión, esta herramienta también puede extraer los detalles de ubicación de la víctima

- Say Cheese: Esta herramienta crea un enlace malicioso, si la víctima abre este enlace, se activa la cámara web del dispositivo afectado, tomando fotografías y enviándolas a la máquina del hacker

- QR Code Jacking: Esta herramienta crea un código QR malicioso. Si el código es escaneado por la víctima, los hackers podrán acceder a la cuenta objetivo

HACKING WEB

¿Qué es el hacking web?

El hacking web depende de la explotación de sitios web mediante la recopilación de información, escaneando con diferentes herramientas, búsqueda de vulnerabilidades, infecciones con virus, ciberataque contra el sitio web objetivo y robo de la información de los usuarios.

- En el módulo de ataque web, tenemos 5 herramientas diferentes.

- Web2Attack

- Skipfish

- SubDomain Finder

- CheckURL

- Blazy (También ClickJacking)

Blazy

Blazy es otra herramienta de fuerza bruta y detección de errores. Utilizando esta herramienta podemos encontrar fallas de solicitudes entre sitios (CSRF), clickjacking, Cloudflare. Esta herramienta tiene un nombre de usuario predeterminado y un archivo password.txt o también podemos crear nuestro propio nombre de usuario y contraseña.

- Antes de iniciar la herramienta debemos instalarla eligiendo la opción 1. Esto instalará el archivo y seguirá los mismos pasos, luego eligió la opción 2 para iniciar la herramienta

- Aquí, hemos ingresado la URL de destino (hackthissite.org). Esta herramienta escaneó y encontró una vulnerabilidad CSRF en este sitio web

POST EXPLOTACIÓN

¿Qué es la post explotación?

Utilizamos el módulo de post explotación después de comprometer la máquina. En esta etapa el objetivo de los actores de amenazas es recopilar los datos confidenciales de la víctima.

- En post explotación, tenemos dos herramientas diferentes

- Vegile – Ghost in the shell

- Chrome Key logger

HERRAMIENTAS FORENSES

Las herramientas de forense informático se utilizan para verificar el sistema operativo en post explotación del sistema o la red objetivo

- En el módulo forense encontramos cinco herramientas

- Autopsy

- Wireshark

- Bulk_extractor

- Disk Clone and ISO Image Acquire

- Toolsley

CARGA ÚTIL (PAYLOAD)

¿Qué son las cargas útiles?

La carga útil (payload) es un simple archivo de secuencias de comandos/contenido malicioso utilizado por los hackers para explotar cualquier máquina mediante la ejecución de esa muestra de código.

- En este módulo tenemos 6 cargas útiles diferentes:

- The FatRat

- Brutal

- Stitch

- MSFVenom Payload Creator

- Venom Shellcode Generator

- Spycam

ROUTER EXPLOIT

Router Exploit es una poderosa herramienta de hacking de código abierto. Con esta herramienta, podemos encontrar las vulnerabilidades en enrutadores, cámaras, entre otros dispositivos de Internet de las Cosas (IoT).

En este módulo, tenemos 2 herramientas diferentes:

- RouterSploit

- Fastssh

WIFI-JAMMER

¿Qué es WiFi-Jammer?

WiFi-Jammer es una poderosa herramienta de hacking con la que es posible restringir el acceso a la red a cualquier usuario de WiFi.

En este módulo tenemos una herramienta:

- Using Airmon

SOCIAL MEDIA FINDER

¿Qué es Social Media Finder?

Social Media Finder es una herramienta de recopilación de información en múltiples perfiles de redes sociales para encontrar a cualquier usuario con sólo unos cuantos datos.

- En este módulo tenemos dos herramientas diferentes

- Find SocialMedia By Facial Recognition System

- Find SocialMedia By UserName

ESTEGANOGRAFIA

La esteganografía es el mejor método para ocultar cualquier tipo de archivo, como imágenes, información confidencial, archivos, etc.

- Aquí encontramos tres herramientas diferentes

- Cracker

- WhiteSpace

- CONCLUSION

CONCLUSIÓN

Hemos visto todas las herramientas de prueba de penetración incluidas en HackingTool. La mayoría de las herramientas se utilizan ampliamente en un entorno en tiempo real. Con esta herramienta, es más fácil para el pentester hacer su trabajo.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad