La pandemia ha forzado a millones de personas a tener que buscar otras formas de permanecer en contacto a la distancia, lo que ha resultado en la creciente popularidad de plataformas de videoconferencia como Zoom, aunque también ha llamado la atención de empresas de auditoría de sistemas de información, grupos cibercriminales e incluso se han develado algunas prácticas de seguridad poco confiables presentes en el servicio.

Una reciente investigación ha revelado que el cifrado de Zoom podría contener un backdoor desarrollado en China, además de que la compañía podría estar empleando procesos de minería de datos de los perfiles de LinkedIn de sus usuarios para la venta de información.

Servidores de Zoom en China

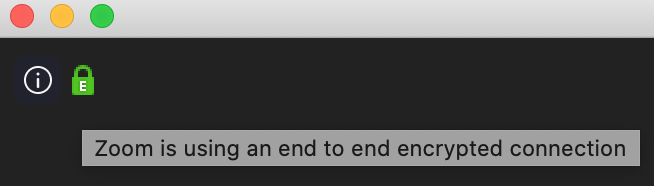

Para comenzar es necesario aclarar que, contrario a lo que afirma la plataforma, Zoom no cuenta con cifrado de extremo a extremo, señalan expertos en auditoría de sistemas de información. Al iniciar una sesión de Zoom, el software en el dispositivo del usuario obtiene una clave para cifrar el audio y video, la cual es enviada desde la infraestructura en la nube de la compañía, que a su vez contiene servidores en todo el mundo.

La clave proviene de un servidor conocido como Sistema de Administración de Claves, que genera una misma clave de cifrado y la envía a todos los participantes de la sesión de Zoom. Esta clave es enviada al software de videoconferencia empleando TLS, la misma tecnología empleada en el protocolo “https”. Dependiendo de la configuración de la sesión, algunos servidores en la nube de Zoom (conocidos como “conectores”) podrían obtener una copia de la clave de cifrado.

Los expertos en auditoría de sistemas de información encargados de la investigación mencionan que, en total, Zoom cuenta con 73 sistemas de administración de claves; de estos, 5 se encuentran en China y los restantes en E.U. Esta es una conducta preocupante pues, dadas las leyes bajo las que operan las compañías tecnológicas en China, Zoom podría verse obligada a compartir las claves de cifrado con las autoridades del país asiático si es que éstas son generadas en un servidor alojado en territorio chino. Si el gobierno chino o cualquier otro actor de amenazas tratara de espiar una sesión de Zoom, también requeriría monitorear el acceso a Internet del usuario objetivo, o bien monitorear la red en la nube de Zoom. Al recolectar esta información, puede completarse el ataque, descifrando el audio y video de la sesión.

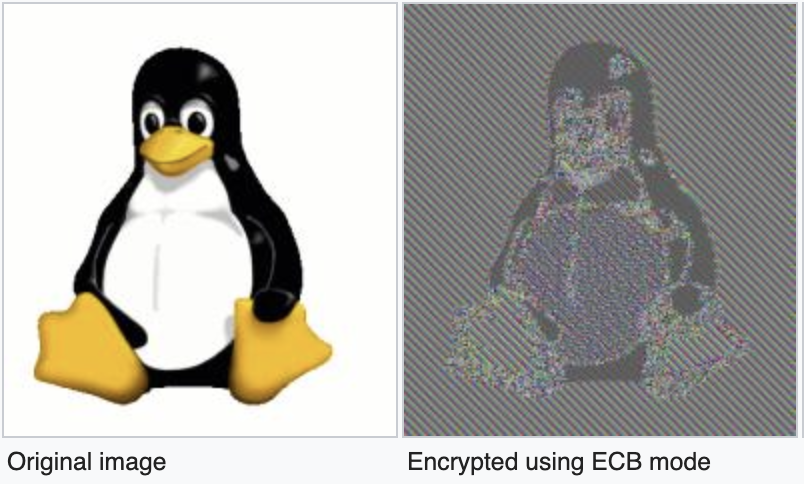

El débil cifrado es sólo una de las múltiples debilidades de seguridad en Zoom. Si bien la plataforma se ajusta al Estándar de Cifrado Avanzado (AES), las claves de cifrado empleadas en la compañía son de sólo 128 bits; si bien aún se les considera seguras, la mayoría de las compañías tecnológicas migraron al uso de claves de 256 bits desde hace años. Los especialistas consideran que estas deficiencias podrían ser especialmente preocupantes para los funcionarios de los gobiernos de todo el mundo y las grandes compañías, pues las fallas en Zoom podrían exponerlos a filtraciones de información confidencial o actividades de espionaje.

Filtración de datos de LinkedIn

Por desgracia, este no es el único inconveniente de privacidad descubierto en Zoom durante los últimos días. En un reporte publicado en The New York Times, especialistas en auditoría de sistemas de información revelaron un bug de minería de datos que estaría filtrando datos de los perfiles de LinkedIn de los participantes de sesiones de videoconferencia.

Esta falla está afectando a cualquier usuario suscrito a un servicio de LinkedIn llamado “LinkedIn Sales Navigator”. Cuando este servicio está habilitado, se puede acceder rápidamente a los datos de LinkedIn de todos los participantes en una sesión de Zoom sin necesidad de solicitar su consentimiento. Entre la información filtrada se encuentran detalles como:

- Trabajo actual

- Cargo

- Nombre de la compañía empleadora

- Datos de ubicación

Después de múltiples pruebas, los investigadores descubrieron que la herramienta de minería de datos es capaz de vincular de forma instantánea el nombre del usuario de Zoom con el nombre de su perfil en LinkedIn. Además, Zoom envía automáticamente esta información personal a su herramienta de recolección de datos, sin importar si los miembros de la sesión la activaron o no.

Después de la publicación de este reporte, Zoom emitió un comunicado para informar que había inhabilitado definitivamente esta herramienta, aunque no es posible definir cuántos usuarios fueron objeto de esta práctica invasiva. LinkedIn también informó algunas medidas al respecto.

El Instituto Internacional de Seguridad Cibernética (IICS) asegura que, desde el inicio del brote de coronavirus, el número de usuarios de Zoom pasó de 10 millones a 200 millones, entre los cuales se encuentran individuos, instituciones académicas, compañías privadas y agencias gubernamentales. El distanciamiento social continuará al menos por los próximos tres meses, por lo que vale la pena exigir a la compañía que revele mayores detalles sobre sus políticas de recolección de datos y nexos con el gobierno chino, pues los millones de usuarios que dependen de esta herramienta para continuar con sus actividades académicas y profesionales merecen saber qué protecciones a su información puede brindar esta plataforma.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad