Una versión de código abierto del protocolo Secure Shell (SSH), OpenSSH, proporciona un poderoso conjunto de servicios diseñado para proporcionar comunicaciones cifradas a través de una red no segura en una arquitectura cliente-servidor. Estos servicios son ofrecidos por OpenSSH. OpenSSH es un arma esencial en el inventario de seguridad cibernética de innumerables empresas y organizaciones porque proporciona la base para interacciones seguras dentro de redes seguras. La implementación más popular del protocolo Secure Shell en el mundo ha lanzado una actualización para corregir la vulnerabilidad más reciente, conocida como CVE-2023-38408. El equipo de asesoramiento de seguridad de Qualys fue quien descubrió esta vulnerabilidad, causada por la posibilidad de ejecución remota de código en el ssh-agent reenviado de OpenSSH .

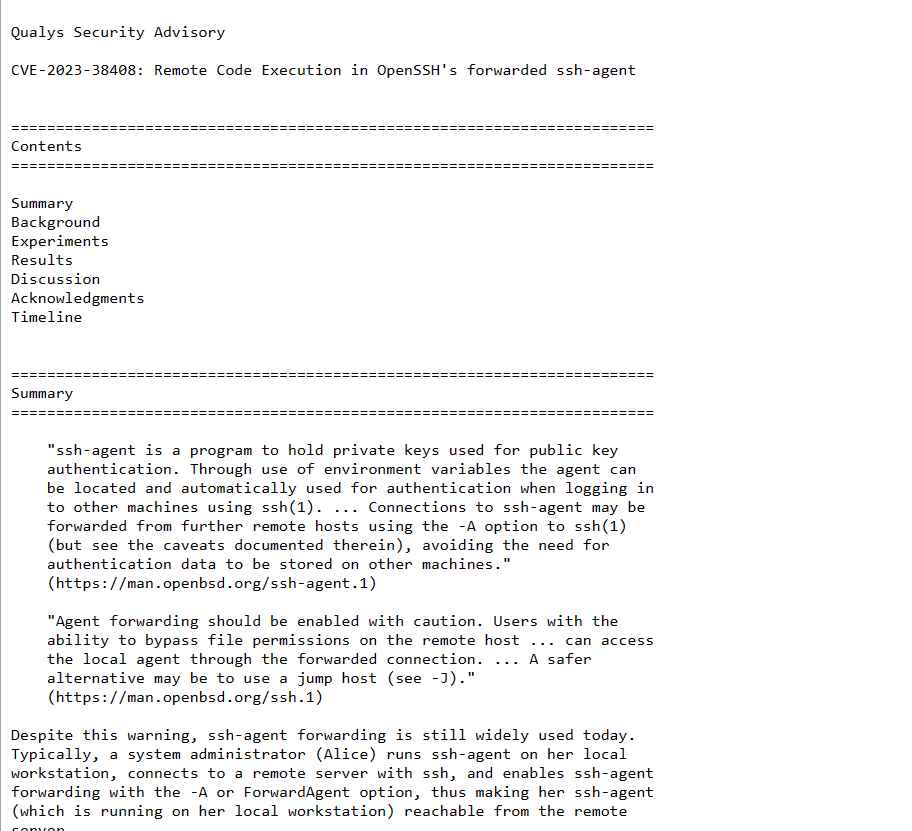

El ssh-agent es un jugador importante a considerar en este entorno. Este es un software de ayuda que agiliza el proceso de autenticación de usuarios manteniendo un registro de las claves de identidad y frases de contraseña utilizadas por los usuarios. Es posible que los usuarios se conecten a diferentes servidores sin tener que volver a ingresar su contraseña o frase de contraseña después de que las claves se hayan guardado en ssh-agent, lo que da como resultado una experiencia de inicio de sesión único (SSO) fluida. Los acontecimientos recientes, por otro lado, han demostrado que incluso un sistema con buenas intenciones puede contener una falla que podría conducir a consecuencias catastróficas.

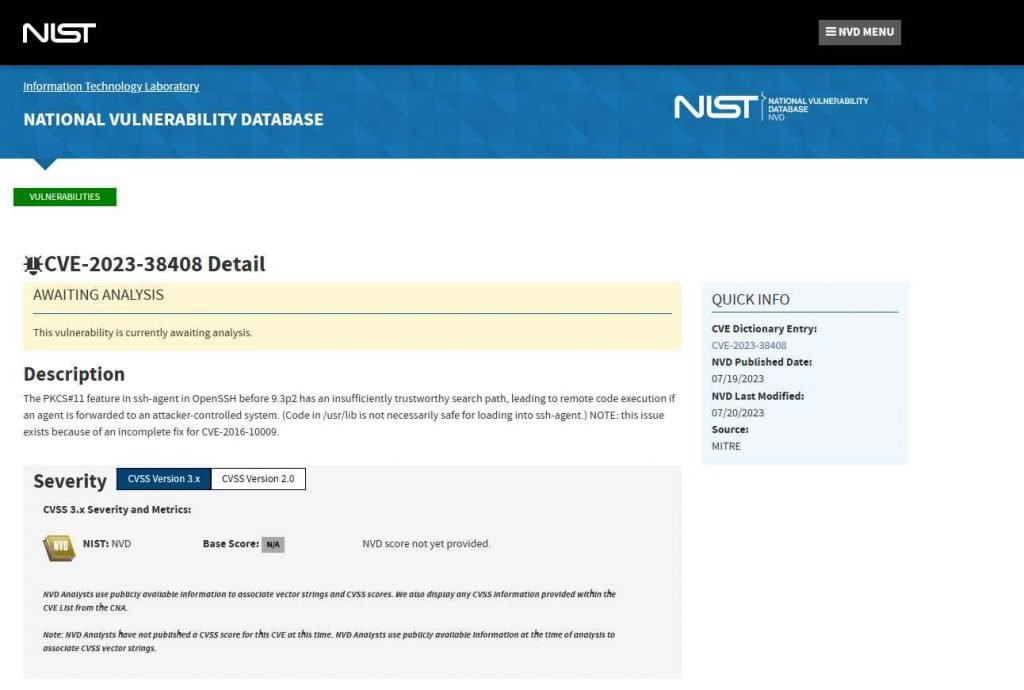

CVE-2023-38408 es una vulnerabilidad que permite la ejecución remota de código y se encuentra dentro de la función de reenvío del agente ssh. Esta vulnerabilidad es especialmente pertinente para los proveedores de PKCS#11. En algunas circunstancias, se puede abusar de la compatibilidad de ssh-agent con PKCS#11 para permitir la ejecución remota de código a través de un socket de agente reenviado. Esto solo se puede hacer si se cumplen ciertos requisitos.

La disponibilidad de ciertas bibliotecas en el sistema de destino es una de las condiciones para explotar la vulnerabilidad. Otro criterio es que el agente debe ser enviado a un sistema bajo el control del atacante. Por lo tanto, un ciberdelincuente que sea capaz de satisfacer estos requisitos previos puede explotar la vulnerabilidad y ejecutar código remoto si tiene la oportunidad de hacerlo.

Existen medidas de seguridad para evitar que se aproveche esta vulnerabilidad, a pesar de que puede parecer bastante peligrosa. Para protegerse contra el riesgo que representa esta vulnerabilidad, debe:

- Actualice a OpenSSH 9.3p2 o posterior.

- Puede restringir OpenSSH para que solo acepte ciertos proveedores de PKCS#11 configurando el servidor.

- Cuando envíe su agente SSH a servidores que no son de confianza, tenga cuidado.

- Debe escanear su sistema en busca de malware malicioso si tiene alguna razón para creer que la seguridad de su sistema puede haber sido violada.

- Se recomienda enfáticamente que los usuarios de OpenSSH reenvíen la actualización de ssh-agent a la versión más reciente para protegerse de actividades fraudulentas.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad