Los empleados con acceso a las cuentas de facebook empresarial deben estar en guardia contra los intentos de secuestro por parte de un actor de amenazas recientemente descubierto, denominado Ducktail, según una investigación publicada hoy por investigadores de WithSecure (anteriormente F-Secure). Los expertos ha estado rastreando a Ducktail durante algún tiempo y cree que el grupo ha estado desarrollando y distribuyendo activamente su malware durante casi un año. La pandilla motivada financieramente parece tener su sede en Vietnam y se dirige a personas y organizaciones que operan en la plataforma de anuncios y negocios de Facebook con correos de phishing.

Su modus operandi es realizar investigaciones sobre las personas que probablemente tengan acceso a una cuenta comercial de Facebook en LinkedIn y luego realizar ataques de phishing dirigido contra aquellos que probablemente tengan privilegios de administrador.

“Creemos que los operadores de Ducktail seleccionan cuidadosamente una pequeña cantidad de objetivos para aumentar sus posibilidades de éxito y pasar desapercibidos”, dijo Mohammad Kazem Hassan Nejad, investigador. “Hemos observado que las personas con roles gerenciales, de marketing digital, de medios digitales y de recursos humanos en las empresas han sido atacadas.

“Muchas campañas de spear-phishing se dirigen a usuarios en LinkedIn. Si tiene un rol que tiene acceso de administrador a cuentas corporativas de redes sociales, es importante tener cuidado al interactuar con otros en las plataformas de redes sociales, especialmente cuando se trata de archivos adjuntos o enlaces enviados por personas con las que no está familiarizado”.

Ducktail funciona mediante el uso de un malware de robo de información que contiene una funcionalidad diseñada específicamente para tomar el control de las cuentas de Facebook Business, lo que puede ser una primicia mundial.

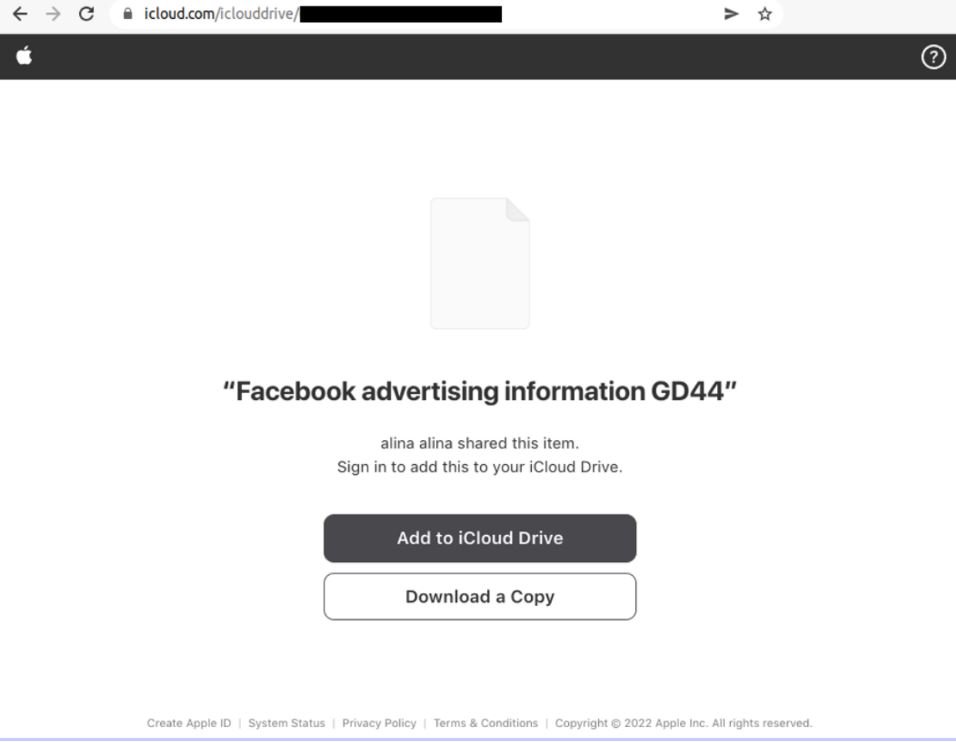

El malware en sí generalmente se aloja en servicios de almacenamiento de archivos en la nube pública, un método cada vez más popular , y generalmente se entrega como un archivo que contiene el ejecutable malicioso junto con imágenes, documentos y archivos de video relacionados, cuyos nombres generalmente utilizan palabras clave que son relevantes para marketing de marca y producto y planificación de proyectos.

El malware en sí está escrito en .NET Core y compilado utilizando su función de archivo único, que agrupa bibliotecas y archivos dependientes en un solo ejecutable. Esta no es una técnica común y es probable que Ducktail la emplee para hacer que el malware sea más fácil de ejecutar en todos los sistemas; permitirle usar Telegram como su canal de comando y control (C2); y para intentar eludir las firmas de detección.

Una vez en el sistema de la víctima, el malware de Ducktail roba las cookies del navegador de Google Chrome, Microsoft Edge, Brave Browser y Firefox, y aprovecha las sesiones de Facebook autenticadas existentes en el sistema para robar información relevante de la cuenta de Facebook de la víctima que luego puede usar para intentar para secuestrar cualquier cuenta comercial de Facebook a la que la víctima pueda tener suficiente acceso. Tenga en cuenta que también intenta omitir la autenticación multifactor, si está habilitada.

Luego, Ducktail intenta otorgar acceso al correo electrónico del actor de amenazas a la cuenta de Facebook Business mediante uno de dos mecanismos. En ambos casos, esto hace que Facebook envíe por correo electrónico un enlace a la nueva dirección que, cuando se interactúa con ella, otorga acceso. Esta es la funcionalidad estándar de Facebook y es exactamente como alguien haría normalmente para otorgar acceso legítimo a un colega, por lo que las funciones de seguridad de la plataforma no se dan cuenta.

Una vez logrado el acceso, Ducktail intenta otorgarse roles de administrador y editor de finanzas en la cuenta comercial de Facebook, obteniendo acceso sin restricciones y la capacidad de hacerse cargo por completo de la presencia de Facebook de la organización víctima y usarla para varios propósitos, que podrían incluir más distribución de malware, robo , desinformación y fraude.

Experto dijo que no había podido determinar el éxito, o la falta del mismo, que Ducktail había tenido para superar las funciones de seguridad de Facebook y tomar el control de las cuentas seleccionadas, pero el grupo ha estado desarrollando activamente. Ha compartido su investigación con la empresa matriz de Facebook, Meta.

Para los usuarios, el curso de acción inmediato es revisar los usuarios agregados a su cuenta de Facebook Business navegando a Business Manager > Configuración > Personas y revocando el acceso para todos los usuarios desconocidos.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad