Los fabricantes de dispositivos Android OEM utilizan certificados de plataforma, también conocidos como claves de plataforma, para certificar las imágenes ROM principales de sus dispositivos. Estas imágenes incluyen el sistema operativo Android y cualquier aplicación relacionada.

El certificado de firma de la aplicación que se usó para firmar el programa “android” que se almacenó en la imagen del sistema se conoce como certificado de plataforma. El programa “android” se ejecuta con una identificación de usuario altamente privilegiada llamada android.uid.system y conserva los derechos del sistema, incluidos los permisos para acceder a los datos del usuario. Esto se debe a que tiene la capacidad de mantener la identificación de usuario de android.uid.system.

Si las aplicaciones, incluso las maliciosas, se firman con el mismo certificado de plataforma y se les asigna la identificación de usuario “android.uid.system” altamente privilegiada, entonces estas aplicaciones también obtendrán acceso a nivel de sistema al dispositivo Android. Este acceso se puede obtener firmando la aplicación con el certificado de la plataforma.

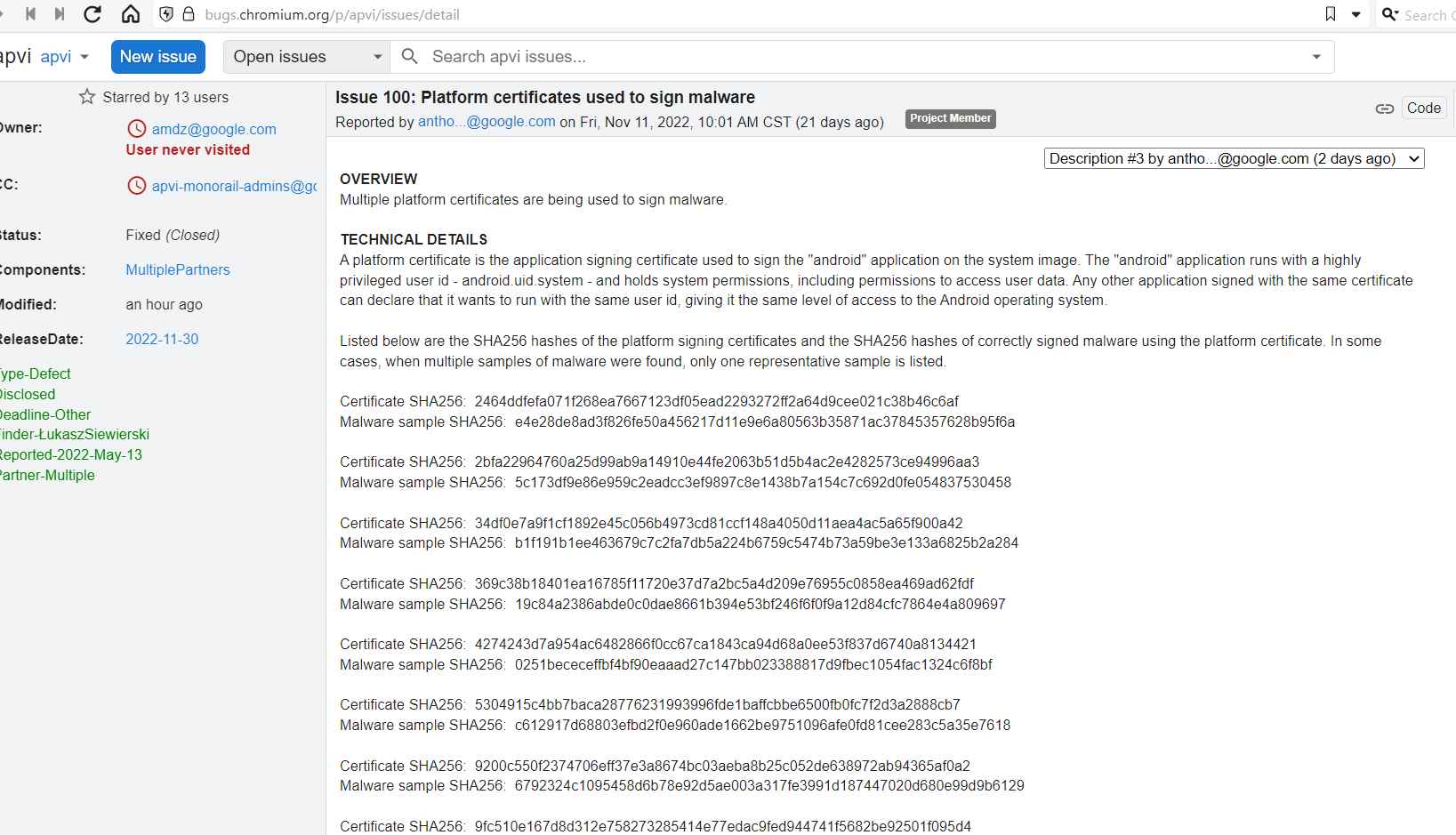

Lukasz Siewierski, ingeniero inverso del equipo de seguridad de Android de Google, detectó un uso abusivo de las claves de la plataforma. Esta información se publicó en un informe que actualmente está disponible para el público en el rastreador de problemas de Android Partner Vulnerability Initiative (AVPI).

Siewierski descubrió muchas copias de malware firmadas con estos 10 certificados de la plataforma Android. Suministró los hashes SHA256 para cada una de las muestras, así como los certificados que se firmaron digitalmente.

No hay evidencia disponible en este momento sobre las circunstancias que llevaron a que estos certificados se usaran indebidamente para firmar malware. Se desconoce si uno o más actores de amenazas robaron los certificados, o si un empleado autorizado firmó los APK con las claves del proveedor.

Además, no hay información sobre las ubicaciones de estas muestras de malware, como si se descubrieron en Google Play Store, si se propagaron a través de tiendas de terceros o si se usaron en actividades maliciosas.

Google notificó a todos los proveedores afectados sobre el uso indebido y les dio consejos para evitar tales problemas rotando sus certificados de plataforma, investigando la infracción para determinar cómo ocurrió y limitando la cantidad de aplicaciones firmadas con sus certificados de plataforma Android.

No hay evidencia que sugiera que este código malicioso se haya distribuido alguna vez a través de Google Play Store. Siempre y sin falta, nuestro consejo estándar para los usuarios es comprobar que tienen la versión más reciente de Android.

El uso de APKMirror para buscar aplicaciones que se hayan firmado con estos certificados que podrían haberse visto comprometidas es una forma sencilla de obtener una descripción general de todas las aplicaciones de Android que se han firmado con estos certificados.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad