Check Point Research ha estado monitoreando ataques sofisticados contra autoridades en numerosos países europeos desde enero de 2023. La campaña hizo uso de una gran cantidad de herramientas, una de las cuales fue un implante, que es una táctica que a menudo se vincula con los ciberdelincuentes respaldados por el gobierno chino. Esta acción tiene similitudes sustanciales de infraestructura con actividades publicadas anteriormente por Avast y ESET, lo que la vincula con la familia de malware “Mustang Panda”. Este grupo de comportamiento sospechoso está siendo monitoreado por CPR como “Camaro Dragon” en este momento.

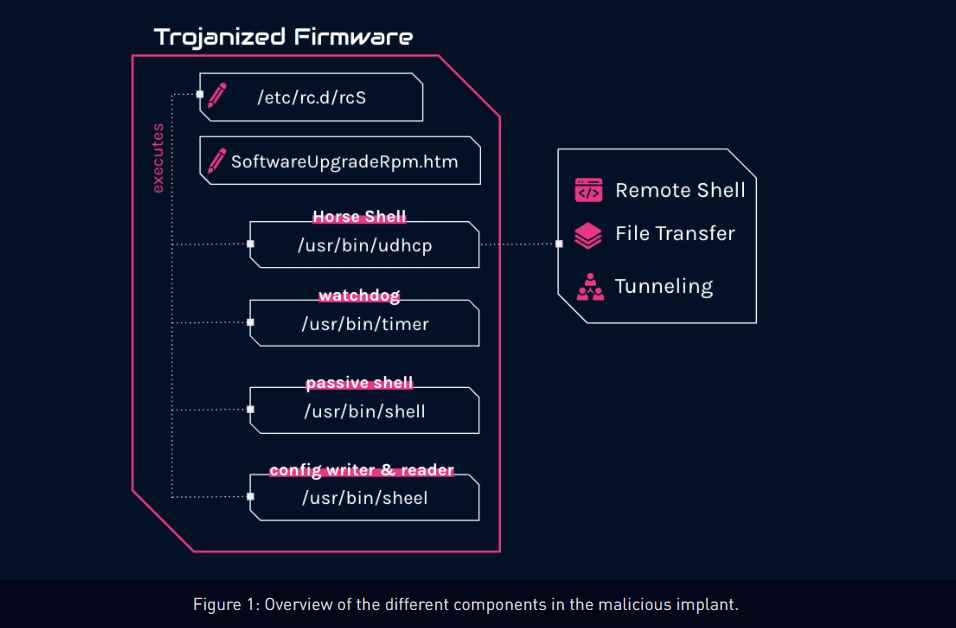

Según los expertos de Check Point llamados Itay Cohen y Radoslaw Madej, una investigación de estos ataques ha descubierto un implante de firmware a medida que se creó específicamente para los enrutadores TP-Link. “El implante presenta varios componentes maliciosos, incluida una puerta trasera personalizada llamada ‘Horse Shell’, que permite a los atacantes mantener un acceso persistente, construir una infraestructura anónima y permitir el movimiento lateral hacia las redes comprometidas”, afirmó la firma.

“Debido al diseño agnóstico del firmware del implante”, sus componentes pueden ser incorporados en diferentes tipos de software por una variedad de fabricantes diferentes. En este momento, no está claro el mecanismo preciso que se utilizó para distribuir las imágenes de firmware alteradas en los enrutadores comprometidos. Asimismo, también se desconoce su utilización y participación en ataques reales. Se cree que el primer acceso se pudo haber obtenido aprovechando los agujeros de seguridad que ya se conocían o mediante dispositivos de fuerza bruta que tenían contraseñas que eran predeterminadas o fáciles de adivinar. Según lo que se sabe actualmente, el implante Horse Shell basado en C++ brinda a los atacantes la capacidad de ejecutar comandos de shell arbitrarios, cargar y descargar archivos hacia y desde el enrutador y retransmitir la comunicación entre dos clientes separados. Sin embargo, en un giro intrigante de los acontecimientos, se sospecha que la puerta trasera del enrutador apunta a dispositivos aleatorios en redes residenciales y domésticas. Este hallazgo da crédito a la teoría de que los enrutadores pirateados se incorporan a una red de malla con la intención de establecer una “cadena de nodos entre las infecciones principales y el comando y control real”.

El propósito de retransmitir comunicaciones entre enrutadores infectados utilizando un túnel SOCKS es establecer una capa adicional de anonimato y disfrazar el servidor final. Esto se logra por el hecho de que cada nodo en la cadena posee información solo sobre los nodos que vinieron antes y después de él en la cadena.

En otras palabras, los enfoques ofuscan el origen y el destino del tráfico de una manera comparable a cómo funciona TOR, lo que hace que sea mucho más difícil descubrir el alcance del ataque e interrumpirlo. El hallazgo es solo una ilustración más de un patrón de larga data en el que los actores de amenazas chinos apuntan a equipos de red orientados a Internet para manipular el software o firmware subyacente de dichos dispositivos.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad