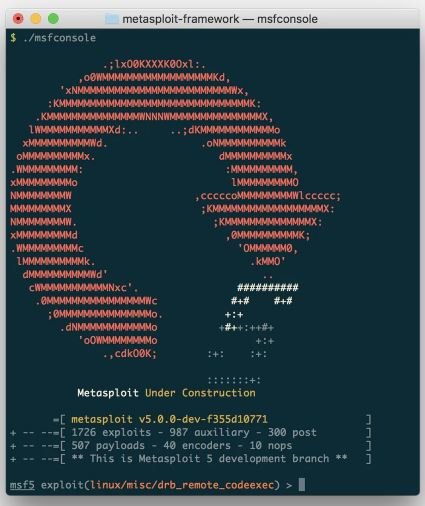

El Proyecto Metasploit es un proyecto de seguridad informática que proporciona información sobre vulnerabilidades de seguridad y ayuda en las pruebas de penetración y el desarrollo de firmas IDS . Es una plataforma de pruebas de penetración que le permite encontrar, explotar y validar vulnerabilidades. La plataforma incluye Metasploit Framework y sus contrapartes comerciales, como Metasploit Pro.

registro de cambios

v6.2.22

- Land #17143 , módulo agregado para CVE-2022-40684

- Land #17157 , verifique LHOST global antes de generarlo desde RHOSTS

- actualice el escáner de inicio de sesión de idrac para que funcione con v8 y v9

v6.0

Las características iniciales de Metasploit 6.0 incluyen el cifrado de extremo a extremo de las comunicaciones de Meterpreter en las cinco implementaciones (Windows, Python, Java, Mettle y PHP), soporte de cliente SMBv3 para habilitar aún más los flujos de trabajo de explotación modernos y una nueva rutina de generación de carga útil polimórfica para Windows. shellcode que mejora las capacidades evasivas frente a los antivirus comunes y los productos del sistema de detección de intrusos (IDS).

Este conjunto de funciones inicial marca una transición hacia comunicaciones seguras y cifrado de forma predeterminada en los componentes clave de Metasploit Framework. Las funciones iniciales de Metasploit 6 también aumentan la complejidad para la creación de detecciones basadas en firmas para ciertas operaciones de red y los principales archivos binarios de carga útil de Metasploit. Los usuarios y desarrolladores de Metasploit pueden esperar más adiciones y refinamientos de las funciones de la versión 6 en los próximos meses.

Nota importante: Metasploit 6 incorpora cambios incompatibles con versiones anteriores para la comunicación de carga útil, lo que significa que las cargas útiles generadas con versiones anteriores de Metasploit no podrán conectarse a Metasploit 6 y viceversa. Debido a esta incompatibilidad, los usuarios no deberían actualizar a Metasploit 6 durante las operaciones activas a menos que estén preparados para perder sus sesiones.

Cifrado ampliado

A partir de Metasploit 6, todos los Meterpreters utilizarán AES para cifrar sus comunicaciones con Framework. El cifrado de extremo a extremo ofrece a los operadores dos ventajas notables: en primer lugar, el cifrado ofusca el tráfico, lo que dificulta mucho más las detecciones basadas en firmas de los canales de comunicación establecidos. En segundo lugar, la información confidencial (como las contraseñas) transferida desde el host comprometido al Framework ahora está protegida en tránsito.

Metasploit 6 también mejora el cliente SMB de Framework para admitir la versión 3 de SMB . SMBv3 agregó compatibilidad con el cifrado, que Metasploit ahora usará de forma predeterminada cuando esté disponible y que, al igual que con el cifrado Meterpreter, aumentará la complejidad de las detecciones basadas en firmas que se utilizan para identificar las operaciones clave realizadas en SMB. Hemos actualizado una serie de módulos Metasploit populares para usar el nuevo cliente SMB para que puedan usarse en entornos donde SMBv3 es la única versión disponible; algunos módulos más antiguos pueden actualizarse en un momento posterior (o no actualizarse en absoluto). Algunos módulos notables que ahora son compatibles con las versiones 1, 2 y 3 de SMB incluyen:

- explotar/ventanas/smb/psexec

- explotar/windows/smb/webexec

- auxiliar/admin/smb/psexec_ntdsgrab

- auxiliar/escáner/smb/smb_version

- auxiliar/escáner/smb/smb_login

Artefactos de carga útil más limpios

Meterpreter, la carga útil principal de Metasploit, incluye algunas mejoras adicionales además de los canales de comunicación encriptados. Las DLL utilizadas por Windows Meterpreter ahora resuelven las funciones necesarias por ordinal en lugar de por nombre. Esto significa que la exportación estándar ReflectiveLoader utilizada por los archivos DLL cargables de manera reflexiva ya no está presente en los archivos binarios de carga útil como datos de texto. Además, los comandos que Meterpreter expone al Framework ahora están codificados como números enteros en lugar de cadenas. Esto beneficia particularmente a los Meterpreters sin etapas en arquitecturas nativas (como Windows y Linux) ya que estas cadenas ya no están en los archivos binarios.

La antigua extensión Mimikatz Meterpreter ha sido eliminada a favor de su sucesor, Kiwi. Los intentos de load mimikatz cargar Kiwi en el futuro previsible.

Por último, la gran mayoría de las cargas útiles de shellcode de Windows (como windows/meterpreter/reverse_tcp) utilizan un código auxiliar común para invocar los métodos de la API de Windows. Este código auxiliar se conoce como API de bloque y representa casi la mitad del tamaño (130 bytes para x86 y 200 bytes para x64) de algunas de las cargas útiles más pequeñas. Este stub estático (anteriormente) era una fruta fácil de alcanzar para la detección de shellcode basada en firmas: dos firmas, una para x86 y otra para AMD64, podían coincidir con casi todas las cargas útiles de Windows no codificadas de Metasploit. Para abordar esto, Metasploit ha reemplazado la rutina de generación estática con una rutina de aleatorización que agrega propiedades polimórficas a este trozo crítico mezclando instrucciones cada vez. Esto proporciona los beneficios anti-firma otorgados históricamente por la codificación sin requerir que la carga útil se automodifique (y, por lo tanto, exista dentro de un segmento RWX que a menudo se identifica como un comportamiento malicioso en sí mismo).

Cómo instalar Metasploit 6.2.22 en Linux/MacOS

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && \

chmod 755 msfinstall && \

./msfinstall

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad