AnyConnect Secure Mobility Client Software para Windows y Cisco Secure Client Software para Windows incluyen una vulnerabilidad de alta gravedad y se ha hecho público un código de ataque de prueba de concepto para explotar el problema. Se recomienda encarecidamente a los usuarios que aún no hayan aplicado el parche que lo hagan lo antes posible para evitar ser explotados. En el pasado, los actores malintencionados intentaron aprovechar las vulnerabilidades del software de cliente seguro de Cisco que no estaban reparadas.

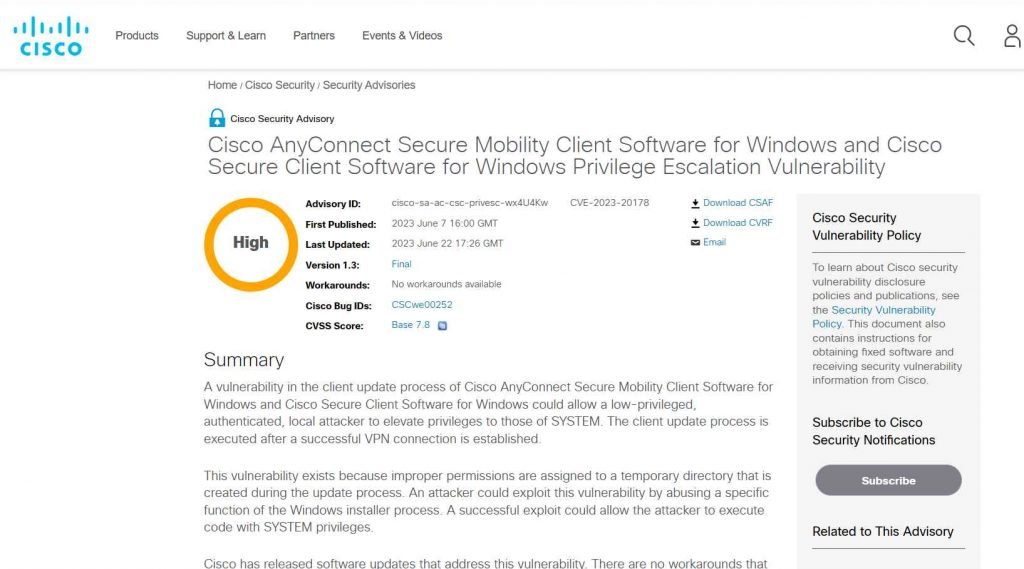

Los administradores de TI utilizan Cisco Secure Client Software como una herramienta de administración de terminales. Este software es una solución de acceso remoto que permite a los trabajadores conectarse a la red desde cualquier lugar a través de una Red Privada Virtual. Los administradores de TI utilizan Cisco Secure Client Software. La vulnerabilidad, a la que se le ha asignado el número de seguimiento CVE-2023-20178, tiene una puntuación base de 7,8 en la escala CVSS.

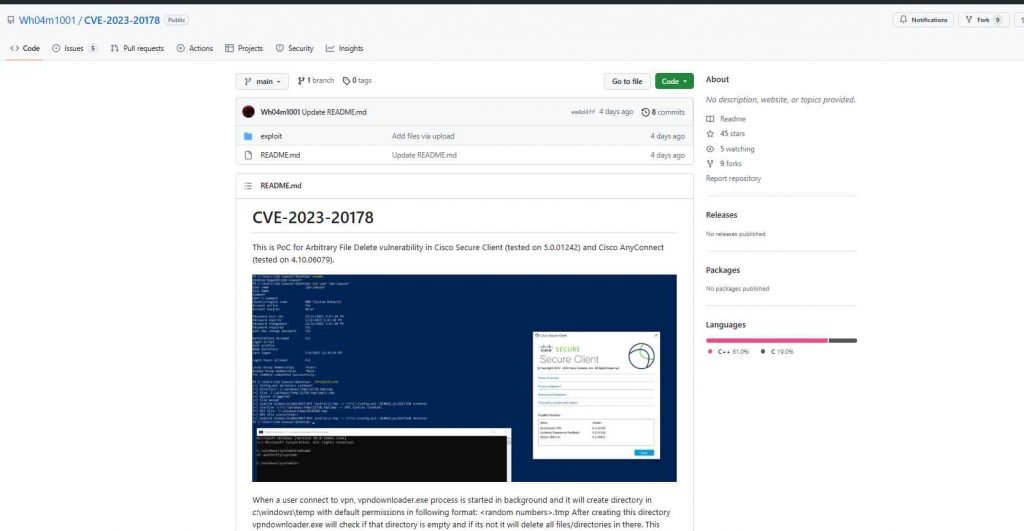

Filip Dragovi, un investigador de seguridad, descubrió la vulnerabilidad de eliminación arbitraria de archivos y se la informó a Cisco. Dragovi también lanzó el código de ataque de prueba de concepto (PoC) que puede usarse para explotar el problema.

Según la explicación de Dragovi, esta prueba de concepto se probó con Cisco Secure Client (probado en la versión 5.0.01242) y Cisco AnyConnect (probado en la versión 4.10.06079).

El investigador explica que “cuando un usuario se conecta a vpn, el proceso vpndownloader.exe se inicia en segundo plano” y que “creará [un] directorio en c:windowstemp con permisos predeterminados en [el] siguiente formato: números aleatorios> .tmp.”

“Después de establecer este directorio, vpndownloader.exe verificará si ese directorio está vacío. si no es así, vpndownloader.exe eliminará todos los archivos y carpetas que se encuentran dentro de ese directorio. Este comportamiento tiene el potencial de ser explotado para eliminar archivos arbitrarios cuando se inicia sesión como la cuenta del SISTEMA NT Authority.

Usando el método descrito en este artículo, el atacante puede escalar sus privilegios generando un shell del SISTEMA a través de la eliminación de archivos arbitrarios aprovechando el comportamiento del instalador de Windows y el hecho de que se lleva a cabo un procedimiento de actualización del cliente después de cada VPN exitosa. conexión. Esto permite al atacante obtener control total sobre el sistema.

Esta vulnerabilidad puede ser aprovechada por un atacante local autorizado para elevar sus privilegios al nivel del SISTEMA. El problema afecta el proceso de actualización del cliente. La vulnerabilidad se debe a permisos incorrectos en un directorio temporal que se genera mientras se ejecuta el proceso de actualización. La vulnerabilidad puede aprovecharse mediante el uso indebido de un componente particular del proceso de instalación de Windows. Un ataque que aprovecha la vulnerabilidad no es complicado y no necesita ningún esfuerzo por parte del usuario.

No hay otra forma de evitar la vulnerabilidad; instalar el parche es el único método para curarlo y evitar que sea explotado. El 13 de junio de 2023, se puso a disposición un parche para corregir la vulnerabilidad y, en el momento de su lanzamiento, no se conocían casos en los que alguien hubiera explotado la vulnerabilidad. AnyConnect Secure Mobility Client para Windows 4.10MR7 y Cisco Secure Client para Windows 5.0MR2 tienen correcciones para la vulnerabilidad descubierta.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad