Los expertos en seguridad de Group-IB han detectado una nueva campaña fraudulenta en la que los actores de amenazas usan la imagen de la popular plataforma de videoconferencia Zoom. Los operadores de la estafa ofrecen una supuesta compensación monetaria relacionada con el COVID-2019, atrayendo a las víctimas a sitios web fraudulentos donde los criminales buscan robar su información financiera e incluso su dinero.

Una de las principales medidas para el combate a la pandemia es el distanciamiento social, por lo que organizaciones públicas y privadas de todo el mundo recurren cada vez más al uso de plataformas de comunicación remota como Zoom, lo que ha llamado la atención de múltiples grupos de actores de amenazas en busca de ganar dinero fácil.

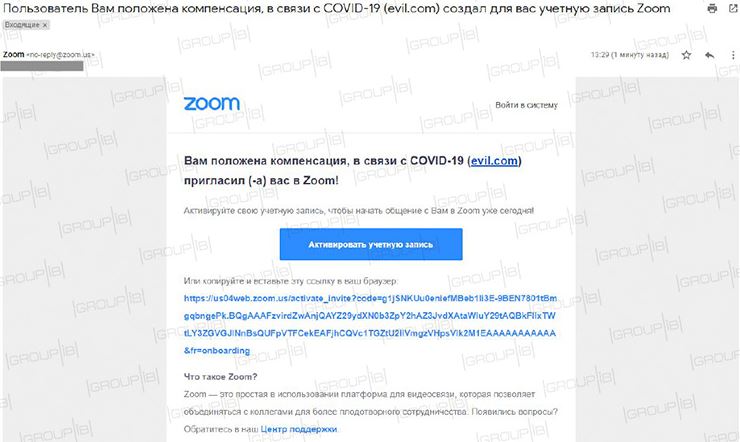

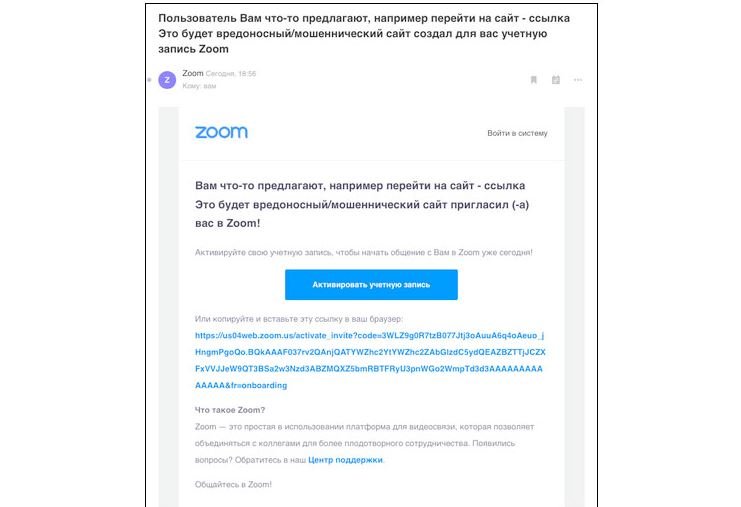

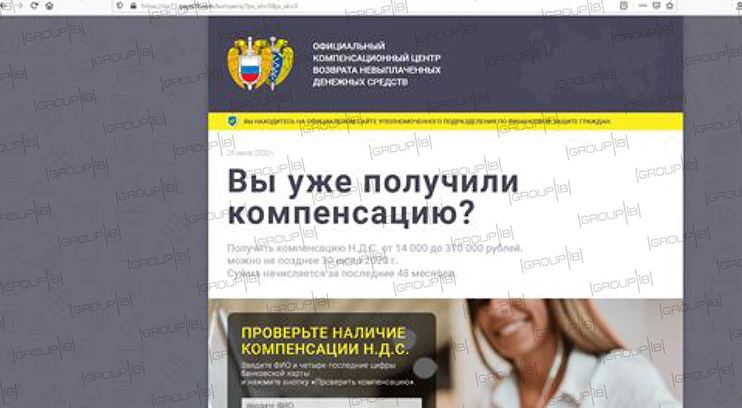

Esta investigación comenzó después de que múltiples usuarios comenzaran a reportar emails de apariencia fraudulenta supuestamente enviados por Zoom. En estos mensajes se ofrecía una “compensación por COVID-19”, que cualquier usuario podría reclamar accediendo a un sitio web mediante un enlace adjunto. Al hacer clic en dicho enlace, los usuarios son redirigidos a diversos sitios fraudulentos para robar la información de sus tarjetas bancarias y sus cuentas de banca en línea.

Lo más preocupante de esta campaña es que los actores de amenazas no están utilizando un dominio falso, sino que lograron comprometer uno de los servicios: “Al registrarse en Zoom, la aplicación solicita al usuario ingresar su nombre y apellido con la posibilidad de usar hasta 64 caracteres en cada campo; los criminales aprovechan esta característica para escribir la frase <<Tiene derecho a una compensación por COVID-19>>, además del enlace fraudulento.

El envío de los mensajes de phishing también es posible debido al abuso de un servicio legítimo. Después de completar el registro, Zoom ofrece la posibilidad de invitar a hasta 10 nuevos usuarios, especificando su dirección postal. Los actores de amenazas pueden ingresar las direcciones de víctimas potenciales, por lo que recibirán un email a nombre de Zoom (vía no-reply@zoom.us), aunque el contenido es generado por los operadores de la estafa.

Los sitios usados por los actores de amenazas tenían títulos que aparentaban ser de organizaciones civiles e incluso de lotería como “Centro Oficial de Compensación”, “Lotería Exprés”, “Banco en línea”, entre otros.

Esta campaña fraudulenta es similar a un esquema detectado por Group-IB en abril de este año, en la que los actores de amenazas lograron defraudar a usuarios en Rusia por alrededor de 250 mil rublos.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad