Una comunidad líder en estándares de la industria ha publicado sus primeras pautas para la prueba de productos de seguridad de IoT, en un intento por impulsar esfuerzos independientes de evaluación comparativa y certificación.

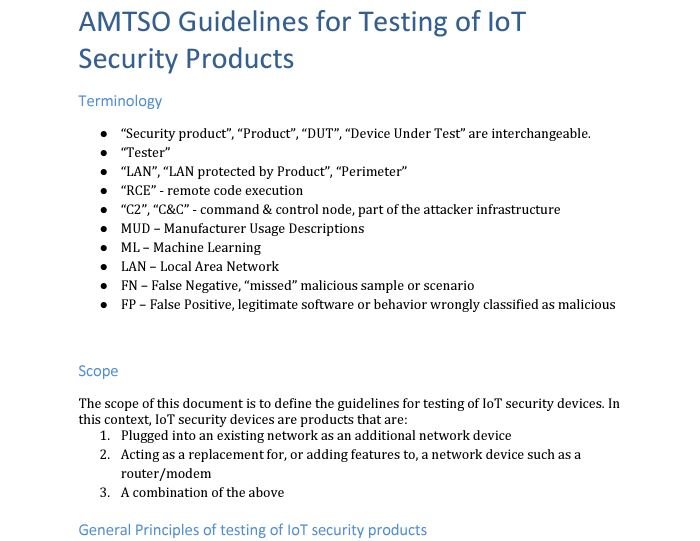

La Organización de Estándares de Pruebas Anti-Malware ( AMTSO ) dijo que su documento de Directrices para las Pruebas de Productos de Seguridad de IoT se elaboró con aportes de probadores y proveedores.

El miembro de la junta de AMTSO, Vlad Iliushin, argumentó que este es un espacio actualmente desatendido, lo que significa que los usuarios aún no tienen una visibilidad lo suficientemente buena de los pros y los contras de los productos en el mercado.

“La prueba de las soluciones de seguridad de IoT es bastante diferente de la prueba antimalware, ya que necesitan proteger una gran variedad de dispositivos inteligentes diferentes en empresas y hogares, por lo que la configuración del entorno de prueba puede ser un desafío”, agregó.

“Además, dado que los dispositivos inteligentes se ejecutan principalmente en Linux, los evaluadores deben usar muestras de amenazas específicas a las que estos dispositivos son vulnerables para que sus evaluaciones sean relevantes. Con nuestras pautas, abordamos estas particularidades, con la esperanza de que brinden una guía valiosa que pueda marcar la dirección en las pruebas de seguridad de IoT justas”.

Las directrices cubren seis áreas clave:

- Principios generales de que todas las pruebas y puntos de referencia se centran en validar los resultados finales y el rendimiento en lugar de la funcionalidad de back-end

- Selección de muestras, que incluye orientación para los desafíos de elegir las muestras correctas para la evaluación comparativa de soluciones de seguridad de IoT

- Determinación de “detección”, ya que las soluciones de seguridad de IoT funcionan de manera diferente a los productos de ciberseguridad tradicionales cuando se trata de detecciones y acciones realizadas.

- Entorno de prueba, incluido el asesoramiento para los evaluadores que eligen no ejecutar en un entorno controlable utilizando dispositivos reales

- Prueba de funcionalidad de seguridad específica en diferentes etapas de ataque, como reconocimiento, acceso inicial y ejecución.

- Evaluación comparativa de rendimiento

Los dispositivos IoT son difíciles de parchear, lo que significa que dependen de herramientas de seguridad externas para ayudar a proteger la superficie de ataque.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad