Investigadores de SentinelLabs encontraron un esfuerzo de ingeniería social dirigido a especialistas en temas de Corea del Norte que fue llevado a cabo por una organización de amenazas persistentes avanzadas (APT) con vínculos con Corea del Norte. El grupo APT concentra principalmente sus ataques en organizaciones y think tanks ubicados en Corea del Sur; sin embargo, también se han cobrado víctimas en Estados Unidos, Europa y Rusia. Los atacantes distribuyeron malware conocido como ReconShark, que se reveló recientemente como una herramienta de reconocimiento. El ataque tiene la intención de implementar malware de reconocimiento, así como robar las credenciales de Google y las credenciales de suscripción de un servicio de noticias y análisis de renombre que se enfoca en Corea del Norte. En 2013, un investigador de Kaspersky fue quien descubrió a la banda de ciberespionaje conocida como Kimsuky(también conocido como ARCHIPIÉLAGO, Black Banshee, Thallium, Velvet Chollima y APT43). A fines de octubre de 2020, el Equipo de preparación para emergencias informáticas de los Estados Unidos (US-CERT) emitió un informe sobre las operaciones recientes de Kimusky. El estudio incluyó información sobre las TTP y la infraestructura utilizada por Kimusky.

La campaña más reciente dirigida por la organización respaldada por el estado Kimsuky se centró en las agendas nucleares entre China y Corea del Norte. Estas agendas son pertinentes al conflicto que ahora está teniendo lugar entre Rusia y Ucrania.

Los actores de amenazas se involucran en un contacto prolongado por correo electrónico con las víctimas y emplean documentos armados además de URL falsas, sitios web que se asemejan a plataformas en línea acreditadas y sitios web falsos. El esfuerzo se centra en la adquisición fraudulenta de cuentas de correo electrónico y credenciales de suscripción a NK News. Según el tipo de malware que se usó, la infraestructura de ataque y los TTP, SentinelLabs determinó que Kimsuky llevó a cabo la campaña.

“La concentración de Kimsuky en hacer el primer contacto y formar una relación con sus objetivos antes de comenzar acciones dañinas es una característica definitoria de la actividad. “Como parte de su estrategia de contacto inicial, el grupo se hizo pasar por Chad O’Carroll, el fundador de NK News y el holding asociado Korea Risk Group, usando un dominio creado por un atacante, nknews[.]pro, que se parece mucho al legítimo NK Dominio de noticias nknews.org.” El grupo se hizo pasar por Chad O’Carroll, el fundador de NK News y el holding asociado Korea Risk Group”, se lee en el informe. El primer correo electrónico solicita comentarios sobre una versión preliminar de un ensayo que examina el peligro que presenta el programa nuclear de Corea del Norte.

Los investigadores vieron a Kimsuky enviar un mensaje de spear phishing estructurado en HTML. El mensaje pedía a los destinatarios que estudiaran un borrador de análisis del peligro nuclear que presenta Corea del Norte. El correo electrónico se hace pasar por miembros del liderazgo de NK News y no incluye ningún contenido peligroso; su propósito es provocar un diálogo posterior entre el receptor y el emisor. Después de que el grupo de APT haya involucrado con éxito al objetivo en la discusión, finalmente enviará un correo electrónico de seguimiento al objetivo con una URL que conduce a un documento de Google.

Los actores del estado-nación hacen un seguimiento con un correo electrónico de recordatorio en caso de que el receptor no responda a su primer mensaje en un esfuerzo por entablar un diálogo con el objetivo. Los atacantes engañaron a los usuarios cambiando el destino de la URL modificando el href HTML atributo para ir a un sitio web que estaba bajo el control de los atacantes.

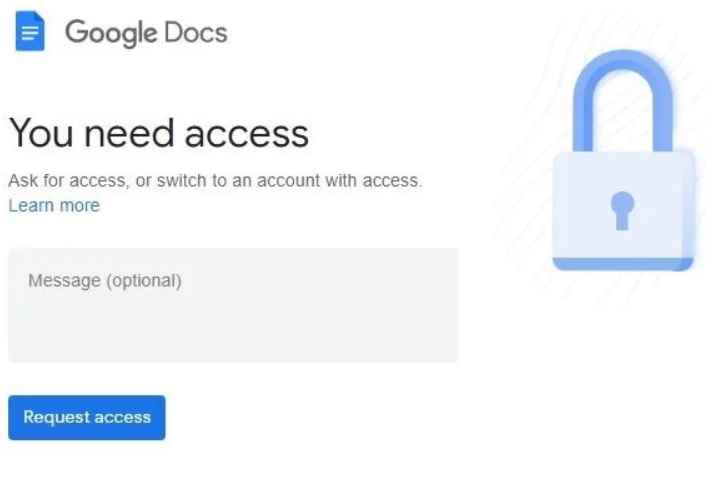

La URL que se muestra conduce a un documento que se publica en Google Docs y analiza el problema del peligro nuclear que representa Corea del Norte. Este artículo ha sido editado de manera que parece ser un borrador auténtico al incluir revisiones que son evidentes para el lector. El destino de la URL ha sido falsificado para que lleve a la víctima a un sitio web propiedad de Kimsuky que pretende ser un sitio oficial de Google Docs y permite a los usuarios buscar acceso a los documentos. Después de que el grupo de APT haya involucrado con éxito al objetivo en la discusión, finalmente enviará un correo electrónico de seguimiento al objetivo con una URL que conduce a un documento de Google. Durante sus conversaciones con las víctimas, los investigadores vieron que los actores de amenazas estaban pasando documentos de Office armados y protegidos con contraseña.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad