En el panorama cambiante de las amenazas a la ciberseguridad, ha surgido una nueva clase de ataques de denegación de servicio distribuido ( DDoS ), que explota la intrincada danza entre los servicios de red. Este fenómeno, conocido como bucles de capa de aplicación, presenta un desafío sofisticado que va más allá de las defensas tradicionales de la capa de red. Al manipular dos servicios de red en un intercambio interminable de mensajes de error, los atacantes pueden crear un ciclo de comunicación autosostenible que ejerce una presión indebida tanto sobre los servidores involucrados como sobre la infraestructura de red que los conecta.

EL MECANISMO DE LOS BUCLES DE LA CAPA DE APLICACIÓN

Los bucles en la capa de aplicación ocurren cuando dos servicios de red se configuran para responder a los mensajes de cada uno de manera indefinida. Un ejemplo práctico de esta vulnerabilidad involucra dos solucionadores de DNS que, al recibir un mensaje de error, responden con otro mensaje de error. Un atacante puede aprovechar esto enviando un único mensaje de error de DNS con IP falsificada a estos solucionadores, lo que desencadena un bucle infinito de mensajes de error entre ellos. Esto no sólo sobrecarga los servidores, sino que también satura los enlaces de red entre ellos, lo que podría provocar una degradación del servicio o un fallo total.

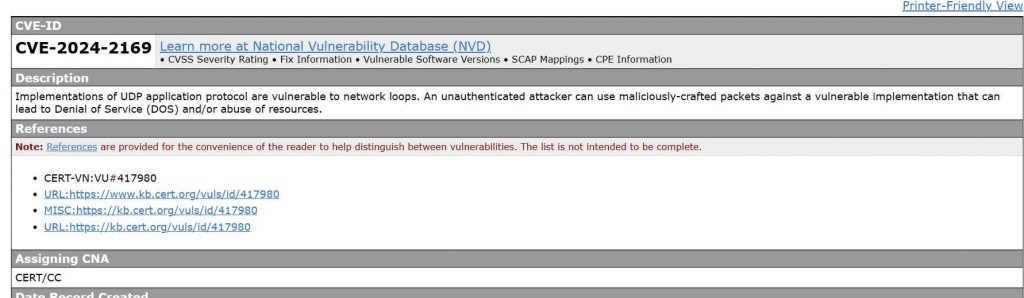

Este tipo de vulnerabilidad se ha identificado en varias implementaciones de los protocolos TFTP, DNS y NTP, así como en seis protocolos heredados basados en UDP, incluidos QOTD, Chargen y Echo, que han sido vulnerables por diseño desde su inicio. El ataque es posible debido a una vulnerabilidad, actualmente rastreada como CVE-2024-2169, en la implementación del protocolo UDP, que es susceptible a la suplantación de IP y no proporciona suficiente verificación de paquetes.

ESCENARIOS DE EXPLOTACIÓN

La explotación de los bucles de la capa de aplicación abre varios escenarios de ataque, cada uno con su propio conjunto de desafíos para las defensas de ciberseguridad:

Escenario A: Ataque directo a un servidor de bucle

Un atacante apunta a un servidor de bucle creando múltiples bucles con otros servidores, concentrando el ataque en un solo punto. Esto puede agotar el ancho de banda o los recursos computacionales del servidor. Parchear el servidor para evitar patrones de bucle es una estrategia de defensa crucial.

Escenario B: Forzar la columna vertebral de la red

Al emparejar hosts dentro de la columna vertebral de una red, los atacantes pueden generar millones de bucles, con el objetivo de sobrecargar la infraestructura de la red. Las redes que implementan filtrado de ingreso para tráfico IP falsificado pueden mitigar dichos ataques desde fuentes externas.

Escenario C: Apuntar a enlaces de red

Los atacantes también pueden orquestar bucles para congestionar enlaces de Internet específicos, incluido el enlace ascendente de una red u otras rutas críticas. Esta estrategia requiere un emparejamiento cuidadoso de los hosts de bucle internos y externos para maximizar la tensión en el enlace objetivo.

Escenario D: Bucles autoamplificados

En raras ocasiones, los servidores de bucles responden con múltiples mensajes, lo que genera bucles autoamplificados. Estos bucles no sólo persisten indefinidamente sino que también aumentan en intensidad, lo que representa una amenaza importante incluso cuando las medidas defensivas provocan la pérdida de paquetes.

LA ESCALA DE LA VULNERABILIDAD

La comunidad de operadores enfrenta un desafío enorme, con servidores vulnerables identificados en TFTP (~23k hosts), DNS (~63k), NTP (~89k), Echo/RFC862 (~56k), Chargen/RFC864 (~22k) y QOTD. /RFC865 (~21k). La naturaleza generalizada de estas vulnerabilidades, junto con la dificultad de atribuir la mayoría de estos sistemas a productos o software específicos, complica el proceso de mitigación.

ELEMENTOS DE ACCIÓN PARA LA MITIGACIÓN

Para abordar esta amenaza emergente, se han propuesto varias acciones:

- Notificación de ASN : informar a los números de sistemas autónomos (ASN) sobre sistemas dentro de sus redes que son susceptibles a ataques DoS. Iniciativas como el informe único de Shadowserver a las organizaciones suscritas son pasos en la dirección correcta.

- Asistencia en Divulgación : Facilitar el proceso de divulgación con proveedores y desarrolladores afectados para identificar y rectificar productos de software vulnerables.

- Medidas preventivas : actualizar o cerrar servicios vulnerables, restringir el acceso a los servicios e identificar software o productos responsables son pasos cruciales para reducir el panorama de ataques.

- Medidas reactivas : interrumpir los bucles mediante la pérdida de paquetes, emplear ajustes de calidad de servicio (QoS), limitación de velocidad y detectar patrones de bucle son estrategias efectivas para mitigar los ataques en curso.

El descubrimiento de bucles en la capa de aplicaciones como vector potencial para ataques DDoS subraya la complejidad de los desafíos modernos de ciberseguridad. A diferencia de los bucles de la capa de red, que pueden mitigarse con defensas existentes como los límites de saltos TTL, los bucles de la capa de aplicación requieren una combinación de estrategias proactivas y reactivas para evitar la explotación. A medida que las amenazas cibernéticas continúan evolucionando, la comunidad de ciberseguridad debe permanecer alerta, fomentando la colaboración y la innovación para proteger la infraestructura crítica y garantizar la integridad de los servicios digitales.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad