Los piratas informáticos no solo llevan a cabo ataques informáticos utilizando distintos tipos de malware, sino que, por lo general, suelen buscar cualquier posible debilidad que les pueda brindar acceso completo a un equipo o servidor. Independientemente del malware, uno de los ataques más extendidos, tanto hacia usuarios domésticos como hacia empresas, es el ataque por fuerza bruta con el que intentar acceder a la fuerza a un servidor a través de distintos protocolos, como el RDP.

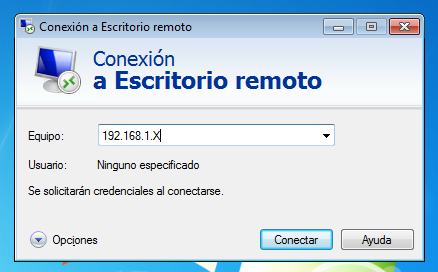

El protocolo RDP, Remote Desktop Protocol, o Escritorio Remoto, es el protocolo propietario de Microsoft que nos permite conectarnos de forma remota a un ordenador y tomar el control total del mismo con el fin de poder, por ejemplo, solucionar problemas de forma remota en un sistema sin tener que estar sentado delante de él (muy útil, por ejemplo, para brindar soporte).

Los piratas informáticos suelen utilizar distintos escáneres de puertos y de red con el fin de encontrar todo tipo de equipos que tengan este protocolo habilitado. Una vez detectados, intentan conectarse a ellos, sin embargo, como no conocen los datos de acceso (salvo que los hayan robado previamente con un malware, por ejemplo), intentan adivinarlos utilizando ataques de fuerza bruta para ello. Este tipo de ataques prueba a una a una todas las posibles combinaciones hasta dar con la clave correcta que le permita establecer la conexión con el servidor.

Una vez consigue acceso, el pirata informático tendrá control total sobre el servidor. Este podrá, por ejemplo, instalar un ransomware o un keylogger en el servidor, deshabilitar las medidas de seguridad o utilizarlo para cualquier otra acción que se le ocurra.

Salvo que el servidor tenga medidas de seguridad adicionales habilitadas por defecto que le permitan detectar y bloquear los intentos de conexión fallidos, si queremos evitar que los piratas informáticos se conecten a nuestro ordenador a través de esta técnica es necesario llevar a cabo una serie de consejos de seguridad para proteger nuestros inicios de sesión a través de RDP.

Medidas de seguridad para evitar conexiones no deseadas a través de

La primera medida de seguridad, la más sencilla y fácil de llevar a cabo, es utilizar un nombre de usuario y una contraseña lo más largo y complicado posible. De esta manera será mucho más complicado que puedan lograr romper la seguridad de nuestro servidor mediante estos ataques de fuerza bruta, desactivando, además, la cuenta de Administrador para que no pueda conectarse a través de ella.

Otra medida de seguridad que debemos tener en cuenta es configurar correctamente los usuarios que pueden utilizar este protocolo, evitando que los piratas informáticos puedan conectarse a través de usuarios que, probablemente, no necesitaran esta característica.

Desde las herramientas administrativas, además, se puede configurar el número de intentos de inicio de sesión antes de que la cuenta de usuario quede bloqueada. Debido a que un ataque de fuerza bruta requiere de miles de intentos, esta configuración nos ayudará a protegernos de estos ataques.

Por último, también podemos cambiar el puerto utilizado para ocultar a los escáneres el uso de este protocolo. Mientras que el puerto por defecto es 3389, si cambiamos este en la ruta del registro “HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\PortNumber” por otro, de cara a los escáneres aparecerá como que el puerto está cerrado, bloqueado y como si no utilizamos el protocolo RDP.

Fuente:https://www.redeszone.net/2017/09/25/proteccion-fuerza-bruta-rdp/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad