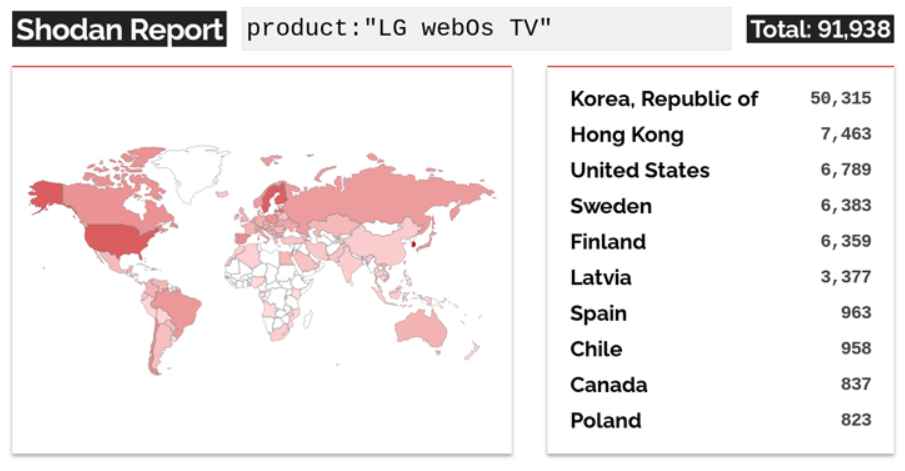

En una divulgación reciente, la firma de ciberseguridad Bitdefender ha revelado una serie de vulnerabilidades críticas dentro de WebOS de LG, el sistema operativo utilizado en muchos de los televisores inteligentes de la marca . Estas vulnerabilidades, que afectan a las versiones 4 a 7 del sistema operativo, plantean riesgos importantes, que van desde el acceso no autorizado y el control de los dispositivos hasta posibles violaciones de datos. Aunque el servicio vulnerable está destinado únicamente al acceso LAN, Shodan, el motor de búsqueda de dispositivos conectados a Internet, identificó más de 91.000 dispositivos que exponen este servicio a Internet. Este informe completo proporciona una mirada en profundidad a las vulnerabilidades, sus posibles impactos y las medidas recomendadas para mitigación.

Estas vulnerabilidades pueden explotarse para obtener acceso no autorizado y control sobre los dispositivos. A continuación se muestra un desglose de cada vulnerabilidad identificada con ejemplos hipotéticos para ilustrar sus posibles vulnerabilidades:

1. CVE-2023-6317: OMISIÓN DEL MECANISMO DE AUTORIZACIÓN

Descripción: esta vulnerabilidad permite a un atacante eludir el mecanismo de autorización de WebOS. Al establecer una variable específica, un atacante puede agregar un usuario adicional al televisor sin la autorización adecuada.

- Mecanismo técnico : esta vulnerabilidad permite a usuarios no autorizados omitir el proceso de verificación de PIN requerido para crear una nueva cuenta de usuario en el televisor. Explota una implementación defectuosa en el servicio de administración de cuentas, donde una variable (

skipPrompt) se establece en verdadero si se cumplen ciertas condiciones, lo que permite por error la creación de cuentas sin la autenticación de usuario necesaria. - Ruta de explotación : un atacante puede enviar una solicitud especialmente diseñada que manipule esta variable imitando una sesión de usuario legítima, lo que lleva a la creación de una cuenta de usuario privilegiada sin el consentimiento del propietario.

Ejemplo: supongamos que un atacante descubre que el servicio WebOS, que solo está destinado al acceso LAN, está expuesto a través de Internet. El atacante crea una solicitud que aprovecha este servicio para establecer una variable que pasa por alto los procedimientos normales de autenticación de usuario, permitiéndole así agregar un nuevo usuario con privilegios administrativos al televisor sin el conocimiento del propietario.

2. CVE-2023-6318: ELEVACIÓN DEL ACCESO A LA RAÍZ

Descripción: Una vez que se obtiene el acceso inicial a través de CVE-2023-6317, esta vulnerabilidad permite al atacante elevar su nivel de acceso a raíz, dándole control total sobre el dispositivo.

- Mecanismo técnico : tras el acceso inicial a través de CVE-2023-6317, esta vulnerabilidad aprovecha otra falla en las rutinas de manejo de comandos del sistema. Se trata de una vulnerabilidad de inyección de comandos autenticada dentro de un método de servicio diseñado para procesar informes de análisis del sistema (

processAnalyticsReport). - Ruta de explotación : al manipular los parámetros de entrada de este método, específicamente el

reportFileparámetro, los atacantes pueden insertar comandos arbitrarios que el sistema ejecuta con privilegios de root. Esto es posible porque la entrada no se desinfecta adecuadamente antes de pasar a las funciones de comando del sistema.

Ejemplo: después de agregarse como usuario en el televisor, el atacante explota una falla en otro servicio que aumenta sus privilegios. Al enviar una solicitud especialmente diseñada a este servicio, pueden ejecutar comandos como usuario raíz, lo que les permite instalar software malicioso, acceder a todos los archivos del dispositivo y manipular el funcionamiento del televisor.

3. CVE-2023-6319: INYECCIÓN DE COMANDOS DEL SISTEMA OPERATIVO

Descripción: esta vulnerabilidad implica la manipulación de una biblioteca responsable de mostrar letras de música, lo que permite a un atacante inyectar y ejecutar comandos arbitrarios del sistema operativo.

- Mecanismo técnico : esta falla permite la ejecución de comandos mediante la manipulación de una biblioteca utilizada para mostrar letras de música. La vulnerabilidad ocurre cuando la función de procesamiento del archivo de letras no desinfecta adecuadamente la ruta del archivo, lo que permite que archivos especialmente diseñados ejecuten comandos arbitrarios.

- Ruta de explotación : los atacantes pueden cargar un archivo MP3 malicioso acompañado de un archivo de letras diseñado para contener comandos ejecutables. Cuando el software del televisor intenta mostrar la letra, se ejecutan los comandos integrados, lo que potencialmente le da al atacante control sobre el sistema operativo del televisor.

Ejemplo: un atacante carga en el televisor un archivo MP3 malicioso con un archivo de letras especialmente diseñado. El archivo de letras contiene comandos envueltos en metadatos, que el televisor procesa sin el saneamiento adecuado. Cuando se muestra la letra, se ejecutan los comandos integrados, lo que potencialmente le da al atacante la capacidad de realizar acciones como encender el micrófono del televisor para escuchar a escondidas.

4. CVE-2023-6320: INYECCIÓN DE COMANDOS AUTENTICADOS A TRAVÉS DE API

Descripción: esta vulnerabilidad permite a un atacante inyectar comandos autenticados a través del com.webos.service.connectionmanager/tv/setVlanStaticAddresspunto final API, que manipula la configuración de la red sin una validación de entrada adecuada.

- Mecanismo técnico : esta vulnerabilidad se encuentra en el

com.webos.service.connectionmanager/tv/setVlanStaticAddresspunto final API, que permite cambios en la configuración de la red. La falla se debe a una validación de entrada inadecuada, que permite la inyección de comandos a través de parámetros destinados a configurar los ajustes de la red. - Ruta de explotación : con acceso autenticado (posiblemente obtenido mediante la explotación de CVE-2023-6317), un atacante puede inyectar comandos en los parámetros

ip_address,bcast_addressynetmaskde este punto final API. Luego, el sistema ejecuta estos comandos, lo que permite al atacante alterar las configuraciones de la red o realizar otras acciones no autorizadas.

Ejemplo: después de haber obtenido acceso autenticado a través de exploits anteriores, el atacante utiliza esta vulnerabilidad para cambiar la configuración de red del televisor, aislándolo en una LAN virtual que dirige todo el tráfico a través de un servidor controlado por el atacante. Esto podría usarse para interceptar información confidencial o servir como punto de pivote para futuros ataques dentro de la red doméstica.

Las vulnerabilidades identificadas en WebOS de LG afectan a múltiples versiones del sistema operativo, que se ejecutan en varios modelos de televisores LG. A continuación se muestra una tabla que resume las versiones afectadas y los dispositivos correspondientes:

| VERSIÓN WEBOS | NÚMEROS DE MODELO | VULNERABILIDADES AFECTADAS |

|---|---|---|

| 4.9.7 | LG43UM7000PLA | CVE-2023-6317, CVE-2023-6319 |

| 5.5.0 | OLED55CXPUA | CVE-2023-6317, CVE-2023-6318, CVE-2023-6319, CVE-2023-6320 |

| 6.3.3-442 | OLED48C1PUB | CVE-2023-6317, CVE-2023-6318, CVE-2023-6319, CVE-2023-6320 |

| 7.3.1-43 | OLED55A23LA | CVE-2023-6317, CVE-2023-6319 |

EXPLICACIÓN:

- WebOS 4.9.7 y 7.3.1-43 comparten vulnerabilidades similares, principalmente la omisión de autorización y la inyección de comandos del sistema operativo a través del mecanismo de visualización de letras de música.

- WebOS 5.5.0 y 6.3.3-442 se ven afectados por las cuatro vulnerabilidades reveladas, lo que las convierte en las versiones con mayor riesgo, potencialmente debido a que tienen una funcionalidad más amplia que interactúa con más componentes del sistema o configuraciones de red más complejas.

- Las vulnerabilidades abarcan desde omisiones del mecanismo de autorización básico hasta inyecciones de comandos más complejas que pueden brindar a los atacantes un acceso profundo al sistema.

MEDIDAS DE MITIGACIÓN PARA LG (PROVEEDOR)

- Implementación de parches :

- Actualizaciones inmediatas : LG debería lanzar parches para las versiones de WebOS afectadas lo antes posible. Estas actualizaciones deberían solucionar las causas fundamentales de las vulnerabilidades, como la validación de entradas incorrecta y las comprobaciones de autorización inadecuadas.

- Función de actualización automática : asegúrese de que todos los dispositivos WebOS estén configurados para recibir e instalar actualizaciones automáticamente, minimizando la ventana de exposición a vulnerabilidades.

- Protocolos de seguridad mejorados :

- Revisar y reforzar : LG debe realizar una revisión exhaustiva de todos los puntos finales de API y mecanismos internos para manejar las entradas de los usuarios y los procesos de autenticación. Esto incluye reforzar el uso de técnicas adecuadas de desinfección y validación para prevenir ataques de inyección.

- Ciclo de vida de desarrollo de software seguro (SDLC) : implemente un SDLC con un fuerte enfoque en la seguridad, incluidas revisiones periódicas de código, evaluaciones de vulnerabilidad y pruebas de penetración.

- Notificación y soporte al usuario :

- Comunicación transparente : informar proactivamente a los usuarios sobre las vulnerabilidades y los pasos que se están tomando para abordarlas. Proporcionar instrucciones claras sobre cómo actualizar sus dispositivos.

- Soporte técnico : configure una línea de ayuda dedicada o un sistema de soporte en línea para ayudar a los usuarios con el proceso de actualización y responder cualquier inquietud de seguridad.

RECOMENDACIONES PARA USUARIOS

- Aplique actualizaciones con prontitud :

- Buscar actualizaciones : los usuarios deben buscar manualmente actualizaciones de software en su televisor LG si las actualizaciones automáticas no están habilitadas. La aplicación de estas actualizaciones es crucial para proteger sus dispositivos contra exploits.

- Reiniciar dispositivos : asegúrese de que el dispositivo se reinicie después de aplicar la actualización para aplicar los cambios.

- Configuración de red segura :

- Segmentación de red : coloque los dispositivos IoT en un segmento de red separado, lo que reduce el riesgo de que un atacante pase de un televisor comprometido a dispositivos más sensibles, como computadoras personales o almacenamiento.

- Configuración de firewall y enrutador : configure firewalls y enrutadores para bloquear conexiones entrantes innecesarias y limitar a qué se puede acceder desde el televisor inteligente.

- Aumentar el seguimiento y la sensibilización :

- Monitorear el tráfico de red : utilice herramientas de monitoreo de red para detectar actividades inusuales que podrían indicar intentos de explotación, como conexiones salientes inesperadas o grandes volúmenes de transferencia de datos.

- Manténgase informado : siga periódicamente las actualizaciones de LG y los investigadores de seguridad para mantenerse informado sobre nuevas amenazas o parches.

MEJORAS DE SEGURIDAD A LARGO PLAZO

- Campañas educativas :

- Conciencia de seguridad : LG podría ofrecer recursos educativos sobre la importancia de la ciberseguridad y las mejores prácticas para proteger los dispositivos IoT.

- Talleres y tutoriales : proporcione tutoriales o seminarios web en línea que guíen a los usuarios sobre cómo proteger sus redes domésticas y comprender la configuración de seguridad de sus dispositivos.

- Participación de la comunidad :

- Programas de recompensas por errores : iniciar o mejorar programas de recompensas por errores para fomentar la divulgación ética de nuevas vulnerabilidades por parte de investigadores externos.

- Colaboración de código abierto : considere colaborar con la comunidad de código abierto para permitir que los desarrolladores externos contribuyan a la solidez de la seguridad de WebOS.

Al implementar estas medidas y recomendaciones de mitigación, LG puede ayudar a proteger sus dispositivos contra las vulnerabilidades identificadas, mientras que los usuarios pueden proteger sus entornos domésticos de posibles infracciones. Este enfoque proactivo es esencial para generar confianza y garantizar la seguridad de ecosistemas de hogares inteligentes cada vez más conectados.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad