CloudFlare es un CDN que permite a los administradores de páginas web alojarse dentro de su nube y poder disfrutar así de una capa de seguridad adicional contra todo tipo de ataques informáticos, especialmente contra los temidos ataques DDoS. Aunque en teoría todo lo que permanece oculto detrás de un CDN debería ser seguro, en la práctica no es así, y es que esta plataforma se ha visto afectada por un fallo, denominado como Cloudbleed, que ha puesto en peligro la seguridad de millones de usuarios en todo el mundo.

El grupo de seguridad Project Zero de Google ha reportado una vulnerabilidad en CloudFlare que ha estado filtrando durante varios meses las claves privadas de las sesiones HTTPS de los usuarios que se conectaban a través de este CDN. De esta manera, por culpa de un fallo garrafal de programación, si se cumplían ciertas circunstancias, esta plataforma podía volcar información aleatoria de la memoria del servidor en los metadatos recibidos al visitar las páginas web.

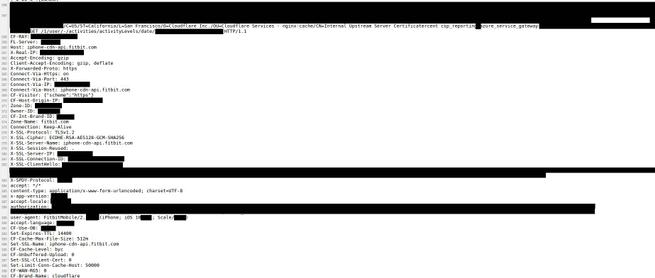

De esta manera, si hemos visitado recientemente alguna página web alojadas tras el CDN de CloudFlare, probablemente hayamos descargado datos de la sesión privada de otros usuarios, y lo mismo les habrá pasado a los demás, que probablemente hayan recibido datos sobre nuestras sesiones.

Para ciertas páginas web, esto puede ser un problema de menor importancia. Por ejemplo, si hemos visitado una de las muchas páginas torrent que se encuentran tras este CDN, al no depender de un login, la única información que podrían recuperar serían, por ejemplo, las búsquedas que hemos realizado o los archivos que hemos descargado. Sin embargo, hay otras páginas web que cuentan con información mucho más sensible, por ejemplo, Uber, 1Password, FitBit y OKCupid, entre otras, que han podido estar facilitando datos bancarios, informaciones de trayectos, contraseñas y logins y más información de los usuarios a personas totalmente desconocidas y totalmente aleatorias.

Cómo funciona Cloudbleed, el fallo de seguridad de CloudFlare

Este fallo de seguridad fue encontrado por el investigador Tavis Ormandy de Project Zero. Mientras trabajaba en un proyecto paralelo la semana pasada, este investigador encontró una gran cantidad de datos de otros usuarios en su tráfico, datos entre los que se encontraban los datos de sesión, claves de la API de las webs, las cookies e incluso las propias contraseñas almacenadas en caché de páginas rastreadas por Google y que, combinados adecuadamente, podrían llegar a permitir iniciar sesión en las plataformas afectadas y suplantar la identidad del usuario del cual hemos recibido los datos.

La fuga de datos se genera automáticamente cuando existe una determinada combinación de etiquetas HTML que confunden a los servidores Proxy de CloudFlare y les hace enviar fragmentos de memoria con las sesiones de otros usuarios que han pasado por el CDN recientemente, incluso aunque las conexiones sean HTTPS.

Casi siempre, esta información pasa desapercibida y se acaba perdiendo, a no ser que los investigadores de seguridad se den cuenta del fallo, lo hagan público y entonces hagan que distintos grupos de piratas informáticos creen ciertos bots que busquen y recopilen estos fragmentos para poder procesarlos después.

Tan pronto como se reportó este fallo a CloudFlare, el CND tardó menos de una hora en identificar y mitigar el fallo bloqueando los elementos que lo estaban causando, y poco más de 7 horas en corregir el fallo definitivamente. En estos momentos el fallo ya debería estar solucionado y todas las sesiones establecidas a través de la plataforma deberían ser seguras.

Fuente: https://www.redeszone.net

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad