Una amenaza persistente avanzada (APT) es un ciberataque inteligente y prolongado en el que un hacker crea una presencia inadvertida en una red para robar datos críticos. Un ataque APT se planifica y ejecuta deliberadamente para infiltrarse en una organización específica, eludir las medidas de seguridad existentes y pasar desapercibido.

En lugar de entrar y salir lo más rápido posible el propósito de la mayoría de los ataques APT es obtener y mantener un acceso persistente a la red objetivo. Dado que los ataques APT requieren una cantidad significativa de esfuerzo y recursos los hackers suelen apuntar a objetivos de alto valor como naciones-estado y grandes organizaciones, con la intención de robar datos durante un período de tiempo prolongado.

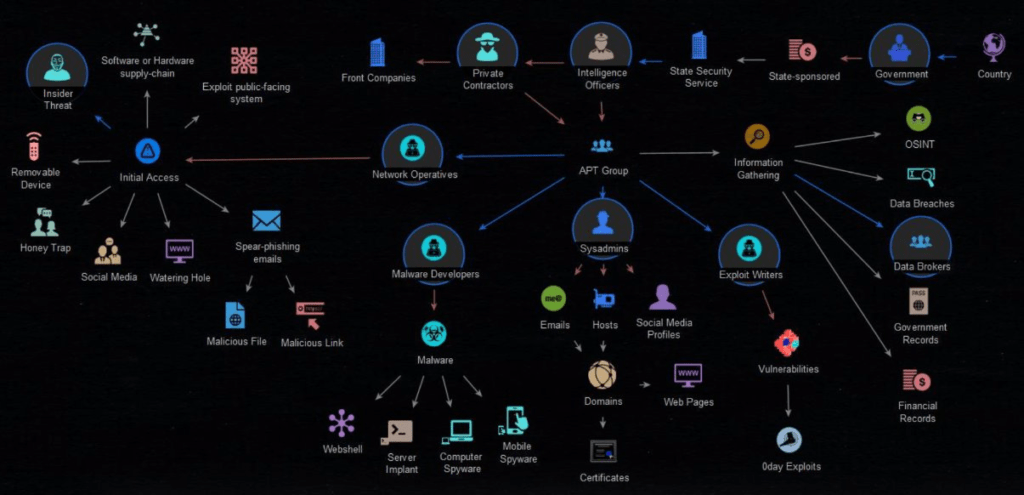

Para obtener un acceso sostenido el grupo APT utilizará diferentes métodos en cada etapa. En este blog, vamos a detallar cómo el grupo APT realizó el ataque y las opciones utilizadas para realizar el ataque.

Etapa 1: Recopilación de información:

Al comienzo de cada ataque, los atacantes recopilarán suficiente información sobre la organización/individuos objetivo para realizar el ataque de manera efectiva. Las opciones cubiertas en la recopilación de información son:

- OSINT (Inteligencia de código abierto)

- Violaciones de datos

- Agentes de datos

- Registros gubernamentales

- Registros financieros

1- OSINT (Inteligencia de código abierto):

La técnica de recopilar información de fuentes publicadas o disponibles públicamente se conoce como inteligencia de fuente abierta (OSINT). Los atacantes utilizan una forma inteligente de recopilar información. Por lo tanto intentarán obtenerlo de diferentes sitios web. “osintframework.com” es un sitio web abierto donde todas las herramientas/sitios web están alineados aquí para obtener información específica.

2- Violaciones de datos:

Cientos de ataques han comprometido la privacidad de millones de personas en los últimos años. Una violación de datos ocurre cuando la información es robada o tomada de un sistema informático sin el conocimiento o permiso del propietario. Con la ayuda de los datos filtrados los atacantes obtendrán toda la información valiosa. Las violaciones de datos ocurren por

- información robada

- Secuestro de datos

- adivinar contraseña

- Grabación de pulsaciones de teclas

- Suplantación de identidad

- Malware/Virus

- DDoS

3- Intermediarios de datos:

Hay muchos intermediarios de datos que compran y venden discretamente información personal. No es ningún secreto que cientos de empresas compran y venden constantemente su información personal. Quiénes son esas empresas y qué hacen son menos conocidas. Los grupos APT tendrán contacto con todos estos grupos de intermediarios de datos para comprar información.

4-Registros gubernamentales/registros financieros:

Los registros gubernamentales se definen como cualquier tipo de información documentada creada o recibida en el proceso de negocios gubernamentales y retenida como prueba de actividades y transacciones. Los documentos que ofrecen evidencia o resumen las transacciones de la empresa se denominan registros financieros. El grupo APT también obtendrá información explorando estos documentos.

Detección para recopilación de información:

- Podemos usar información para recibir alertas si alguno de los detalles/nombres de usuario y contraseñas/documentos comerciales/registros financieros/dominios de organizaciones similares coinciden en OSNIT/Dark web.

- Utilice el servicio CTI (Cyber Threat Intelligence) para minimizar y mitigar los riesgos de ciberseguridad mediante el análisis, el perfeccionamiento y la organización de la información recopilada de una variedad de fuentes sobre ataques actuales o potenciales contra una organización.

Etapa 2: Acceso inicial:

Después de recopilar la información, la víctima quedará atrapada a través de las siguientes opciones:

- Redes sociales

- Ataque de abrevadero

- Trampa de miel

- Dispositivo extraíble

- Amenaza interna

- Cadena de suministro de software o hardware

- Explotar el sistema de cara al público

- Correos electrónicos de phishing selectivo

- Archivo malicioso

- Enlace malicioso

APT Group tendrá Operadores de Red para obtener el acceso inicial.

1-Redes Sociales:

Las víctimas apuntarán a cuentas sociales desatendidas/activas para ingresar al sistema, ya sea para organizaciones o individuos.

2- Ataque al abrevadero:

Un ataque de pozo de agua es una vulnerabilidad de seguridad en la que el atacante intenta comprometer a un grupo específico de usuarios finales infectando sitios web que se sabe que el grupo frecuenta. El objetivo es infectar la computadora de un usuario objetivo y obtener acceso a la red del lugar de trabajo del objetivo.

Un atacante comprometerá un servidor web o un servicio web e implantará un archivo cargado de malware, con la esperanza de que su víctima o víctimas accedan a él. Una vez que se establece la trampa, los visitantes del sitio web o servicio se infectan y a menudo sus dispositivos también se ven comprometidos. Cuando un dispositivo se ve comprometido, los keyloggers, el crimeware y las conexiones de comando y control (C2) se pueden aprovechar para robar datos o incluso controlar el dispositivo de forma remota.

Detección/Prevención del Ataque de Watering Hole:

- Los ataques de abrevadero se pueden evitar vigilando las actividades de su red y todo el tráfico web externo. Es capaz de detectar actividades maliciosas, así como anomalías que pueden indicar un ataque.

- Cree una regla que detecte las conexiones bloqueadas hacia URL maliciosas y las conexiones continuas hacia múltiples conexiones bloqueadas. La regla debe ejecutarse cada 15 minutos y establecer la aceleración en 1 hora.

- Index=<nombre del cortafuegos> sourcetype=<pan:threat> action=blocked | donde cuenta>10| tabla src_ip, dest_ip, nombre de host, consulta, url, acción

- Una VPN puede ocultar la actividad de Internet a los extraños, lo que dificulta que los atacantes perfilen los objetivos dentro de su empresa. Es posible que se requiera una VPN en algunas circunstancias para evitar que sus empleados accedan a sitios web no seguros, como redes sociales y tableros de mensajes.

3- Dispositivo extraíble:

Por lo general, en la mayoría de las organizaciones, los dispositivos externos como USB, Pendrive y discos duros no están permitidos. Pero en algunas organizaciones estadounidenses está permitido. Por lo tanto es muy fácil para los grupos ATP insertar archivos maliciosos en dispositivos externos mientras está conectado a una máquina y puede transmitirse a cualquier lugar.

4- Amenaza interna:

Una amenaza interna es un riesgo de seguridad que surge dentro de la empresa objetivo. Por lo general, involucra a un empleado o colega comercial actual o anterior que tiene acceso no autorizado a información confidencial o cuentas privilegiadas en la red de una organización. Los procedimientos de seguridad tradicionales a menudo se centran en las amenazas externas y no pueden detectar una amenaza interna que surja dentro de la empresa.

Detecciones/Prevención de amenazas internas:

- Es necesario monitorear la actividad en momentos inusuales, la transferencia de demasiados datos a través de la red y el acceso a recursos inusuales.

- Trate de proteger los activos críticos.

- Documente claramente las políticas de la organización para que pueda hacerlas cumplir y evitar malentendidos.

- Implemente soluciones para realizar un seguimiento de las acciones de los empleados y correlacionar la información de múltiples fuentes de datos.

5- Cadena de suministro de software o hardware:

Un adversario inserta código o componentes maliciosos en una pieza confiable de software o hardware en este tipo de ataque de seguridad cibernética. El objetivo de dicho ataque es la capacidad de infiltrarse en las organizaciones que están en la cadena del componente afectado. No es realmente un proceso fácil pero los famosos ataques se realizan a través de ataques de cadena de suministro.

La razón por la que la mayoría de los grupos de ATP utilizan este proceso como etapa inicial significa que pueden acceder a muchos de los sistemas a la vez.

Detecciones/Prevención de Supply-chain:

- Cree una regla basada en el ataque porque cada técnica y software de ataque será diferente.

- Utilice la verificación de hash u otros mecanismos de verificación de integridad para verificar los archivos binarios distribuidos. Analice las descargas en busca de firmas maliciosas e intente probar el software y las actualizaciones antes de implementarlas.

- Realice verificaciones de integridad en los mecanismos de arranque previos al sistema operativo que podrían modificarse para fines maliciosos y compare los resultados con una línea de base buena conocida.

6- Aprovechar el sistema de cara al público:

Los adversarios apuntarán a las aplicaciones orientadas al público para ingresar a la organización porque no necesitan trabajar más para ingresar.

Detecciones/Prevención de Explotación del sistema de cara al público:

Utilice WAF para detectar actividades inusuales y bloquear todas las conexiones de direcciones IP maliciosas.

7- Correos electrónicos de Spear Phishing:

Esta es la forma común de iniciar cualquier tipo de ataque. El 90 % de los ataques se realizan únicamente a través de correos electrónicos de phishing. Los atacantes enviarán correos electrónicos con archivos maliciosos/enlaces maliciosos/mensajes de lanza para obtener las credenciales del usuario.

Detecciones/Prevención de correos electrónicos Spear-Phishing:

- Construya un muro fuerte como puerta de entrada y rechace todos los correos electrónicos no deseados de alta puntuación. Cree una consulta personalizada para contener todos los correos electrónicos que contengan archivos o enlaces maliciosos.

- Ponga todas las direcciones de los remitentes para los correos electrónicos de phishing enviados anteriormente por remitentes conocidos.

Etapa 3: Desarrolladores de malware:

Para mantener su posición en el sistema, el grupo APT creará malware con la ayuda de los desarrolladores de malware e insertará ese código malicioso en el sistema para permanecer en el sistema durante mucho tiempo y robar los datos.

La mayoría de los grupos APT utilizarán las siguientes técnicas para permanecer en el sistema por un tiempo:

- Webshell

- Implante de servidor

- software espía informático

- Software espía móvil

1-Webshell:

Los shells web son scripts maliciosos que permiten a los actores de amenazas comprometer los servidores web y lanzar ataques adicionales. Después de penetrar en un sistema o red los actores de amenazas implementan un shell web. Lo utilizan como una puerta trasera permanente en las aplicaciones web de destino y cualquier sistema conectado a partir de este punto.

2- Implante de servidor:

El implante de servidor no es más que implantar/insertar códigos maliciosos en servidores como servidores SSH, servidores de aplicaciones, servidores orientados a Internet, etc. Si un servidor está infectado, existe una alta probabilidad de infectar más máquinas que se están conectando al servidor.

3- Computadora/Malware Spyware:

El software espía es un tipo de malware que se instala en su dispositivo sin su conocimiento o permiso y recopila información sobre usted de manera invisible. El monitoreo de su información personal puede variar desde mostrar anuncios molestos y ventanas emergentes en su dispositivo hasta registrar sus pulsaciones de teclas y credenciales de inicio de sesión.

Escanear la computadora con software anti-malware es la mejor técnica para buscar spyware. El programa antimalware realiza un análisis profundo del disco duro para identificar y eliminar cualquier amenaza que pueda haber allí.

Etapa 4: Administradores de sistemas:

Los administradores de sistemas son responsables de administrar, solucionar problemas, otorgar licencias y actualizar los activos de hardware y software. Intentarán ingresar a los hosts y actualizar los certificados del sitio web y modificar el contenido del sitio web y ejecutar software no deseado e intentarán actualizar versiones maliciosas.

Etapa 5: Explotar a los escritores:

El exploit es una pieza de código de software escrita para aprovechar las vulnerabilidades en una aplicación o software. Los exploits consisten en una carga útil y un fragmento de código para inyectar la carga útil en una aplicación vulnerable. Los escritores de exploits harán una de las siguientes cosas:

- Si explotarán una vulnerabilidad ya existente para ingresar al sistema

- O explotarán la vulnerabilidad de día cero

Aunque el grupo APT realiza muchas actividades maliciosas, en algunas ocasiones, tendrán contacto con contratistas privados y oficiales de inteligencia para proporcionar información más valiosa en casos penales.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad