Investigadores de varias compañías de seguridad informaron que cibercriminales que trabajaban en nombre del gobierno de Corea del Norte llevaron a cabo un ataque masivo a la cadena de suministro contra los usuarios de 3CX, un cliente de escritorio de llamadas de voz y video ampliamente utilizado. El ataque se dirigió a usuarios de los sistemas operativos Windows y macOS. Los usuarios de 3CX pueden realizar llamadas, examinar el estado de sus colegas, chatear, planificar una videoconferencia y revisar los correos de voz, todo desde el programa de escritorio utilizando la aplicación 3CXDesktopApp, que es accesible para Windows, macOS, Linux y dispositivos móviles.

El ataque resultó en el compromiso del sistema de compilación de software que se utilizó para generar y distribuir versiones de la aplicación para Windows y macOS. La aplicación ofrece servicios de VoIP y PBX a “más de 600 000 clientes”, algunos de los cuales incluyen American Express, Mercedes-Benz y Price Waterhouse Cooper. Dado que los atacantes controlaban el sistema de desarrollo de software, pudieron insertar malware en las aplicaciones 3CX, a pesar de que esas aplicaciones habían sido firmadas digitalmente con la clave de firma oficial de la empresa.

Este es un tipo tradicional de ataque a las cadenas de suministro, y su propósito es aprovechar las conexiones de confianza que existen entre una organización y terceros.

Según la empresa de ciberseguridad CrowdStrike, la infraestructura y la clave de cifrado utilizadas en el ataque son idénticas a las vistas en una campaña realizada por Labyrinth Chollima el 7 de marzo. Labyrinth Chollima es el nombre de seguimiento de un actor de amenazas que está alineado con Corea del Norte. gobierno.

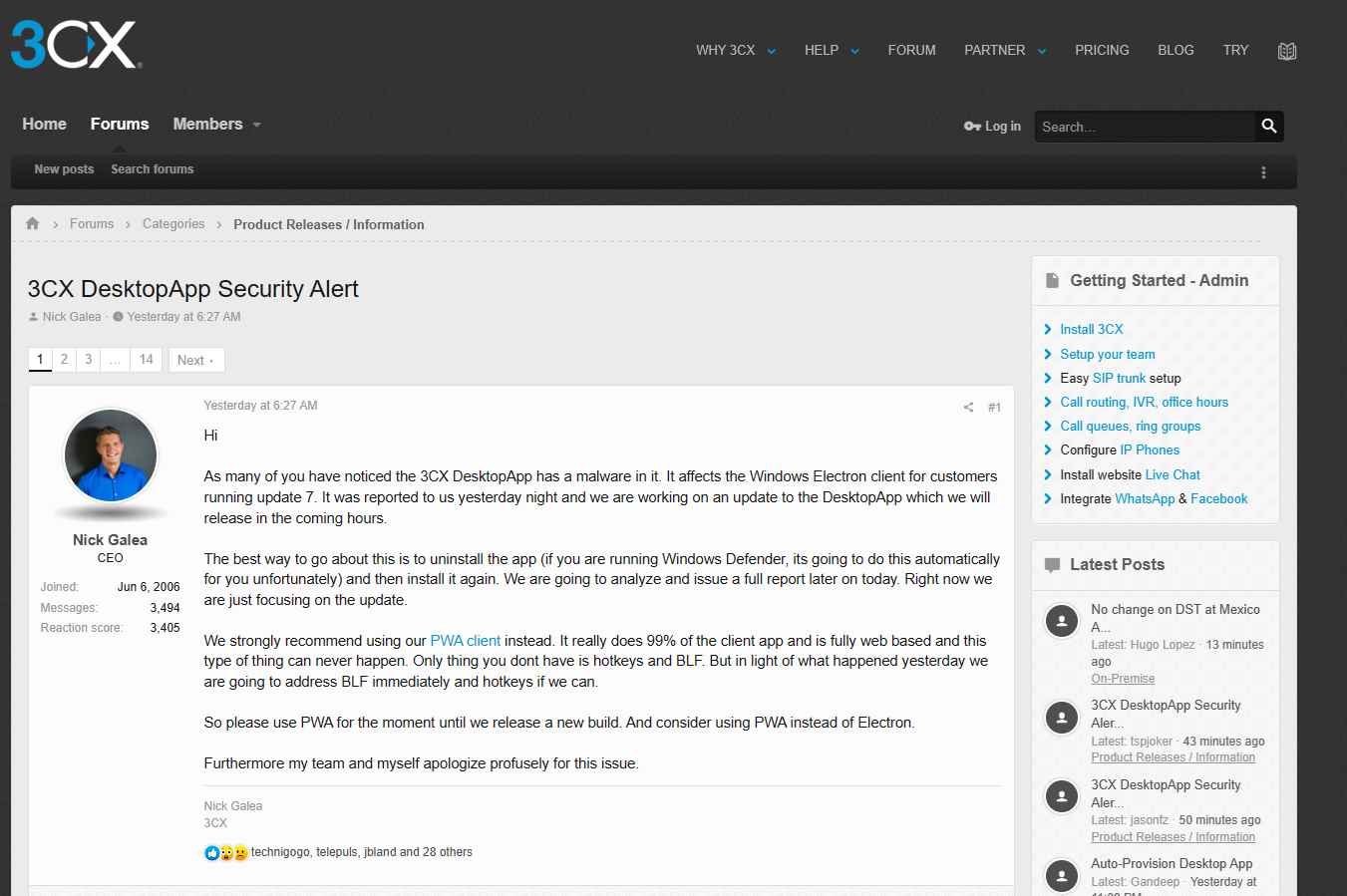

El ataque se descubrió por primera vez el miércoles por la noche, cuando los productos de una variedad de organizaciones de seguridad comenzaron a identificar actividad maliciosa que emanaba de binarios debidamente firmados para aplicaciones de escritorio 3CX. A más tardar en febrero de 2022, el actor de amenazas registró una gran colección de dominios que se utilizaron para interactuar con dispositivos infectados. Estos dominios se emplearon en los preparativos de la compleja operación que iba a seguir. Alrededor del 22 de marzo, la empresa de ciberseguridad Sentinel One vio un aumento en la cantidad de detecciones de comportamiento de la aplicación 3CXDesktopApp. El mismo día, los clientes de 3CX comenzaron discusiones en línea sobre lo que pensaban que podrían haber sido detecciones erróneas de 3CXDesktopApp por parte de sus programas de seguridad de punto final.

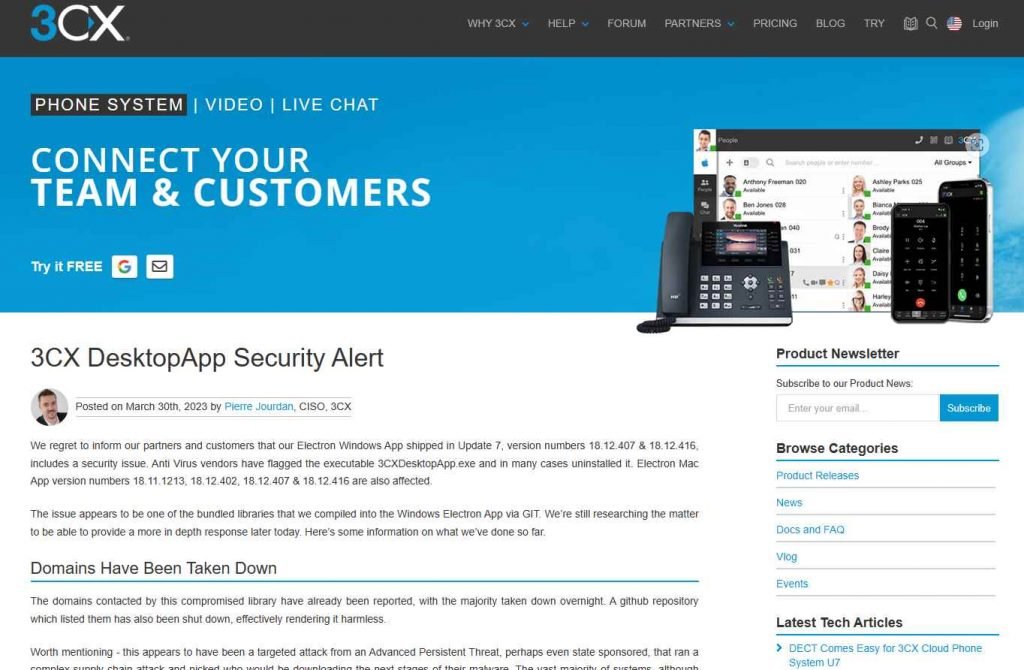

Las versiones de la aplicación Electron Mac 18.11.1213, 18.12.402, 18.12.407 y 18.12.416 incluyen un “problema de seguridad”, según el Director de Seguridad de la Información de 3CX, Pierre Jourdan. Afirmó que las cargas útiles se colocaron en bibliotecas empaquetadas producidas con Git, un mecanismo que los desarrolladores de software usan para monitorear los cambios en los programas que crean. Según él, una cantidad significativa de los servidores propiedad de los atacantes con los que las estaciones de trabajo comprometidas intentan comunicarse ya han sido eliminados.

Desde el ataque de 2020 a SolarWinds , que resultó en violaciones de datos en empresas y organizaciones gubernamentales de todo el mundo, los proveedores de software han estado en alerta máxima por invasiones de la cadena de suministro.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad