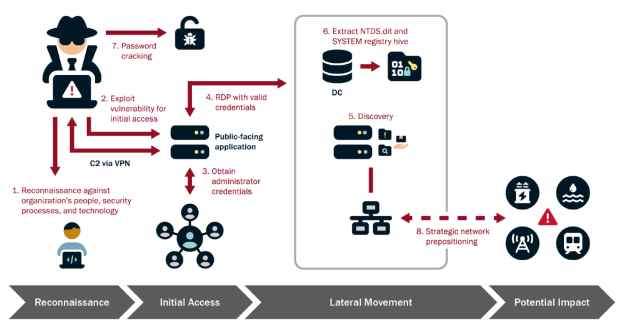

Código fuente desaparecido: Microsoft confundido por un hack sigiloso

En un importante incidente de ciberseguridad, piratas informáticos respaldados por el Estado ruso obtuvieron acceso a algunos de los principales sistemas de software de Microsoft. Esta violación, revelada por primera vezLEER MÁS