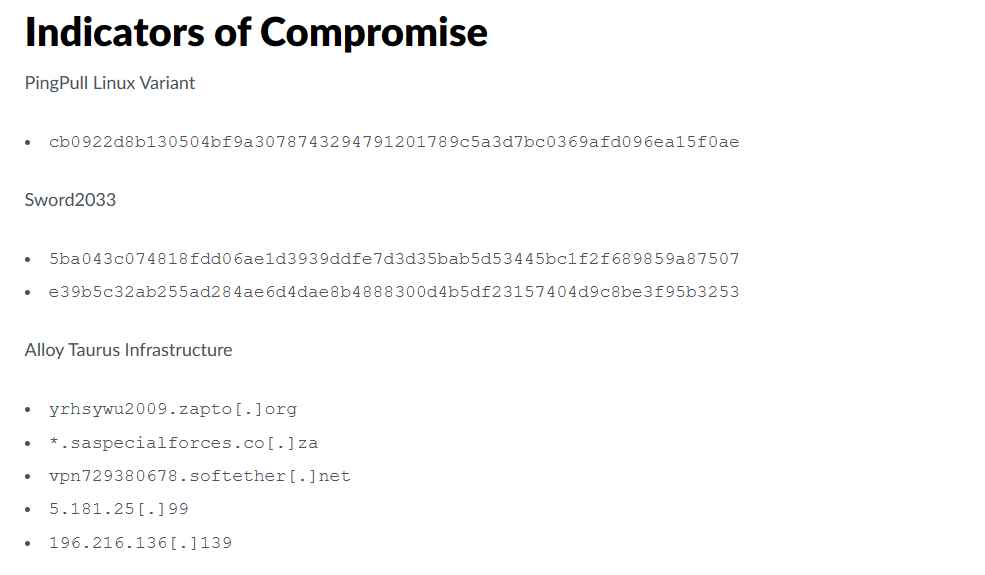

PingPull es una pieza de malware que se dirige a las computadoras Linux y es empleado por la organización china de amenazas persistentes avanzadas (APT) conocida como Alloy Taurus. Investigadores de la Unidad 42 acaban de encontrar una nueva variación de PingPull. Esta organización, también conocida como GALLIUM o Softcell, es conocida por realizar operaciones de ciberespionaje contra corporaciones de telecomunicaciones, instituciones financieras y organismos gubernamentales ubicados en Asia, Europa y África. Los investigadores no solo encontraron una variación de PingPull, sino que también encontraron una puerta trasera conocida como Sword2033 que está vinculada a la misma infraestructura de comando y control (C2). Los primeros ejemplos conocidos del malware PingPull se descubrieron en septiembre de 2021. La Unidad 42 produjo una investigación en junio de 2022 explicando el funcionamiento de PingPull y vinculando el uso de la herramienta a Alloy Taurus. Este estudio se basó en el seguimiento del uso de la herramienta a lo largo de muchas campañas. Hubo 62 proveedores diferentes, y solo tres de ellos consideraron que la muestra era dañina. A pesar de que la decisión fue en su mayoría positiva, investigaciones posteriores han demostrado que la muestra en cuestión es, de hecho, una variación de Linux del virus PingPull. La concordancia entre la estructura de comunicación HTTP, los parámetros POST, la clave AES y las instrucciones C2 permitió llegar a esta conclusión.

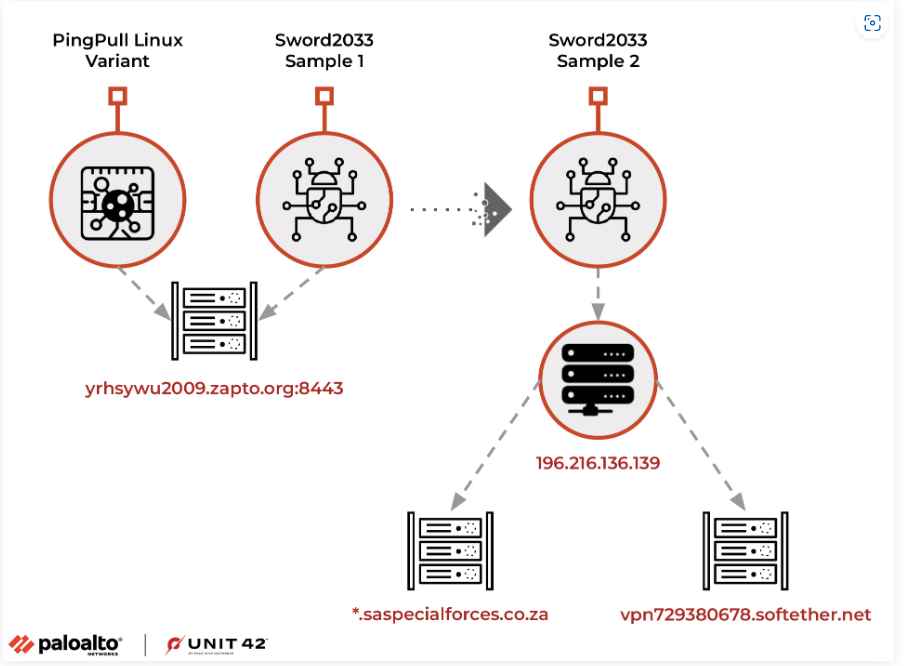

La forma de Linux recientemente encontrada del virus PingPull utiliza una biblioteca OpenSSL enlazada estáticamente y se comunica con un dominio para C2 a través del puerto 8443. Utiliza la misma clave AES que la forma original de Windows PE de PingPull y tiene algunas características en común con el shell web. conocido como China Chopper. Es posible cargar un archivo al sistema usando la puerta trasera Sword2033, obtener un archivo del sistema usando la puerta trasera Sword2033 y ejecutar un comando usando la puerta trasera Sword2033. La investigación del dominio C2 descubrió conexiones con las acciones de Alloy Taurus, incluida la prueba de que el dominio se hizo pasar por el ejército sudafricano. Esta suplantación es especialmente destacable ya que tuvo lugar durante el mes de febrero de 2023, cuando Sudáfrica participó en ejercicios navales conjuntos con Rusia y China.

Además, los investigadores descubrieron conexiones persistentes entre el servidor Sword2033 C2 y los subdominios de alojamiento IP para una organización que financia proyectos de desarrollo de infraestructura urbana a largo plazo en Nepal. Este hallazgo arroja luz sobre el peligro continuo que representa la pandilla Alloy Taurus y destaca la importancia de que las empresas y otras organizaciones mantengan una vigilancia diligente en sus operaciones de ciberseguridad.

Es importante tener en cuenta que Alloy Taurus sigue representando un grave riesgo para las instituciones gubernamentales, financieras y de telecomunicaciones en el sudeste asiático, Europa y África. El descubrimiento de una edición de Linux del virus PingPull, junto con el uso reciente de la puerta trasera Sword2033, sugiere que la pandilla continúa desarrollando sus operaciones para ayudar en sus esfuerzos de espionaje. Recomendamos encarecidamente que todas las empresas hagan uso de nuestros resultados para aconsejar la implementación de medidas defensivas para defenderse de este grupo de peligro.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad