PyPI, el repositorio oficial de software de terceros para paquetes de Python, advierte sobre una campaña de phishing dirigida a sus usuarios.

“Además, hemos determinado que algunos mantenedores de proyectos legítimos se han visto comprometidos y se ha publicado malware como la última versión de esos proyectos. Estos lanzamientos se eliminaron de PyPI y las cuentas de mantenimiento se congelaron temporalmente”, señaló el equipo de PyPI .

Los lanzamientos maliciosos de los que tienen conocimiento actualmente son:

- Exotel – v0.1.6

- correo no deseado: v2.0.2 y v4.0.2

- traductor profundo – v1.8.5

También agregaron que han “eliminado varios cientos de typosquats que se ajustan al mismo patrón”.

La campaña de phishing

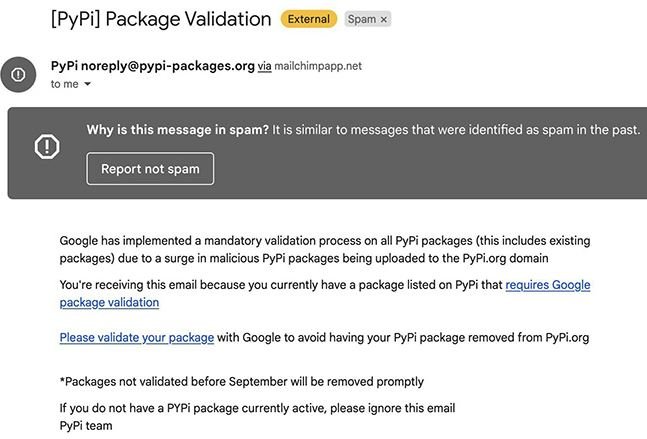

El mensaje de phishing llegó por correo electrónico, advirtiendo a los usuarios que deben realizar una “validación del paquete” para evitar que sus paquetes PyPI se eliminen del repositorio en línea:

Un clic en el enlace proporcionado llevó a las víctimas a un sitio de phishing que imitaba la página de inicio de sesión de PyPI .

“No podemos determinar si el sitio de phishing fue diseñado para transmitir códigos de dos factores basados en TOTP. Las cuentas protegidas por claves de seguridad de hardware no son vulnerables”, dijo el equipo de PyPI.

Según el investigador de seguridad de Checkmarx, Aviad Gershon, “El intento de phishing y los paquetes maliciosos están vinculados por el dominio linkedopports[.]com , que aparece en el código del paquete malicioso y también funciona como la ubicación a la que el sitio de phishing intenta enviar los datos robados. cartas credenciales.”

Los paquetes maliciosos intentan descargar y ejecutar un archivo desde otra URL, que es atípicamente grande y está firmado con una firma válida, agregó, y señaló que descubrieron otro dominio no informado relacionado con la infraestructura de este atacante, que aloja un sitio que imita el sitio web de la aplicación de billetera criptográfica LedgerLive.

Aparentemente, Gershon también compartió una lista de los paquetes de errores tipográficos maliciosos que detectó durante la investigación.

Respuesta de PyPI

Los actores de amenazas (y ocasionalmente los investigadores de seguridad ) intentan constantemente, y a veces lo logran , obtener paquetes maliciosos en PyPI.

“Estamos revisando activamente los informes de nuevos lanzamientos maliciosos y nos aseguramos de que se eliminen y se restablezcan las cuentas del mantenedor. También estamos trabajando para proporcionar funciones de seguridad como 2FA más frecuentes en los proyectos de PyPI”, dijo el equipo de PyPI tras este último incidente de seguridad.

PyPI (es decir, Python Software Foundation, que ejecuta el repositorio) pronto comenzará a requerir que los mantenedores de proyectos/paquetes críticos tengan 2FA habilitado para publicarlos, actualizarlos o modificarlos, y está distribuyendo 4000 claves de seguridad de hardware para ayudarlos.

El equipo ha instado a los usuarios que han caído en el phish a restablecer su contraseña y códigos de recuperación 2FA, y a revisar su cuenta en busca de actividad sospechosa.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad