Especialistas en seguridad de aplicaciones web reportan la aparición de una nueva variante de ransomware para infectar dispositivos con sistema operativo Android. El malware, conocido como Android/Filecoder.C, fue distribuido a través de múltiples foros de hacking y se ha reportado que los atacantes son capaces de acceder a la lista de contactos de las víctimas para enviar enlaces maliciosos incrustados en mensajes SMS.

Los especialistas de la firma de seguridad ESET fueron los encargados de la detección de este ransomware en escenarios reales hace un par de semanas. En su informe, los expertos añadieron: “El impacto potencial de este ataque es limitado debido a algunas fallas en la ejecución de la campaña y la implementación del cifrado”.

Acorde a los especialistas en seguridad de aplicaciones web, los hackers distribuyen esta variante de ransomware de dos formas distintas: vía foros de hacking y a través de mensajes SMS. Incluso se ha detectado que los hackers publican y comparten los enlaces para la descarga de este ransomware en foros visitados por desarrolladores de software, como Reddit o XDA.

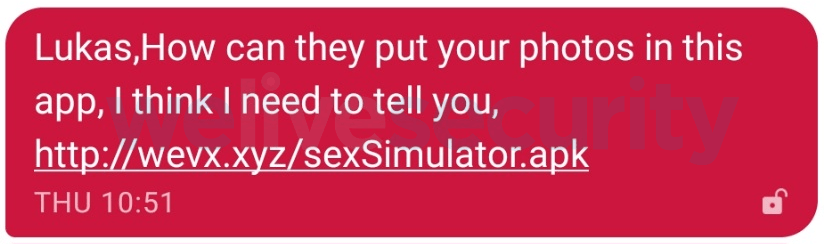

En un intento por atraer víctimas más fácilmente, los operadores de la campaña maliciosa publican en múltiples foros códigos QR relacionados con sitios pornográficos o con temas de tecnología que, una vez escaneados, redirigen a los usuarios a los sitios de descarga de aplicaciones maliciosas como Sex Simulator. Asimismo, los hackers pueden ocultar URLs recortadas y publicarlas en las secciones de comentarios de estas plataformas. Por si fuera poco, cuando el ransomware es recibido vía SMS, procede a escanear la lista de contactos de la víctima para enviar el enlace a otros usuarios y esparcir la infección.

Cuando las víctimas interactúan con el enlace en el SMS, el archivo malicioso se descarga y fuerza a la víctima a instalar otra aplicación que funciona como servidor de comando y control.

Después de que el enlace se envía a los contactos de la víctima, comienza el proceso de cifrado. A pesar de lo peligrosa que parece ser esta campaña, expertos en seguridad de aplicaciones web señalan que los archivos comprometidos podrían ser recuperados gracias a algunos defectos en el proceso de cifrado del ransomware; incluso es posible que este ransomware no sea capaz de eliminar la información cifrada si se vence el plazo para que la víctima pague el rescate (alrededor de días).

Al finalizar el proceso de cifrado la extensión de los archivos comprometidos cambia a .seven y se muestra al usuario el mensaje exigiendo el rescate. Los expertos añaden que, a diferencia de otras variantes, este malware no bloquea la pantalla del dispositivo, además de que no compromete la integridad de determinados archivos, incluyendo:

- Archivos con extensiones .cache, .tmp, .zip, .rar, .jpg y .png

- Archivos que pesen menos de 150kb o más de 50 MB

Los expertos en seguridad de aplicaciones web del Instituto Internacional de Seguridad Cibernética (IICS) aseguran que es posible eliminar el cifrado sin tener que pagar el rescate; para esto, se requiere cambiar el algoritmo de cifrado a un algoritmo de descifrado. Para realizar esto, los usuarios sólo necesitan la ID de usuario del malware y la APK del ransomware.

Las infecciones de ransomware en Android comenzaron a brotar hace un par de años. El primer caso destacado, conocido como ransomware Lokibot, infectó a miles de usuarios de smartphones y logró obtener más de 1 millón y medio de dólares en todo el mundo.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad