Los atacantes desconocidos que manejan malware especializado novedoso han logrado comprometer los hipervisores VMware ESXi y las máquinas virtuales Linux y Windows invitadas, según descubrieron los analistas de amenazas de Mandiant.

Llamaron al malware VirtualPITA (ESXi y Linux), VirtualPIE (ESXi) y VirtualGATE (Windows), y compartieron consejos de detección y protección.

El malware y las técnicas utilizadas por los atacantes

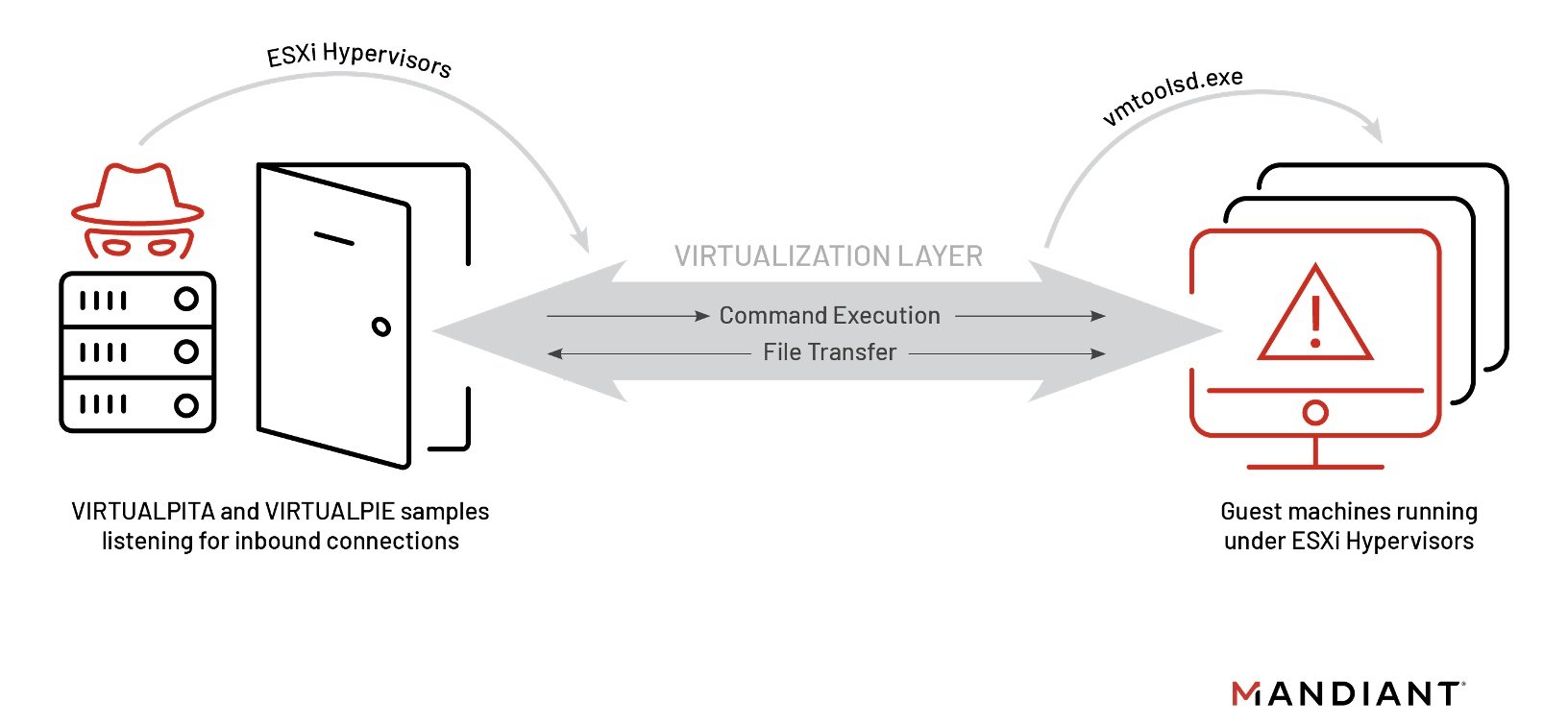

VirtualPITA y VirtualPIE son puertas traseras, que los atacantes entregan mediante el uso de paquetes de instalación de vSphere (VIB) maliciosos.

VirtualGATE es un programa de utilidad que incorpora un cuentagotas de solo memoria y una carga útil que puede ejecutar comandos desde un host de hipervisor en una máquina virtual invitada, o entre máquinas virtuales invitadas en el mismo host de hipervisor.

“Los VIB de VMware son colecciones de archivos diseñados para facilitar la distribución de software y la administración de sistemas virtuales. Dado que ESXi utiliza un sistema de archivos en memoria, las ediciones de archivos no se guardan en los reinicios”, explicaron los investigadores de Mandiant.

“Se puede usar un paquete VIB para crear tareas de inicio, reglas de firewall personalizadas o implementar binarios personalizados al reiniciar una máquina ESXi. Estos paquetes generalmente los utilizan los administradores para implementar actualizaciones y mantener sistemas; sin embargo, se vio a este atacante aprovechando los paquetes como un mecanismo de persistencia para mantener el acceso a través de los hipervisores ESXi”.

Los VIB pueden ser creados por VMware, los socios de VMware o la comunidad. Estos últimos generalmente no son aceptados ciegamente por los hosts VMware ESXi, ya que no han sido probados.

Pero al modificar el archivo descriptor XML en los VIB, los atacantes lograron que los VIB maliciosos parecieran creados por un socio. Luego, al cambiar el indicador –force , lograron que el hipervisor ignorara los requisitos del nivel de aceptación de los sistemas al instalar el VIB.

Recomendaciones de VMware

“Mandiant nos ha llamado la atención sobre una nueva variante de malware dirigido a vSphere , que se descubrió en un entorno en el que los actores de amenazas pueden haber utilizado debilidades de seguridad operativa para comprometer a un cliente mutuo”, compartió VMware el jueves, en respuesta al informe de Mandiant.

La compañía también se aseguró de señalar que no hay evidencia de que se haya explotado una vulnerabilidad en un producto de VMware para obtener acceso a ESXi durante las investigaciones de Mandiant. Además, que un atacante primero debe obtener privilegios de root en un host ESXi si quiere instalar un VIB malicioso.

Por lo tanto, no hay ninguna vulnerabilidad para parchear, pero VMware insta a los administradores a fortalecer sus instalaciones de VMware vSphere y habilitar la función de arranque seguro en ESXi. También lanzaron un script de PowerCLI que los defensores pueden usar para encontrar VIB sin firmar en sus hosts ESXi.

Los investigadores de Mandiant dicen que quienquiera que esté detrás de estas intrusiones parece empeñado en el espionaje cibernético , no en el crimen cibernético.

“Si bien notamos que la técnica utilizada en este grupo requiere un nivel más profundo de comprensión del sistema operativo ESXi y la plataforma de virtualización de VMWare, anticipamos que una variedad de otros actores de amenazas usarán la información descrita en esta investigación para comenzar a desarrollar capacidades similares. ”

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad