Especialistas en análisis de vulnerabilidades reportan que, durante los días más recientes, se han detectado miles de casos de infección por un nuevo y peligroso ransomware que infecta servidores web y cifra los archivos almacenados.

Esta variante de ransomware, identificada como Lilocked o Lilu, lleva activa poco más de un mes, pero su periodo de actividad más importante comprende las últimas dos semanas, según se ha mencionado.

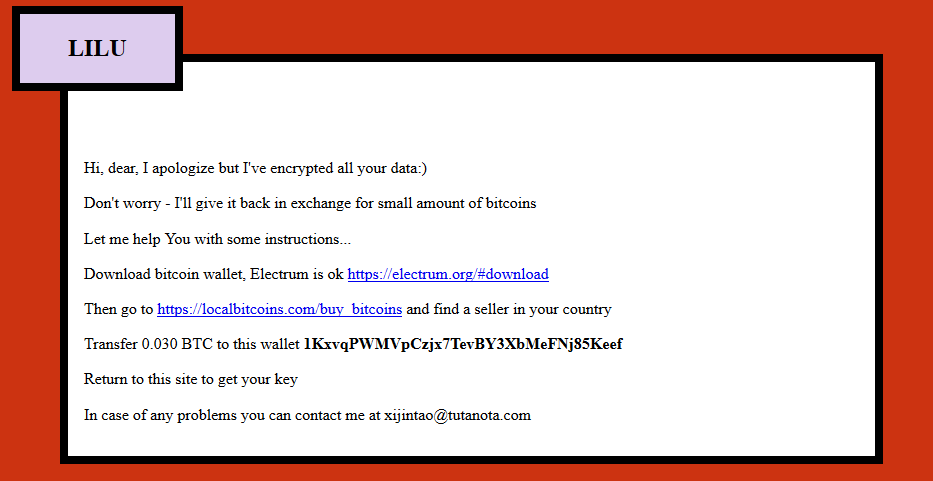

Hace alrededor de un mes, algunas víctimas de este ransomware comenzaron a cargar capturas de la nota de rescate enviada por los operadores de Lilu en la plataforma ID Ransomware, un sitio web que, con base en capturas de pantalla y muestras de los archivos cifrados, permite identificar las variantes de malware usadas para infectar un sistema. “Al parecer esta variante de ransomware sólo infecta los sistemas basados en Linux, al menos eso es lo que sugiere la evidencia recolectada hasta ahora”, mencionan los especialistas en análisis de vulnerabilidades.

No obstante, esta vez la base de datos de Ransomware ID sólo sirvió para confirmar que tanto el método de ataque contra los servidores comprometidos como el cifrado usado por Lilu son técnicas nunca antes vistas.

Por otra parte, en un foro frecuentado por expertos en análisis de vulnerabilidades se ha mencionado que, probablemente, los operadores de Lilu atacan sistemas que ejecutan software Exim si actualizar. Sin embargo, los expertos no han encontrado la forma en la que este malware obtiene acceso root a los servidores.

Aunque es una nueva variante de ransomware, es muy fácil identificar una infección con Lilu, pues el malware cifra casi todos los archivos del servidor comprometido, añadiendo posteriormente la extensión .lilocked a los archivos cifrados. Finalmente, se muestra a la víctima la nota de rescate, además, los hackers incluyen una copia de dicha nota en cada carpeta que almacene algún documento cifrado.

El malware incluye una función para redirigir a la víctima a un portal alojado en dark web, donde se encuentran las instrucciones completas para pagar el rescate. Por lo general, los atacantes exigen un pago de 0.03 Bitcoin (alrededor de 350 dólares, según el tipo de cambio actual) a cada víctima.

Los investigadores destacan que el ransomware Lilu no compromete totalmente las actividades del servidor infectado, pues no cifra los archivos del sistema y sólo se remite contra un grupo de extensiones como HTML, JS, PHP, además de algunos formatos de contenido multimedia.

Acorde a especialistas en análisis de vulnerabilidades del Instituto Internacional de Seguridad Cibernética (IICS), este ransomware ya ha infectado al menos 6 mil 500 servidores, muchos de los cuales se encuentran indexados a motores de búsqueda populares. A pesar de que ya se conocen algunos detalles sobre esta nueva variante de malware, el número de víctimas podría crecer de forma desmedida.

Por el momento son muy pocas las recomendaciones de seguridad para los administradores de servidores Linux, pues se desconoce el método de ataque utilizado por los operadores de Lilu. Aún así, no está de más recordar a los usuarios el uso de contraseñas únicas y que no sean fáciles de adivinar, además de mantener sus sistemas siempre actualizados a las versiones más recientes.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad