Un grupo de actores de amenazas está promocionando sitios web que se hacen pasar por las plataformas oficiales de Microsoft Store y Spotify con el objetivo de distribuir malware para el robo de información financiera confidencial. Esta actividad ha sido documentada por la firma de seguridad ESET, que ha advertido a los usuarios a través de Twitter.

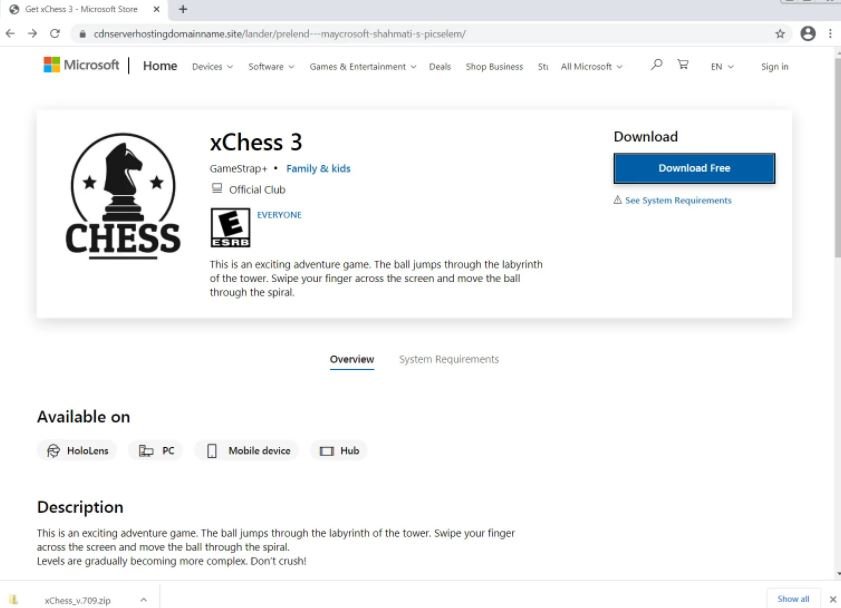

Los expertos mencionan que el ataque se lleva a cabo a través de publicidad maliciosa empleada para atraer a usuarios desprevenidos a estos sitios web maliciosos. Los hackers incluso empleaban aplicaciones de juegos para móvil como en la siguiente imagen:

Al hacer clic en el anuncio, los usuarios son redirigidos a una página falsa de Microsoft Store para la aplicación de ajedrez en línea falsa ‘xChess 3’, que se descarga automáticamente desde un servidor de Amazon Web Services (AWS). El archivo zip descargado se llama ‘xChess_v.709.zip’, también identificado como el malware Ficker (también conocido como FickerStealer), empleado para robar información del sistema infectado.

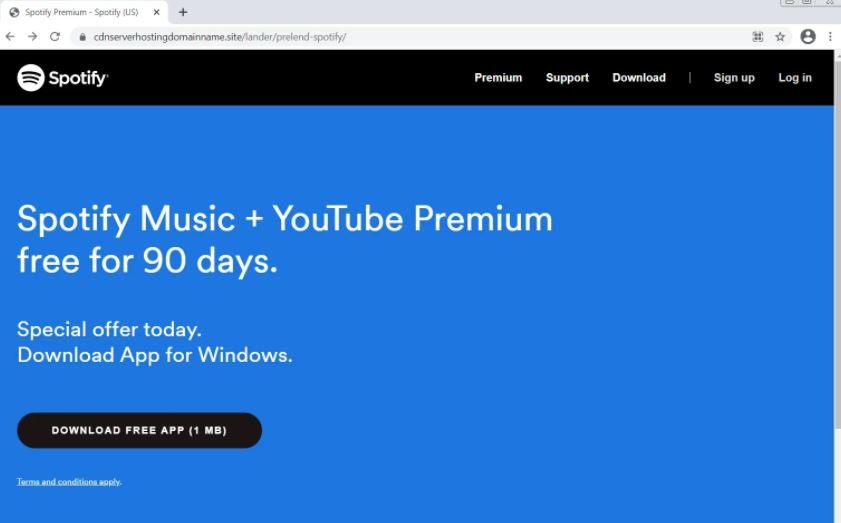

Otro intento de los hackers se basa en la publicación de anuncios falsos de Spotify o sitios web para la conversión de documentos en línea. Al visitar estos sitios web, se inicia automáticamente la descarga de un archivo ZIP que contiene el malware Flicker.

Sobre Ficker, el reporte de ESET menciona que este es un troyano para el robo de información lanzado en foros de hackers de habla rusa a inicios de 2021. Los desarrolladores de Ficker mencionan que el troyano puede ser alquilado por grupos de hacking por periodos de hasta seis meses. Los hackers pueden robar credenciales guardadas en navegadores web, clientes de mensajería de escritorio como Steam o Discord y clientes FTP.

Los creadores de Ficker aseguran que el malware puede robar otro tipo de información, incluyendo billeteras de criptomoneda, documentos en diversos formatos e incluso realizar capturas de pantalla en los sistemas infectados. La información recopilada se compila en un archivo ZIP y se transmite a los servidores de los atacantes.

Finalmente, debido a las amplias funcionalidades de este malware, las víctimas de esta campaña deben cambiar inmediatamente sus contraseñas en línea, verificar los firewalls en busca de reglas de reenvío de puertos sospechosas y realizar un análisis antivirus completo de su computadora para verificar si hay malware adicional.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad