Acorde a un reciente reporte de expertos en ciberseguridad, los operadores de una botnet han estado apuntando contra aplicaciones sin parches ejecutadas en sistemas Linux. La botnet, identificada como FreakOut, fue identificada por primera vez en noviembre de 2020 y ha mostrado un nuevo repunte de ataques durante las últimas semanas.

Entre los objetivos principales de los operadores de FreakOut están las unidades de almacenamiento Terramaster, que son aplicaciones web creadas sobre Zend PHP y sitios que ejecutan Liferay Portal. Los expertos mencionan que la botnet realiza escaneos masivos en Internet para detectar aplicaciones vulnerables y posteriormente explotar tres vulnerabilidades para obtener el control del sistema Linux subyacente.

A continuación se presentan las tres fallas explotadas en este ataque. Cabe mencionar que son vulnerabilidades recientemente descubiertas, por lo que los especialistas creen que cada ataque de FreakOut tiene un nivel de éxito considerable:

- CVE-2020-28188: Ejecución remota de código (RCE) en el panel de administración de TerraMaster

- CVE-2021-3007: Error de deserialización en Zend Framework

- CVE-2020-7961: Error de deserialización en Liferay Portal

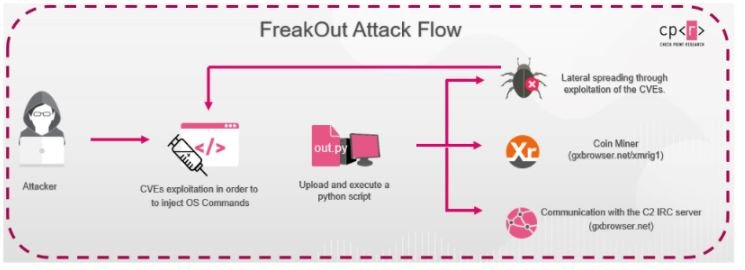

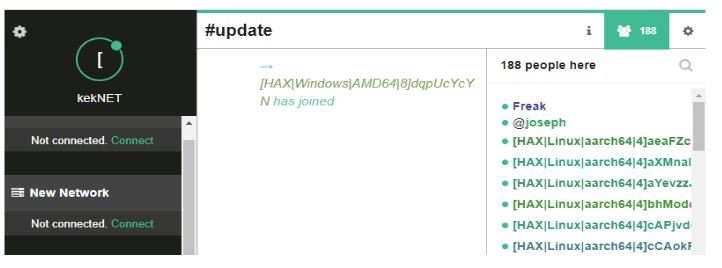

Cuando los operadores de FreakOut obtienen acceso a un sistema, el siguiente paso es la descarga y ejecución de un sctipt de Python que conecta los dispositivos a un canal IRC remoto desde el que los hackers pueden enviar comandos para desplegar toda clase de ataques.

El reporte menciona que un compromiso exitoso permitiría el despliegue de ataques de denegación de servicio (DoS), instalación de cryptojackers e incluso la infección de otros dispositivos conectados a la misma red. Aunque no se ha determinado la magnitud precisa de esta botnet, los expertos creen que se encuentra en una etapa temprana de desarrollo, aunque su expansión masiva podría estar por comenzar; incluso se menciona que con los sistemas infectados hasta el momento (entre 180 y 300) basta y sobra para lanzar ataques DoS.

Finalmente los expertos mencionaron que se detectaron indicios de que el código del malware fue desarrollado por un creador de malware identificado como “Frank” entre la comunidad cibercriminal. Al indagar un poco más, se concluyó que este individuo también desarrolló el malware de la desaparecida botnet N3Cr0m0rPh, dirigida contra sistemas Windows vulnerables.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad