Desde el comienzo de su existencia, los delincuentes han estado abusando de las redes sociales, las cuales han llegado a ocupar una parte cada vez más sustancial de cada una de nuestras vidas. Los actores de amenazas pueden obtener enormes ganancias financieras o incluso afectar a la opinión pública y alterar el curso de las elecciones si tienen acceso a varias cuentas de redes sociales genuinas, que utilizan para difundir su contenido malicioso. En el nivel más básico, las organizaciones motivadas financieramente han establecido campañas de publicidad maliciosa y spam, así como también han creado granjas completamente automatizadas de sitios web para compartir contenido con el fin de aumentar los ingresos o vender y alquilar cuentas pirateadas a otros malos actores.

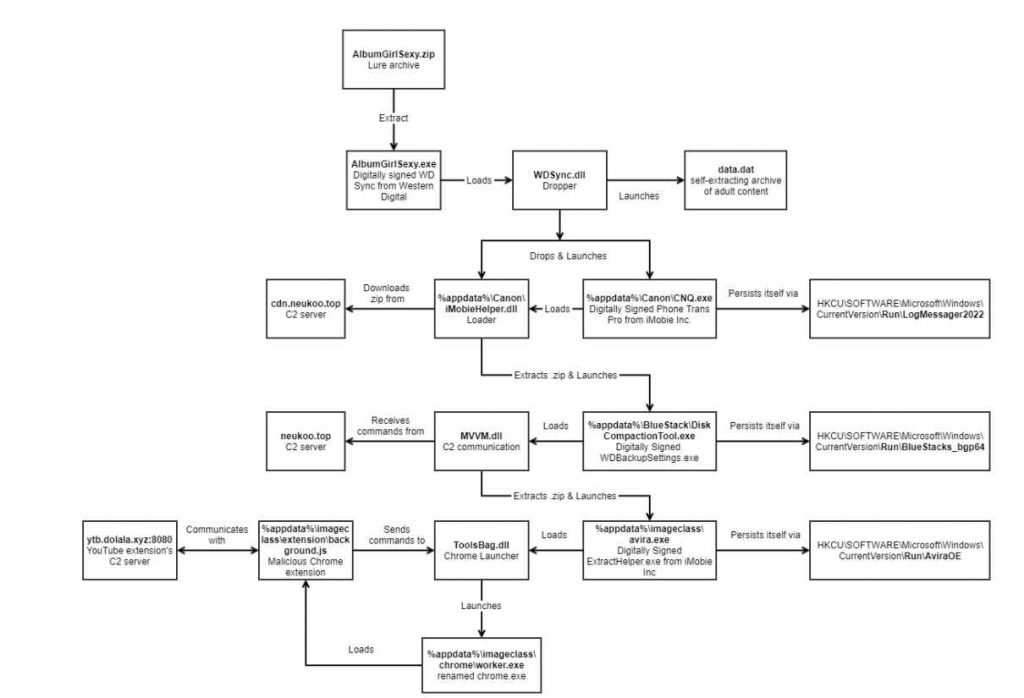

Bitdefender ha descubierto una nueva campaña mundial conocida como S1ideload Stealer. Esta campaña está dirigida a las cuentas de Facebook y YouTube. Los componentes dañinos de S1deload Stealer se ejecutan a través de métodos de carga lateral de DLL, en los que se basa el malware. Hace uso de un ejecutable legal que ha sido firmado criptográficamente, pero al hacer clic en él se inicia un código malicioso por accidente.

S1deload Stealer es capaz de infectar con éxito los sistemas debido al hecho de que la carga lateral ayuda a evadir las defensas del sistema. Además, para reducir la probabilidad de que el usuario piense que el ejecutable es malicioso, va a una carpeta de imágenes genuinas. Una vez que una computadora está infectada con S1deload Stealer, robará las credenciales del usuario, imitará el comportamiento humano para aumentar artificialmente la interacción con videos y otros contenidos, determinará el valor de las cuentas individuales (por ejemplo, determinando quiénes son los administradores corporativos de las redes sociales) , mina la criptomoneda BEAM y difunde el enlace malicioso a los seguidores del usuario.

Desde noviembre de 2022, Sys01 Stealer ha centrado su atención en el personal que trabaja en una variedad de sectores, incluido el gobierno y el sector industrial, con el objetivo de robar información como contraseñas, cookies y datos de anuncios de Facebook y cuentas corporativas.

Esta campaña demuestra cómo los actores de amenazas aprovechan cada vez más el contenido de los anuncios para engañar a los consumidores para que hagan clic en enlaces dañinos mediante el empleo de técnicas de ingeniería social.

Según nuestra evaluación, SYS01 es una continuación de métodos similares a los utilizados por otras organizaciones. Un usuario no debería poder hacer clic en enlaces o archivos adjuntos no marcados en ninguna red de mensajería, por lo tanto, las plataformas que permiten esto deben estar restringidas. Visto en su conjunto, esto demuestra cómo aquellos que representan un peligro adaptan sus métodos y técnicas con el tiempo y se concentran en objetivos particulares. Y qué difícil puede ser atribuir definitivamente ciertas cepas de malware a organizaciones particulares cuando tanto el virus como los grupos que lo emplean están en un estado de cambio perpetuo.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad