Los investigadores demostraron cómo abusar de una función en GitHub Codespaces para enviar malware a los sistemas de las víctimas.

Los investigadores de Trend Micro informaron que es posible abusar de una función legítima en el entorno de desarrollo GitHub Codespaces para enviar malware a los sistemas de las víctimas.

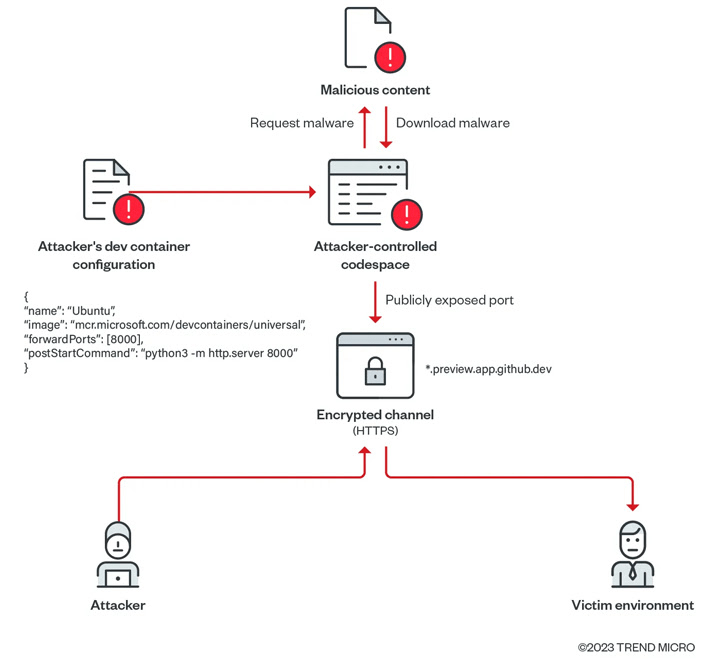

Los usuarios pueden personalizar su proyecto para GitHub Codespaces enviando archivos de configuración a su repositorio lo que crea una configuración de espacio de código repetible para todos los usuarios de su proyecto. Cada espacio de código se ejecuta en una máquina virtual alojada en GitHub.

Codespaces admite una función de reenvío de puertos que permite a los usuarios acceder y depurar una aplicación web que se ejecuta en un puerto particular desde su navegador en una máquina local.

Los investigadores de Trend Micro señalaron que los desarrolladores pueden compartir un puerto reenviado de forma privada dentro de la organización o públicamente. Cualquiera que conozca la URL y el número de puerto puede acceder a un puerto público.

Los actores de amenazas pueden abusar de esta función para alojar contenido malicioso y compartir enlaces a estos recursos en sus ataques.

“Para validar nuestra hipótesis de escenario de abuso de modelado de amenazas ejecutamos un servidor HTTP basado en Python en el puerto 8080 reenviamos y expusimos el puerto públicamente. En el proceso encontramos fácilmente la URL y la ausencia de cookies para la autenticación”. lee la publicación publicada por Trend Micro.

“GitHub Codespaces generalmente reenvía puertos mediante HTTP pero los desarrolladores pueden cambiar cualquier puerto a HTTPS si es necesario. Una vez que un desarrollador actualiza un puerto visible públicamente a HTTPS la visibilidad del puerto se vuelve privada automáticamente. Una mirada rápida a las plataformas de inteligencia de amenazas como VirusTotal mostrará que el dominio no tiene un historial malicioso, lo que reduce las posibilidades de bloquear la descarga de archivos maliciosos si se distribuyen a través de este dominio”.

Un atacante puede crear un script simple para automatizar la creación de un espacio de código con un puerto expuesto públicamente y usarlo para alojar contenido malicioso. Los expertos explicaron que el proceso consiste en crear un servidor web con un directorio abierto que sirve los archivos maliciosos y esperar 100 segundos antes de eliminarlos una vez que se descargan.

“Usando dichos scripts los atacantes pueden abusar fácilmente de GitHub Codespaces para entregar contenido malicioso a un ritmo rápido al exponer puertos públicamente en sus entornos de codespace. Dado que cada espacio de código creado tiene un identificador único, el subdominio asociado también es único. Esto le da al atacante suficiente terreno para crear diferentes instancias de directorios abiertos”, continúa Trend Micro.

La buena noticia es que la técnica de ataque ideada por los investigadores aún no se ha explotado en ataques en la naturaleza.

“Los servicios en la nube ofrecen ventajas tanto para los usuarios legítimos como para los atacantes. Ayuda a los atacantes a escalar sus ataques de forma rápida y sencilla, ocultar sus huellas y evitar la detección abusando de servicios legítimos como GitHub Codespaces. ”, concluyeron los investigadores. Las funciones que se ofrecen a los suscriptores legítimos también están disponibles para los actores de amenazas, ya que aprovechan los recursos proporcionados por el CSP [proveedor de servicios en la nube]. concluye el informe.

Fuente: https://securityaffairs.com/140932/hacking/github-codespaces-attack-technique.html

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad