Microsoft publicó ocho actualizaciones para solucionar vulnerabilidades críticas en Windows ysoftware asociado a la plataforma, cuya explotación podría permitir la ejecución remota de código o la elevación de privilegios.

Según el boletín publicado ayer, dos fueron catalogadas como críticas y las otras seis comoimportantes en lo que refiere a su severidad e impacto, por lo que resulta primordial actualizar el sistema en todos los casos. Internet Explorer, Microsoft Office, Microsoft Windows y Microsoft Exchange Server fueron los componentes de software afectados.

A continuación detallamos los boletines emitidos y los problemas de seguridad asociados:

- Actualización crítica de seguridad acumulativa para Internet Explorer (boletín MS15-056)

Resuelve 24 vulnerabilidades en Internet Explorer; la más grave de ellas podría permitir la ejecución remota de código si un usuario visita una página web especialmente diseñada usando este navegador. Un atacante que aprovechara esta vulnerabilidad podría conseguir el mismo nivel de derechos que el usuario real, de lo cual se desprende que las cuentas configuradas con pocosderechos de usuario en el sistema correrían un riesgo menor que aquellos que cuenten con derechos administrativos.

Tal como explica SC Magazine, esta actualización previene que un sitio malicioso acceda alhistorial de navegación, al tiempo que añade validaciones de permisos adicionales.

- Vulnerabilidad crítica en el Reproductor de Windows Media (boletín MS15-057)

La vulnerabilidad podría permitir la ejecución remota de código si el Reproductor de Windows Media abre contenido especialmente diseñado que está alojado en un sitio web malicioso. Un atacante que aprovechara esta vulnerabilidad podría lograr el control completo de un sistema afectado de forma remota.

- Vulnerabilidades en Microsoft Office (boletín MS15-059)

Si un usuario abre un archivo de Microsoft Office especialmente diseñado, el atacante podría ejecutar código arbitrario en el contexto del usuario actual. Los clientes cuyas cuentas estén configuradas con pocos derechos de usuario en el sistema correrían un riesgo menor que aquellos que cuenten con derechos de usuario administrativos.

- Vulnerabilidad en Microsoft Common Controls (boletín MS15-060)

Podría permitir la ejecución remota de código si un usuario hace clic en un vínculo especialmente diseñado, o en un enlace a contenido especialmente diseñado, y luego invoca F12 Herramientas para desarrolladores en Internet Explorer.

- Vulnerabilidades en los controladores en modo kernel de Windows (boletín MS15-061)

La más grave podría permitir la elevación de privilegios si un atacante inicia sesión en el sistema y ejecuta una aplicación especialmente diseñada en modo kernel. Un atacante podría instalar programas, ver, cambiar o eliminar datos; o crear cuentas nuevas con todos los derechos de usuario.

- Vulnerabilidad en Active Directory Federation Services (boletín MS15-062)

Podría permitir la elevación de privilegios si un atacante envía una dirección URL especialmente diseñada a un sitio de destino. Debido a esta vulnerabilidad, en situaciones específicas, un scriptespecialmente diseñado no está correctamente desinfectado, lo que posteriormente podría llevar a que el atacante ejecute un script en el contexto de seguridad de un usuario que ve el contenido malicioso.

Para los ataques cross-site scripting (XSS), esta vulnerabilidad requiere que un usuario visite un sitio comprometido para que se produzca cualquier acción maliciosa.

- Una vulnerabilidad en el kernel de Windows (boletín MS15-063)

Podría permitir la elevación de privilegios si un atacante coloca un archivo .dll malicioso en un directorio local en la máquina o en un recurso compartido de red. El atacante luego tendría que esperar a que el usuario ejecute un programa que pueda cargar un archivo .DLL malicioso, lo que resulta en la elevación de privilegios.

Sin embargo, en todos los casos el atacante no tendría ninguna manera de obligar al usuario a visitar una red o sitio web de estas características.

- Vulnerabilidades en Microsoft Exchange Server (boletín MS15-064)

La más grave podría permitir la elevación de privilegios si un usuario con sesión iniciada hace clic en un enlace a una página web especialmente diseñada, aunque el atacante no podría obligarlo a visitar dicho sitio. En su lugar, tendría que convencerlo o engañarlo para que haga clic en un enlace, por lo general a través de un incentivo en un correo electrónico o en Instant Messenger.

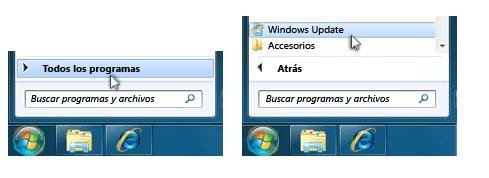

En Windows, pueden acceder desde el menú Inicio para buscar las últimas actualizaciones conWindows Update:

Recuerden, entonces, mantener actualizado con los últimos parches de seguridad el sistema operativo y todo el software instalado en el sistema; de esta forma, podrán evitar ser víctimas de amenazas que se propagan a través de vulnerabilidades.

Fuente:https://www.welivesecurity.com/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad