Footprinting es una técnica de recopilación de información sobre los sistemas informáticos y las entidades a las que pertenecen, son tareas que se realizan antes de hacer un ataque real. Esto se hace mediante el empleo de diversas técnicas como:

- Consultas DNS.

- Enumeración de dispositivos red.

- Consultas de red.

- Identificación de los sistemas operativos.

- Consultas sobre la organización a la que pertenece el sistema.

- Barridos ping.

- Consultas de POC (punto de contacto administrativo).

- Escaneo de puertos.

- Consultas del registrador (consultas WHOIS).

- Consultas SNMP.

- Uso de arrañas web.

Footprinting es el proceso de conocer tanto como sea posible, acerca de un objetivo determinado para llevar a cabo una prueba de penetración de seguridad más completa. Emplear esta técnica en redes grandes de forma manual y con herramientas para cada técnica puede llegar a ser una tarea sumamente complicada.

La mejor forma de defender un dominio ante la exposición de información ante un ataque Footprinting, no es otra que realizar la misma técnica. Para detectar que información se muestra, que pueda comprometer la seguridad de dicho dominio. Y luego si es posible corregir esa difusión de información.

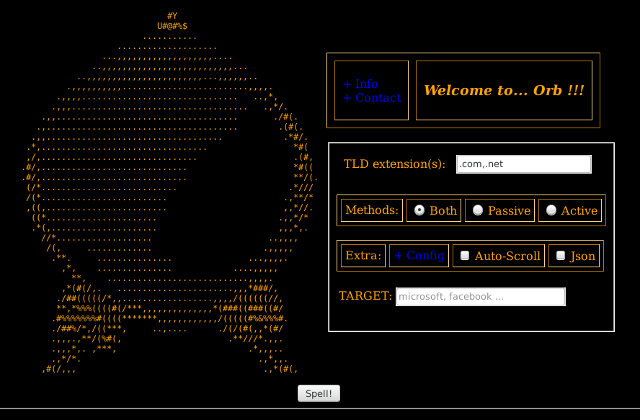

La forma menos tediosa de realizar esta técnica es usar una herramienta automatizada como Orb. Esta herramienta utiliza métodos automatizados pasivos y activos que le proporciona información real acercade un objetivo. Sólo se tiene que establecer un objetivo para comenzar a recopilar información.

Orb utiliza estos métodos:

Método pasivo:

- Crawlering en los buscadores de información pública (web profunda incluida).

- La búsqueda de dominios registrados.

- Extraer información whois (propietarios, fechas).

- Descubre subdominios.

- La búsqueda los servicios que se ejecutan en las maquinas.

- La búsqueda de registros DNS (A, NS, MX, TXT).

- Extraer CVE y CVS registros (vulnerabilidades).

Método activo:

- La exploración de puertos abiertos (TCP / UDP) (1-65535).

- Técnicas de fingerprinting (estados, los vendedores, el sistema operativo, las versiones, CPE).

Fuente:https://www.gurudelainformatica.es/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad