GitLab Inc. es una corporación que ejecuta GitLab, un paquete de software que se puede usar para crear, proteger y administrar software. GitLab es operado por GitLab Inc. Los proyectos grandes de DevOps y DevSecOps pueden beneficiarse del uso de GitLab, ya que proporciona un lugar para el código fuente abierto y una plataforma para el desarrollo de software colaborativo. GitLab no cobra a los usuarios de forma individual. GitLab es una plataforma que proporciona un espacio para el almacenamiento en línea de código, así como herramientas para el seguimiento de errores y CI/CD. GitLab Community Edition (CE) y GitLab Enterprise Edition (EE) han recibido una actualización a la versión 16.0.1 del firme. Se ha encontrado que GitLab Community Edition y Enterprise Edition tienen un problema, aunque la versión 16.0.0 es la única que afecta. Cuando un archivo adjunto está presente en un proyecto público que está anidado dentro de al menos otros cinco grupos, es posible que un usuario malicioso no autenticado aproveche una vulnerabilidad de cruce de ruta y acceda a archivos arbitrarios almacenados en el servidor. El Sistema de Puntuación de Vulnerabilidad Crítica asigna una puntuación de 10,0 a esta vulnerabilidad.

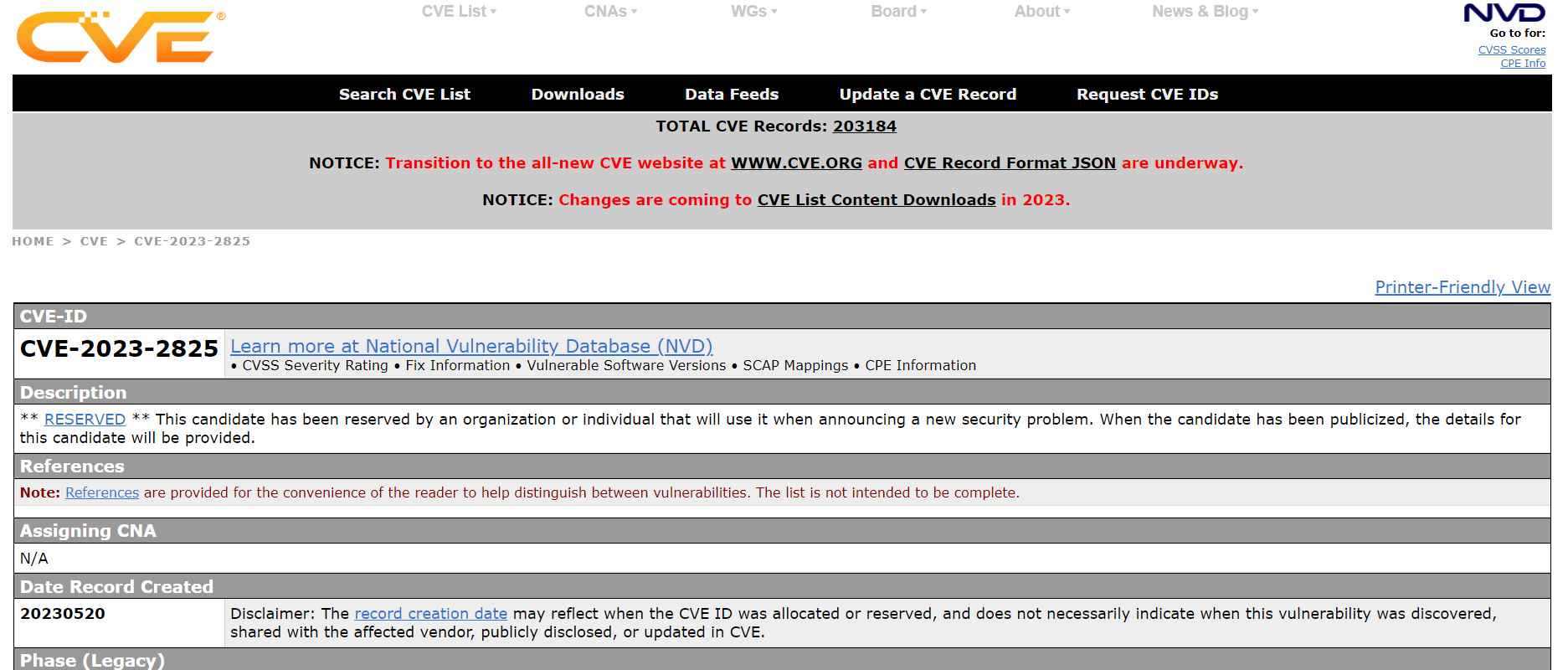

La explotación de la vulnerabilidad CVE-2023-2825 podría resultar en la divulgación de datos confidenciales, como códigos de programas confidenciales, contraseñas de usuarios, tokens, archivos y otra información privada.

Este requisito da crédito a la hipótesis de que el problema está asociado con la forma en que GitLab maneja o resuelve las rutas de los archivos conectados que están anidados dentro de muchos niveles de jerarquía de grupo. Sin embargo, debido a la gravedad del problema y al hecho de que se había descubierto recientemente, el proveedor no proporcionó mucha información en este momento.

En cambio, GitLab enfatizó la necesidad de implementar rápidamente la actualización de seguridad más reciente tan pronto como esté disponible. GitLab.com ya está utilizando la versión actualizada del software.

El hecho de que la vulnerabilidad no pueda ser explotada hasta que se den ciertas circunstancias, como que sea un adjunto en un proyecto público que esté anidado dentro de al menos cinco grupos, que no es la estructura que se usa en todos los proyectos de GitHub, es un factor que ayuda a reducir la gravedad del problema.

A pesar de esto, se recomienda enfáticamente que cualquier persona que use GitLab 16.0.0 actualice lo antes posible a la versión 16.0.1 para reducir el potencial de peligro. Actualmente no hay forma de evitar este problema, lo cual es realmente desafortunado.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad