Una ambiciosa campaña de hacking fue detectada durante este fin de semana. Especialistas de un curso de análisis de malware detectaron un ataque que habría comprometido alrededor de 2 mil sitios web de todo el mundo que operan con Magento, el popular software de código abierto para sitios de e-commerce.

Los informes preliminares señalan que el incidente reúne todas las características de los ataques de Magecart, en los que los actores de amenazas inyectan código malicioso en un sitio web para extraer la información financiera de los usuarios inadvertidos; esta campaña ha sido identificada como “Ataque CardBleed”. Cabe mencionar que los sitios web afectados operaban Magento 1, una versión que dejó de recibir actualizaciones desde hace algunos meses.

Un reporte de Sansec menciona que al menos 1904 sitios de e-commerce distintos fueron infectados con un sofisticado keylogger en sus secciones de pago; el ataque comenzó este viernes con la infección de 10 sitios web, y se extendió durante todo el fin de semana, infectando 1058 páginas web el sábado y 839 más entre el domingo y el miércoles, mencionan los especialistas del curso de análisis de malware.

La firma de seguridad había detectado una campaña similar en 2005, aunque en esa ocasión los hackers sólo lograron atacar 960 tiendas en línea, lo que indica que los operadores del ataque han logrado avanzar en el desarrollo de métodos más sofisticados de skimming. Este incidente podría haber comprometido la información financiera de decenas de miles de personas.

Otro dato interesante sobre este incidente es que muchos de los sitios web afectados no habían sido atacados anteriormente, lo que sugiere que se empleó un nuevo método de ataque para acceder a los servidores de los sitios afectados. Aunque el incidente sigue bajo investigación, los expertos del curso de análisis de malware mencionan que la campaña podría estar relacionada con un exploit día cero que fue puesto en venta hace un par de semanas en un foro de hacking.

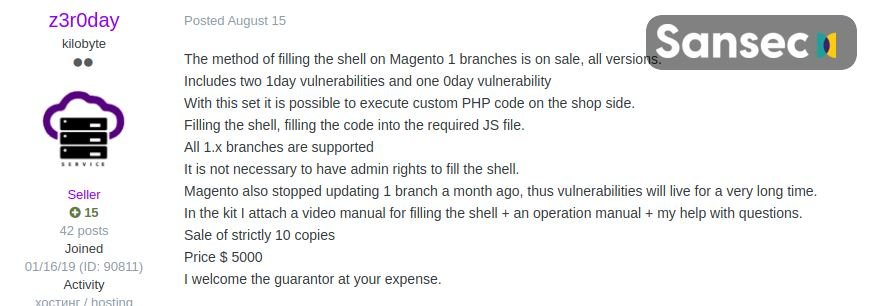

Un vendedor en dark web, identificado como z3r0day, anunció la venta de un exploit de ejecución remota de código funcional en Magento 1 por 5 mil dólares, pago que incluye un manual para llevar a cabo el ataque. En un video publicado por el hacker, presuntamente ruso, puede apreciarse que ni siquiera se requiere una cuenta de administrador de Magento para completar el ataque.

Finalmente, Adobe dio a conocer que no planea lanzar correcciones para estas vulnerabilidades puesto que Magento 1 está en la recta final de su vida útil, aunque esta parece una decisión poco razonable debido a la gran cantidad de sitios de e-commerce que aún operan con esta versión del software.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad