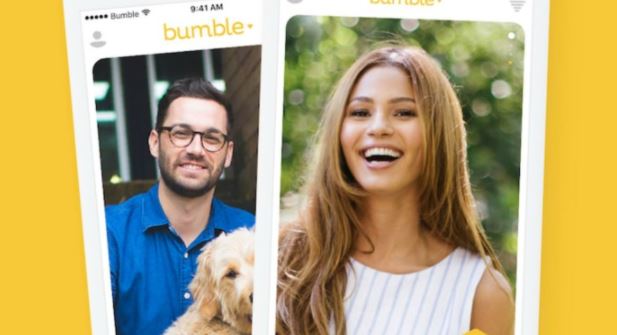

La especialista en seguridad Sanjana Sarda realizó un análisis minucioso del código de la popular app de citas Bumble, descubriendo múltiples vulnerabilidades API que podrían exponer la información de los casi 100 mil usuarios de la plataforma.

La investigadora asegura que es realmente fácil detectar estos problemas, aunque la respuesta que recibió de los desarrolladores demuestra la poca seriedad con la que la compañía aborda estos problemas a pesar de que incluso cuentan con un programa de recompensas impulsado por HackerOne.

“Aunque los problemas de API no son tan explotados como otras fallas, estos ataques pueden causar un daño significativo”, menciona Sarda, quien realizó ingeniería inversa en la API de Bumble y encontró varios endpoints que procesaban acciones sin que el servidor los verificara. Debido a esto, las limitaciones de los servicios Premium en la plataforma podían ser evadidas por cualquier usuario con una suscripción estándar usando la aplicación web de Bumble en lugar de la app móvil.

Sarda menciona que también pudo usar la consola de desarrollador de Bumble para acceder a la información de Beeline, una de las funciones Premium en Bumble que permite ver la información de todos los usuarios interesados en un perfil. No obstante, lo más revelador que Sarda encontró es que la API permite acceder al endpoint “server_get_user” para enumerar a los usuarios de Bumble en todo el mundo e incluso recuperar los datos de Facebook asociados a los perfiles de la app de citas, sin mencionar que también fue posible acceder a información como afiliación política, signo astrológico, nivel educativo, entre otros.

Finalmente, la investigadora menciona que las vulnerabilidades también podrían permitir a los actores de amenazas analizar si un usuario objetivo tiene instalada la app de Bumble en su dispositivo e incluso calcular su ubicación con un alto grado de exactitud.

Aunque Sarda y su equipo notificaron sus hallazgos a Bumble, aunque luego de más de 200 días sin recibir respuesta decidieron revelar sus hallazgos: “Después de publicar el informe recibimos un correo electrónico de HackerOne, aunque los plazos establecidos por la comunidad de la ciberseguridad estaban ya vencidos”, agrega la investigadora.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad