Los investigadores han descubierto que los actores maliciosos han estado utilizando el conjunto de herramientas de phishing EvilProxy para obtener el control de las cuentas de Microsoft 365 basadas en la nube que pertenecen a los líderes de empresas conocidas. Estas cuentas se utilizan para acceder a datos confidenciales de la empresa.

Según un estudio sobre los hechos publicado el miércoles por la empresa de seguridad cibernética Proofpoint, los ataques demostraron tanto la ubicuidad de los kits de herramientas de phishing como servicio preempaquetados como la creciente omisión de la autenticación multifactor para obtener acceso a las cuentas.

Se descubrió que EvilProxy estaba enviando 120 000 correos electrónicos de phishing a más de cien empresas diferentes en un intento por obtener las credenciales de Microsoft 365. En los últimos cinco meses, Proofpoint ha visto un aumento preocupante en la cantidad de compromisos exitosos de las credenciales de cuentas en la nube. La gran mayoría de los ataques estaban dirigidos contra altos funcionarios. Según las estimaciones de los investigadores, la campaña se dirigió a más de cien empresas en todo el mundo, que tenían un total de un millón y medio de trabajadores.

Había alrededor del 39 % de ejecutivos de nivel C entre las víctimas, el 17 % de los cuales eran directores financieros y el 9 % eran presidentes y directores ejecutivos.

Al menos el 35 por ciento de todos los usuarios cuyas cuentas se vieron comprometidas el año anterior tenían MFA activado, lo que los investigadores descubrieron como un aumento sustancial en la cantidad de tomas de control que ocurrieron entre los inquilinos que tenían protección MFA.

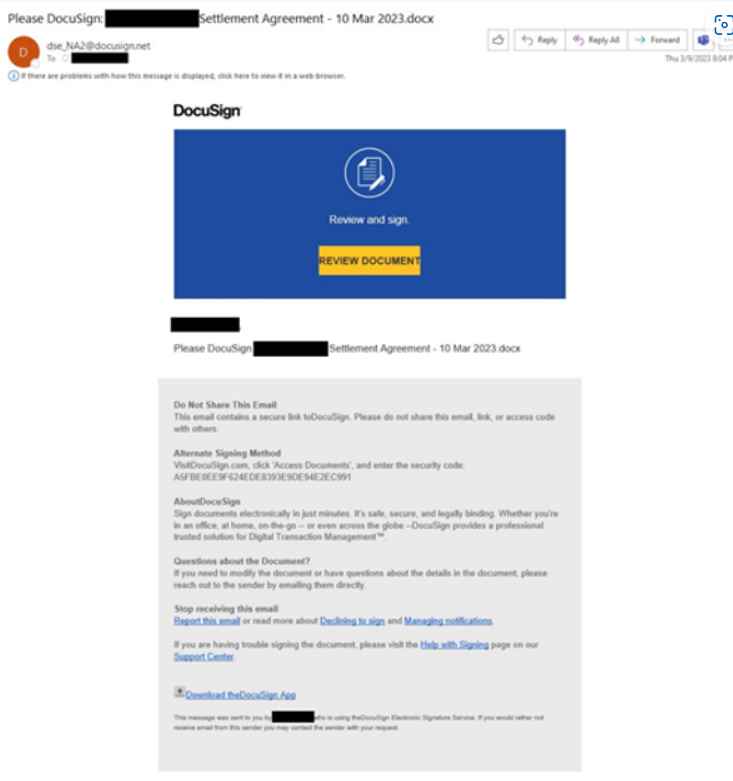

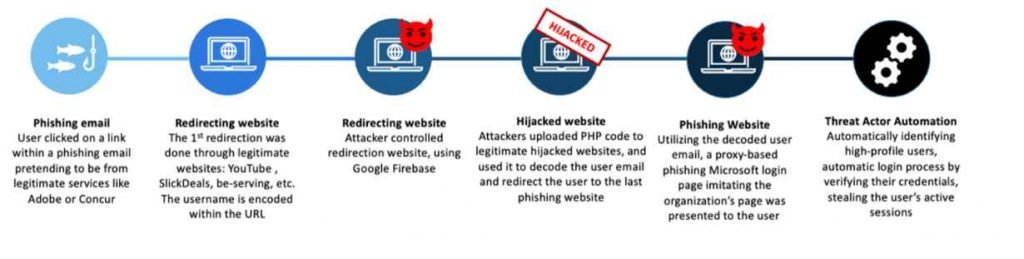

Los actores de amenazas que operaban a gran escala dependían en gran medida de la suplantación de marca, las estrategias de evasión y una cadena de infección de varios pasos (los actores de amenazas redirigían el tráfico a través de redireccionadores genuinos abiertos).

Los investigadores de ReSecurity tropezaron con la plataforma Phishing-as-a-Service (PhaaS) conocida como EvilProxy en septiembre de 2022. El sitio se ofrecía en la Dark Web. Según algunos informes, el apodo alternativo es Moloch, que puede tener algún vínculo con un kit de phishing creado por varios jugadores clandestinos conocidos que atacaron previamente a las instituciones financieras y la industria del comercio electrónico. El paquete se puede comprar de forma anónima en la web oscura por una suma de cuatrocientos dólares a partir del otoño del año pasado.

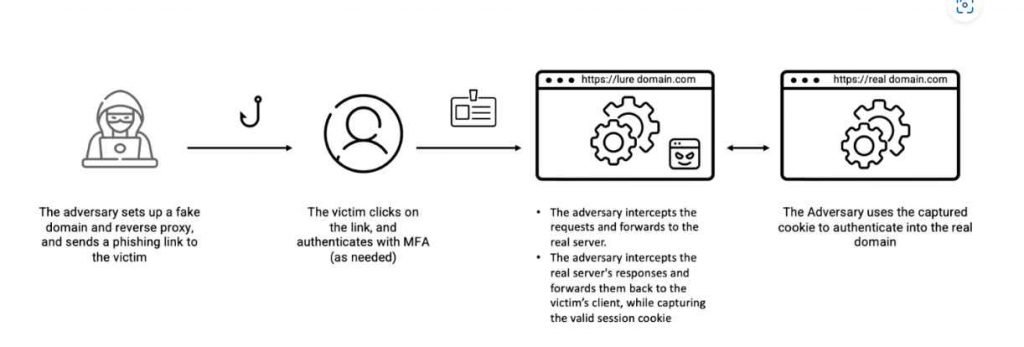

Según los expertos , los actores de EvilProxy eluden la autenticación de dos factores mediante el uso de técnicas de inyección de cookies y proxy inverso. Esto les permite hacer proxy de la sesión de la víctima. Sin embargo, ahora que estos enfoques se han producido de manera efectiva en EvilProxy, se enfatiza la relevancia del desarrollo en ataques contra servicios en línea y sistemas de autorización MFA. En el pasado, se observaron tácticas similares en las campañas dirigidas de APT y organizaciones de ciberespionaje.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad