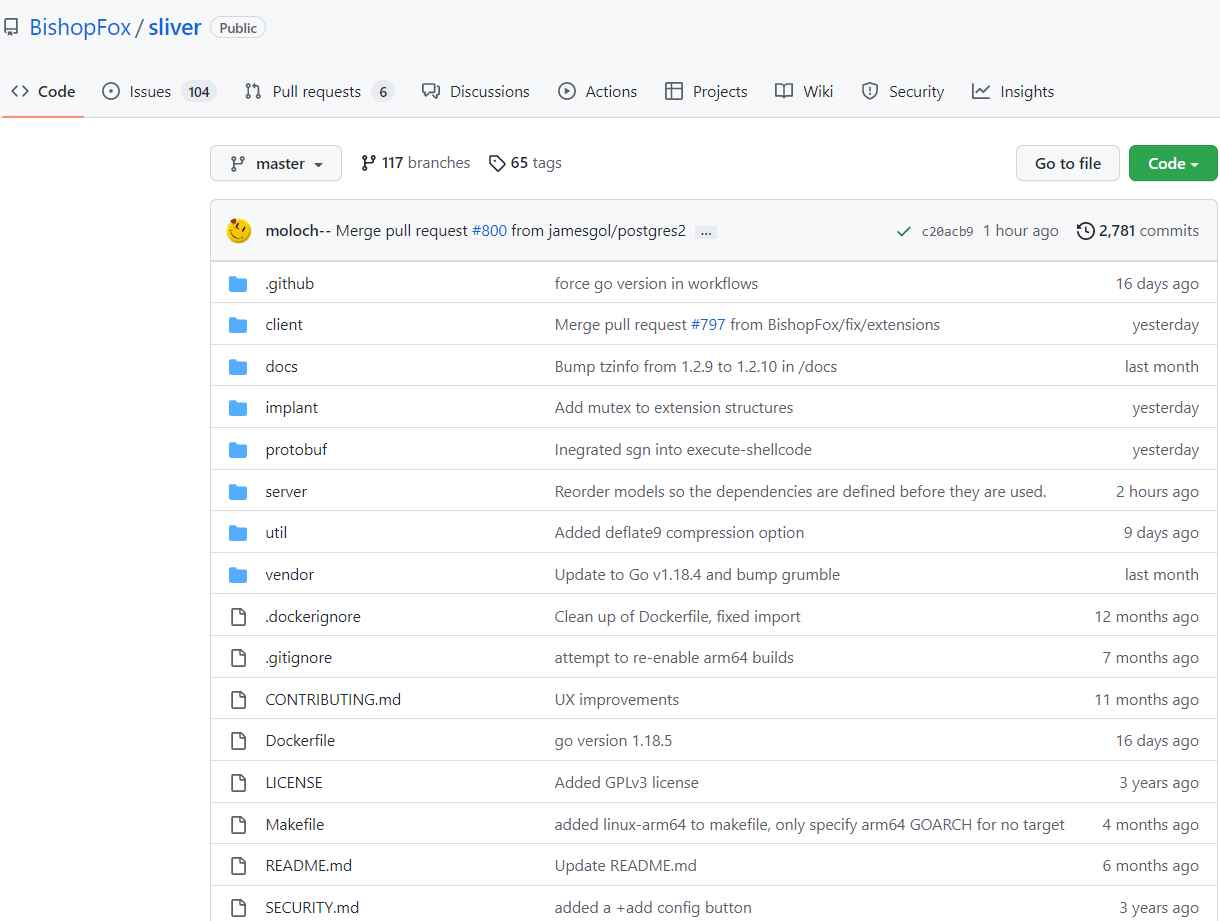

Cómo proteger su red de ‘Sliver’: la famosa herramienta utilizada por los hackers después de Cobalt Strike

Microsoft ha observado que el marco de comando y control (C2) de Sliver ahora se está adoptando e integrando en campañas de intrusión por parte de actores de amenazas de estadosLEER MÁS