Los proveedores de software deben mejorar la calidad de los parches que lanzan al público y proporcionar avisos de seguridad más completos, según la iniciativa Zero Day de Trend Micro.

Zero Day Initiative (ZDI), un mayorista de vulnerabilidades, ha reducido sus plazos de divulgación de parches incompletos en un intento por impulsar a los proveedores a mejorar la calidad de sus actualizaciones de seguridad.

ZDI, una marca propiedad de la firma de seguridad Trend Micro, está haciendo el cambio debido a lo que dice es una disminución “inquietante” en la calidad de los parches y un aumento en las comunicaciones vagas sobre los parches.

El impacto en las empresas es que no pueden estimar con precisión el riesgo de sus sistemas y están desperdiciando dinero en la aplicación de parches incompletos que se vuelven a publicar más adelante y necesitan volver a aplicarse una segunda vez.

El cronograma de divulgación estándar de ZDI otorga a los proveedores de software 120 días para lanzar un parche, pero ahora presenta plazos más cortos para los “parches fallidos” que estará monitoreando.

“En el futuro, realizaremos un seguimiento más cercano de los parches fallidos y realizaremos futuros ajustes de política en función de los datos que recopilamos”, dice Brian Gorenc, director senior de ZDI.

Para los parches fallidos, ZDI otorgará a los proveedores 30 días para abordar la vulnerabilidad si es crítica, el parche se elude fácilmente y si se espera una explotación. Los proveedores tendrán 60 días para abordar problemas críticos y de alta gravedad si el parche proporciona alguna defensa y es posible la explotación. Obtendrán 90 días para todas las demás vulnerabilidades por debajo de estas clasificaciones de gravedad y no hay una amenaza inminente de explotación.

“Durante los últimos años, hemos notado una tendencia preocupante: una disminución en la calidad del parche y una reducción en las comunicaciones en torno al parche. Esto ha provocado que las empresas pierdan su capacidad para estimar con precisión el riesgo de sus sistemas. También les está costando dinero y recursos a medida que los parches malos se relanzan y, por lo tanto, se vuelven a aplicar”, dice Gorenc en una publicación de blog.

La investigadora de Google Project Zero, Maddie Stone, también ha criticado a los proveedores de software por lanzar parches incompletos. Ella estimó que la mitad de las 18 vulnerabilidad de día cero o no reveladas previamente en la primera mitad de 2022 podrían haberse evitado con pruebas de regresión y parches más integrales. Algunas de esas vulnerabilidades se corrigen inicialmente pero retroceden con el tiempo.

Debido a que no se abordó el problema de la causa raíz, los atacantes pudieron volver a visitar y exponer la vulnerabilidad original a través de un camino diferente, dijo.

El análisis de Stone de 24 días cero en 2020 reveló que seis eran variantes de vulnerabilidades previamente reveladas y tres eran vulnerabilidades parcheadas de forma incompleta. Como señaló, los parches incompletos facilitan que los atacantes exploten a los usuarios con días cero.

No es solo la calidad de los parches, sino la falta de información que brindan los proveedores sobre las vulnerabilidades. A través de Dark Reading, Dustin Childs de ZDI critica la decisión de Microsoft en 2020 de eliminar los resúmenes ejecutivos en su Guía de actualización de seguridad (SUG) cada martes de parches. En su lugar, iMicrosoft solo pone a disposición puntuaciones de la Escala de gravedad de vulnerabilidad común (CVSS) en una escala de 0 a 10.

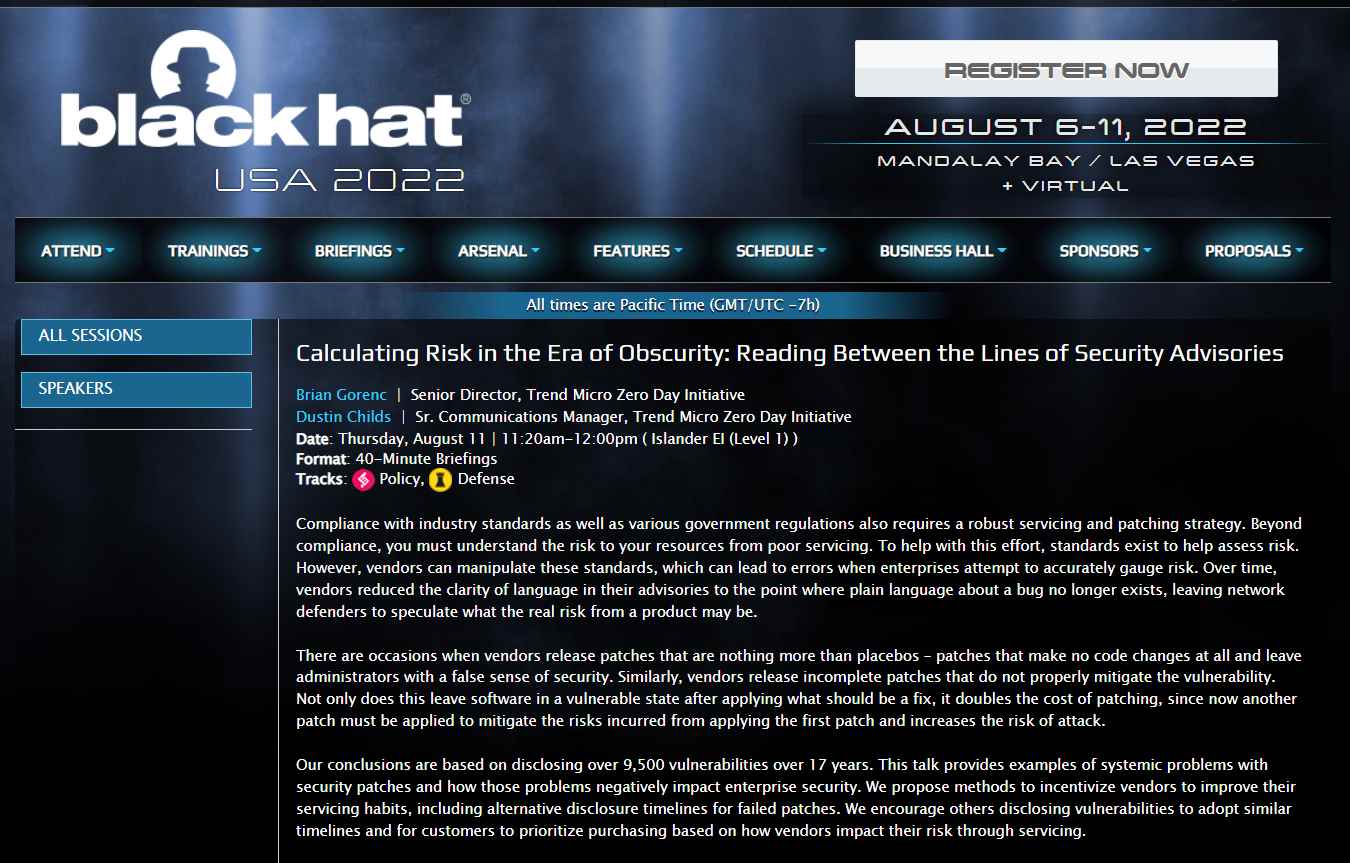

En una charla en Black Hat 2022, Childs dijo que los defensores pierden el contexto que solían tener para determinar el riesgo, junto con detalles sobre, por ejemplo, qué función de seguridad se omitió.

También estimó que en el programa de ZDI, que ha revelado 10.000 vulnerabilidades desde 2005, entre el 10% y el 20% de las vulnerabilidades que analizan los investigadores se deben a un parche defectuoso o incompleto.

Childs también llamó la atención sobre la realidad de que cada identificador de vulnerabilidades y exposiciones comunes (CVE) no equivale a una sola vulnerabilidad. Los proveedores a menudo informan que una actualización con un solo CVE soluciona múltiples problemas de seguridad.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad