Una herramienta de análisis de la memoria de código abierto construido en la cima de la Volatility. Se entiende como un campo de pruebas para nuevas e interesantes técnicas para ponerse a disposición de la comunidad de seguridad informática. Estas técnicas son un intento de acelerar el proceso de investigación a través de la reducción de datos y la codificación de algún conocimiento experto de seguridad informática.

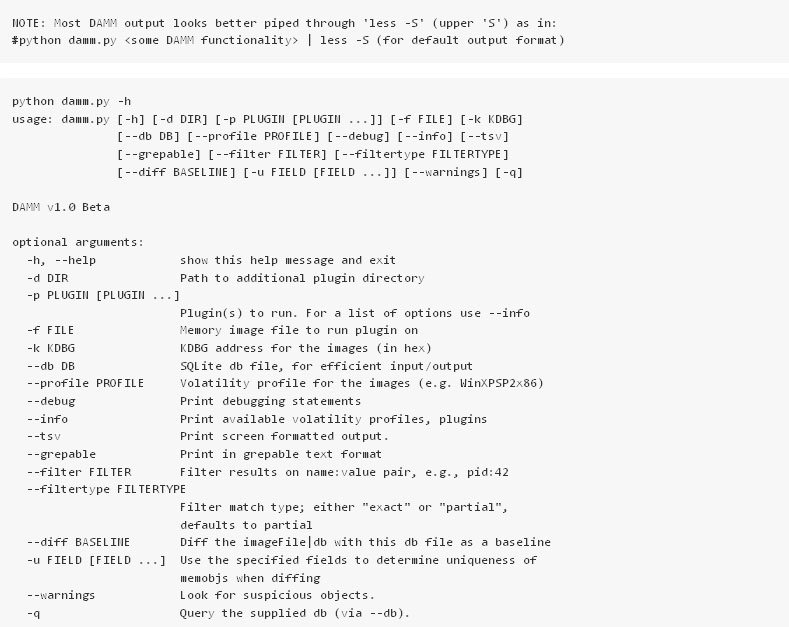

Differential Analysis of Malware in Memory (DAMM) es una herramienta integrada en la parte superior de Volatility Framework. Su objetivo principal es como un banco de pruebas para algunas de las técnicas más recientes en el análisis de la memoria, incluyendo mejoras en el rendimiento a través de almacenamiento de SQLite persistente de los resultados de plugin (opcional); la comparación de objetos en memoria a través de múltiples muestras de memoria, por ejemplo procesos que se ejecutan en unas muestras no infectadas en comparación con los de una muestra infectada; reducción de datos a través de filtrado inteligente; y la codificación de un conjunto de conocimientos de dominio de expertos de seguridad informática para indagar indicadores de actividad maliciosa, como procesos ocultos y archivos DLL, o ventanas de procesos integrados que se ejecutan desde el directorio equivocado.

Características

- 30 Volatility plugins combinados en 20 DAMM plugins(por ejemplo, pslist, psxview y otros elementos se combinan en un plugin ‘processes’)

- Puede ejecutar varios plugins en una invocación.

- La opción para almacenar los resultados de plugin en bases de datos SQLite para su conservación o para el análisis de “caché”.

- Un sistema de filtrado / tipo que permite fácilmente el filtrado de atributos como los PID para ver toda la información relacionada a algún proceso y la coincidencia exacta o parcial para cadenas, etc.

- La capacidad de mostrar las diferencias entre las dos bases de datos de resultados para los mismos o similares máquinas y manipular cómo opera la diferenciación.

- La capacidad de advertir sobre ciertos tipos de comportamiento sospechoso

- Salida para terminal, tsv o grepable

Según los expertos de seguridad informática de International Institute of Cyber Security, DAMM forma una parte importante de los cursos de seguridad informática. Ya que es un intento de hacer que el proceso de clasificación aún más fácil, DAMM tiene un sistema de alerta experimental construida en detectar signos de actividad maliciosa incluyendo:

Para ciertos procesos de Windows:

- Relaciones padre / hijo incorrectos

- Procesos ocultos

- Ruta binaria incorrecta

- Prioridad predeterminada incorrecta

- Sesión incorrecta

Para todos los procesos loaded DLLs y módulos:

- Cargar / ejecutar desde el directorio temporal

Para archivos DLL:

- Extensiones falsas

- DLL ocultos

- Encabezados PE en inyecciones

- SID que dan acceso al dominio

- Privilegios de depuración

Pueden aprender más sobre DAMM durante cualquier cursos de seguridad informática.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad