La instalación de las actualizaciones en los CMS es un problema y muchos sitios web se ven expuestos por no mantener actualizado el software de forma correcta. Desde Symantec han concretado que los atacantes están utilizando fallos de seguridad antiguos en Joomla para realizar ejecuciones de código de forma totalmente remota.

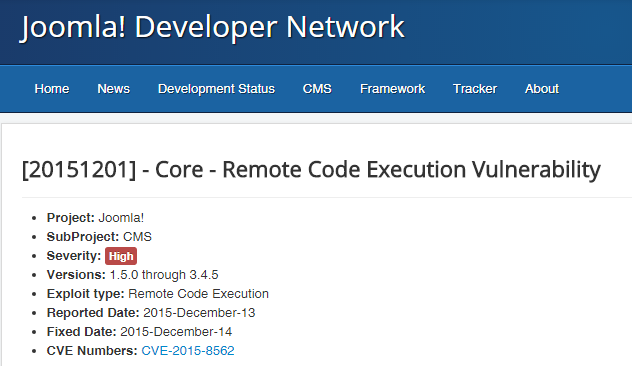

Uno de los ejemplos más claros y que hemos tratado recientemente en esta web es el que tiene como protagonista la vulnerabilidad identificada como CVE-2015-8562, descubierta hace unas semanas. Las versiones afectadas se extendían desde la 1.5 hasta la 3.4.5 (recordando que la más reciente es la 3.4.6.) recomendando los responsables de desarrollo del software la inmediata actualización, incluidos aquellos usuarios que posean versiones que ya no tienen soporte, necesitando aplicar la actualización de forma manual.

Conocer más detalles sobre la vulnerabilidad CVE-2015-8562 de Joomla

Aunque en esta ocasión Symantec se haya apoyado en este CMS para realizar el estudio, la realidad es que todos se ven por igual afectados cuando se detecta un fallo de seguridad que repercute en varias versiones. Y es que aunque desde el software publiquen una actualización que resuelva el problema la verdad es que cada vez son menos los usuarios o administradores de páginas web que actualizan este a las nuevas versiones para evitar que los ciberdelincuentes hagan uso de estas para comprometer la seguridad de los sitios web.

16.000 ataques diarios contra los servidores de Joomla con picos de hasta 20.000

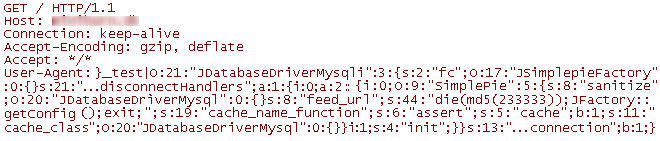

El problema que hemos citado con anterioridad aparece cuando no se almacenan de forma correcta los datos generados durante las sesiones de navegación. Los ciberdelincuentes determinan qué servidores están afectados por el fallo de seguridad enviando peticiones HTTP y analizando las respuestas obtenidas cuando se ejecutan por ejemplo las funciones phpinfo() y eval(chr()). Cuando se ha detectado el servidor, estos serán capaces de instalar un puerta trasera que permitirá a partir de ahora controlar el servidor: ejecutar comandos, subir archivos o modificar los sitios web alojados en la máquina afectada.

Antes de instalar la versión 3.4.6 es necesario comprobar los registros

Una vez el equipo está afectado no sirve de nada instalar la última versión disponible del CMS. Por este motivo y ante la alta tasa de ataques que se están registrado durante las dos últimas semanas, desde Symantec afirman que antes de realizar el proceso de instalación se deben revisar los registros del sistema para conocer en primer lugar si el sistema se ha visto comprometido y así tomar otras medidas antes de la instalación de la versión que resuelve el problema.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad