En diciembre de 2024, Arctic Wolf Labs identificó una campaña dirigida a firewalls Fortinet FortiGate a través de interfaces de gestión expuestas públicamente. Esta campaña permitió a los actores de amenazas obtener acceso no autorizado, alterar configuraciones y extraer credenciales mediante técnicas avanzadas como DCSync. Es probable que el ataque aprovechara una vulnerabilidad de día cero, afectando dispositivos con versiones de firmware 7.0.14 a 7.0.16. La explotación de estas interfaces expuestas destaca vulnerabilidades críticas y la necesidad de que las organizaciones refuercen su postura de seguridad.

Análisis de la Campaña

El ataque se desarrolló en cuatro fases principales:

- Escaneo de Vulnerabilidades (16-23 de noviembre de 2024): Los actores de amenazas iniciaron escaneos masivos para identificar dispositivos vulnerables. Usaron direcciones IP falsificadas, incluidas direcciones de loopback y resolutores DNS públicos, para acceder a funcionalidades administrativas a través de la interfaz

jsconsole. - Reconocimiento (22-27 de noviembre de 2024): Después de identificar dispositivos vulnerables, los atacantes realizaron cambios menores en la configuración del sistema para validar su acceso. Estas modificaciones, como alternar las configuraciones de salida entre “más” y “estándar”, indicaron intentos de probar su control sobre la interfaz CLI.

- Configuración de SSL VPN (4-7 de diciembre de 2024): Los actores de amenazas establecieron persistencia creando cuentas de superadministradores y configurando portales SSL VPN. En muchos casos, secuestraron cuentas de usuarios existentes, incluida la cuenta predeterminada “guest”, para mantener el acceso. Los nuevos portales VPN se asignaron a puertos no estándar como 4433, 59449 y otros para evadir la detección.

- Movimiento Lateral (16-27 de diciembre de 2024): Usando credenciales de administrador de dominio obtenidas a través de DCSync, los atacantes realizaron extracción de credenciales y comenzaron un movimiento lateral dentro de los entornos comprometidos. La evidencia apuntó al uso de herramientas como estaciones de trabajo identificadas como kali para facilitar estas actividades.

Observaciones Técnicas

Actividad Anómala en jsconsole:

- Se observaron inicios de sesión administrativos desde direcciones IP falsificadas, como:

- 127.0.0.1 (loopback)

- 8.8.8.8 y 8.8.4.4 (Google DNS)

- 1.1.1.1 y 2.2.2.2 (Cloudflare DNS)

Tráfico HTTPS de Gestión Web:

- El tráfico HTTPS inusual se originó en direcciones IP asociadas con proveedores de VPS. Indicadores clave:

- Transferencias de datos superiores a 1 MB.

- Duración de las sesiones mayor a 100 segundos.

- Conexiones terminadas por paquetes RST iniciados desde el lado del cliente.

Modificaciones de SSL VPN:

- Los atacantes utilizaron varias técnicas:

- Crearon cuentas de superadministradores con nombres alfanuméricos aleatorios.

- Secuestraron y reutilizaron cuentas de usuarios existentes, incluida la cuenta “guest”.

- Configuraron portales VPN personalizados con puertos no estándar.

Cronología de Actividad:

- Las versiones de firmware afectadas fueron 7.0.14 a 7.0.16.

- La actividad maliciosa comenzó en noviembre de 2024, con cambios significativos observados en diciembre de 2024.

Tácticas, Técnicas y Procedimientos (TTPs)

Acceso Inicial:

- Explotación de Aplicaciones Expuestas al Público (T1190):

- Probable explotación de una vulnerabilidad de día cero en los firewalls de Fortinet.

Persistencia:

- Creación de Cuentas Locales (T1136.001):

- Creación de múltiples cuentas de superadministradores.

- Servicios Remotos Externos (T1133):

- Modificaciones en las configuraciones de SSL VPN para mantener acceso persistente.

- Cuentas Válidas: Cuentas Predeterminadas (T1078.001):

- Secuestro de cuentas predeterminadas para facilitar el acceso.

Acceso a Credenciales:

- Extracción de Credenciales del SO: DCSync (T1003.006):

- Uso de credenciales de administrador de dominio para extraer datos del Active Directory.

Evasión de Defensas:

- Alteración de Defensas (T1562):

- Modificación de configuraciones de consola del sistema para ocultar actividad.

Movimiento Lateral:

- Explotación de Servicios Remotos (T1210):

- Uso de credenciales comprometidas para expandir acceso.

Oportunidades de Detección

Para mitigar los riesgos, las organizaciones deben monitorear los siguientes indicadores:

- Actividad en jsconsole:

- Inicios de sesión administrativos desde direcciones IP inusuales, como loopback o resolutores DNS públicos.

- Tráfico de Gestión Web:

- Sesiones HTTPS superiores a 1 MB originadas desde direcciones IP de VPS.

- Sesiones con duraciones superiores a 100 segundos.

- Modificaciones de SSL VPN:

- Portales VPN configurados en puertos no estándar (por ejemplo, 4433).

- Inicios de sesión sospechosos desde direcciones IP desconocidas.

- Extracción de Credenciales y Movimiento Lateral:

- Actividades DCSync y eventos no autorizados de replicación en Active Directory.

Recomendaciones de Remediación

Asegurar Interfaces de Gestión:

- Restringir el acceso a interfaces de gestión utilizando listas de IP permitidas o acceso exclusivo mediante VPN.

- Deshabilitar el acceso CLI basado en web salvo que sea estrictamente necesario.

- Implementar autenticación multifactor (MFA) para todos los inicios de sesión administrativos.

Actualizar y Parchear Firmware:

- Aplicar las actualizaciones de firmware más recientes en dispositivos FortiGate.

- Monitorear los avisos del proveedor para identificar vulnerabilidades emergentes.

Mejorar el Monitoreo y Registro:

- Implementar sistemas de detección y prevención de intrusiones (IDS/IPS).

- Configurar alertas para actividades inusuales en jsconsole y VPN.

Preparación para Respuesta a Incidentes:

- Eliminar cuentas no autorizadas y restablecer credenciales comprometidas.

- Realizar revisiones completas de registros históricos para identificar indicadores de compromiso.

Capacitar al Personal:

- Proveer formación al personal de TI sobre configuraciones seguras de firewalls FortiGate.

- Mantenerse informado sobre amenazas emergentes y divulgaciones de vulnerabilidades.

Conclusión

Esta campaña destaca el riesgo persistente que representan las interfaces de gestión expuestas públicamente y subraya la importancia de medidas proactivas de ciberseguridad. Se insta a las organizaciones que utilizan firewalls Fortinet FortiGate a implementar las medidas de remediación recomendadas y a monitorear continuamente sus sistemas para detectar actividades anómalas. Arctic Wolf Labs se compromete a proporcionar actualizaciones e información adicional a medida que se descubran más detalles.

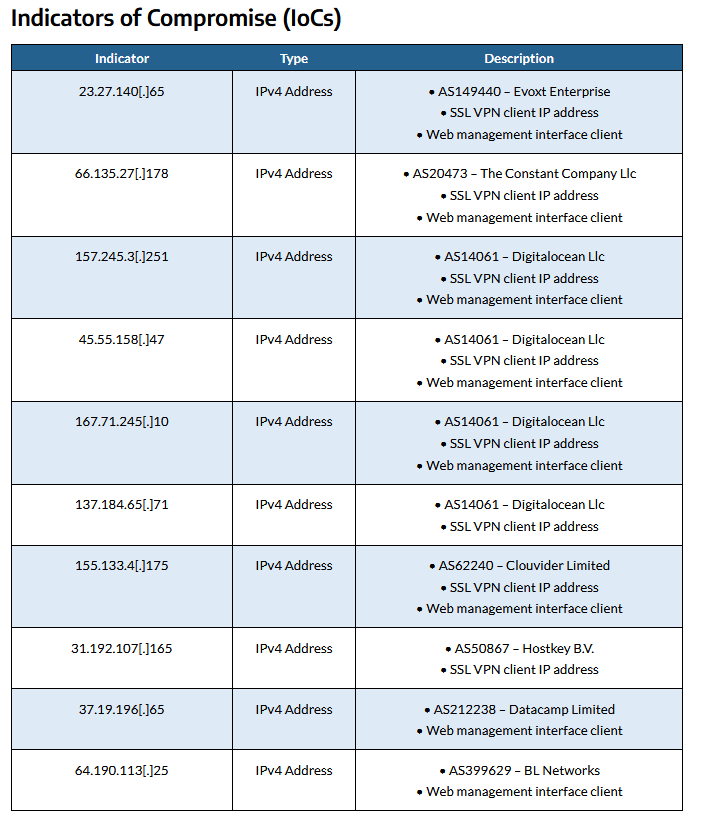

Para más información técnica e Indicadores de Compromiso (IoCs), consulte las directrices completas proporcionadas por Arctic Wolf Labs.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad